Bugku隐写,猫片(安恒)

最近做了一道令我窒息的题。。。其实吧也就卡在了NTFS流哪里

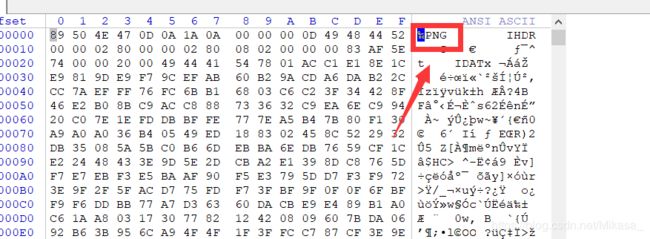

Winhex查看是PNG格式,于是后缀名改为.png,题目提示:

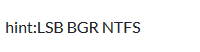

于是用Stegsolve分析了一下,发现当RBG分别处于0的时候,图像会很不正常:

于是猜想是RGB隐写,又因为提示为BGR,于是

用Stegsolve的分析模块查看:

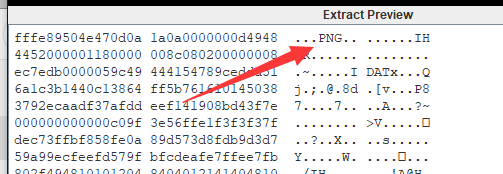

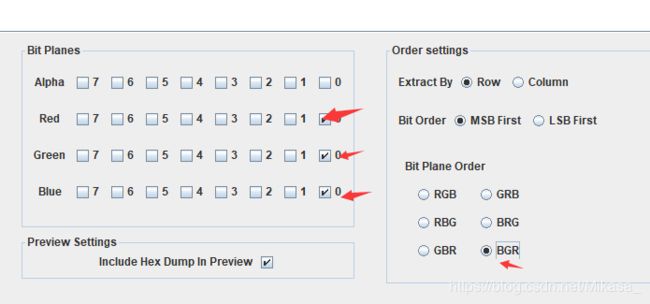

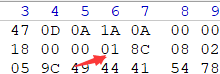

保存为文件后用winhex打开发现不能显示,仔细查看发现,png的文件头不正确:

发现为一个二维码,但是确实不完整的,于是就猜想为宽高隐写,于是用winhex修改其高度:

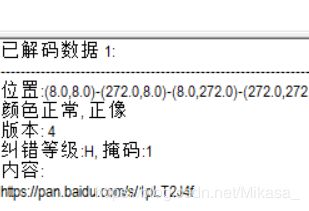

用QR_Research竟然没扫出来,但是自己用QQ的自带截图截一下后,就成功扫出来了。。。

网上也有说用的是画图的颜色取反功能–>curl+shift+i

发现解出来是一个百度网盘地址:

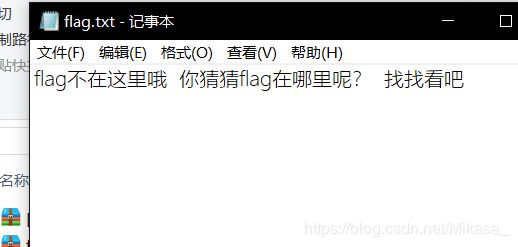

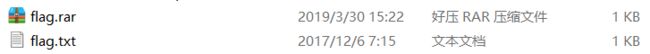

然后访问下载了一个flag.rar文件,解压后有一个flag.txt文件:

啥都没有。。。用Winhex分析了好多次都没有发现,,,,,,于是看了一下题解:

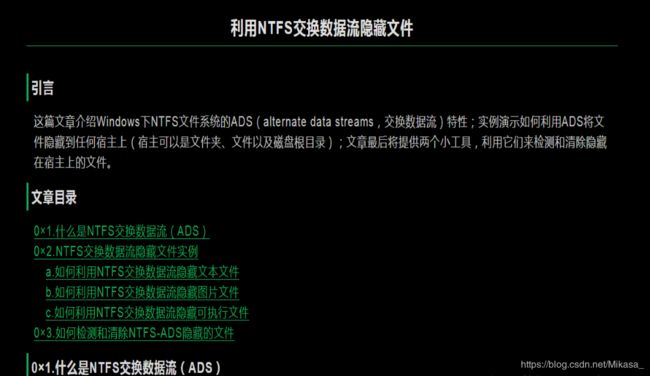

说是什么NTFS啥的。。。

看的不明不白的。。。。。。

但是题解说用ntfsstreamseditor可以找到隐藏的文件,还说必须用Winrar解压才可以。。。。。

确实发现了。。。。。

将文件导出后,还需要到专门的网站去解密。。。。解密

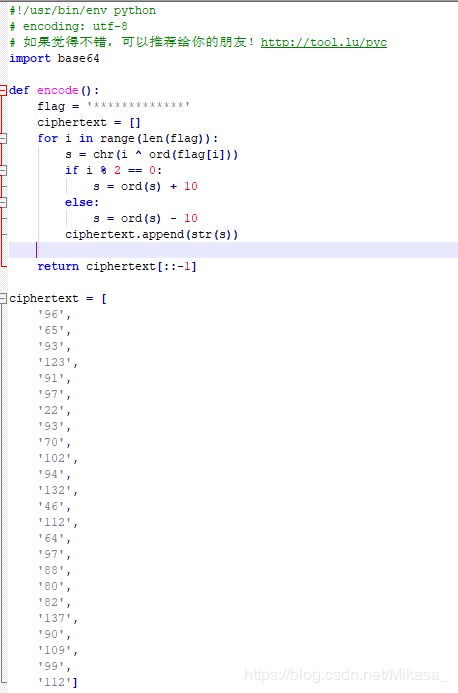

是一段加密密文,自己写了一个解密密文:

ciphertext = [

'96',

'65',

'93',

'123',

'91',

'97',

'22',

'93',

'70',

'102',

'94',

'132',

'46',

'112',

'64',

'97',

'88',

'80',

'82',

'137',

'90',

'109',

'99',

'112']

Mikasa=ciphertext[::-1]

print(Mikasa)

flag=""

for i in range(len(Mikasa)):

for j in range(33,128):

s=chr(i^j)

if i%2==0:

s=ord(s)+10

else :

s=ord(s)-10

if str(s)==Mikasa[i]:

flag+=chr(j)

print(flag)

得到了FLAG

借鉴博客:https://blog.csdn.net/x947955250/article/details/81482471

总结:我&&%……&**&()&

挺曲折的,但是也学到了不少东西