直接f12出来

先用get后加/?a=1

然后火狐装hackbar(老版本)f12 post b=2 搞定

Hackbar:https://github.com/Mr-xn/hackbar2.1.3

更简单 直接/robots.txt 有一个php网页 再加在后面打开就行 蜘蛛扫描可以访问的网页

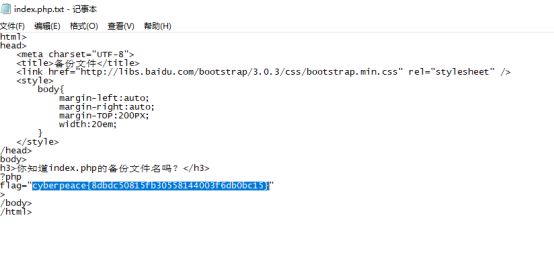

直接/index.php.bar 会下载一个.bar文件 然后改为.txt

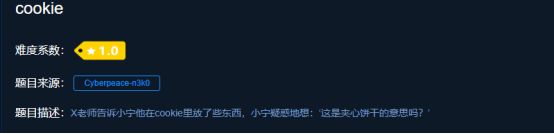

查这个网页的cookie

给我们提示

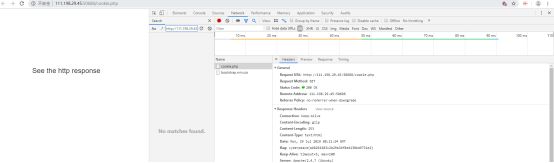

一般有两种方法

方法一:

删除代码:disabled=""

然后点击网页上的flag图标就可以得到flag了

方法二:

将disabled=""改为disabled=“false”

然后点击网页上的flag图标就可以得到flag了

本以为这就是密码 结果不是,于是就试试下面那串数字

再转化为ascii码转换得:786OsErtk12

根据提示flag格式为Cyberpeace{xxxxxxxxx} ,提交Cyberpeace{786OsErtk12}得到正确答案

referer的意思简言之,HTTP Referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接过来的,服务器籍此可以获得一些信息用于处理。

比如在一个网页里面插入一个超链接,链接到其他的网页,那么当点击这个超链接从而链接到另外一个页面的时候,相当于浏览器向 web 服务器发送了一个 http 请求,对于另外一个页面而言,这个 referer 就是上一个页面的 URL,而对于从地址栏里面直接输入 URL 或者是刷新网页的方式,则 referer = null,通过设置这个 referer 可以防止盗链的问题

例如从我主页上链接到一个朋友那里,他的服务器就能够从HTTP Referer中统计出每天有多少用户点击我主页上的链接访问他的网站。(这段文字网上找的,链接不记得了如果侵权请联系我,我立马就处理。)

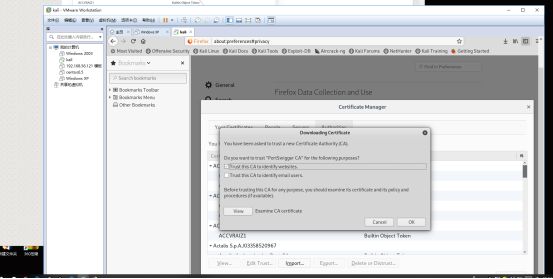

第一步:浏览器要导入burp的ca证书 导入方式见下面博客

https://www.cnblogs.com/lsdb/p/6824416.html

第二步:打开burp。将题目网址打开后 将浏览器设为127.0.0.1 端口8080

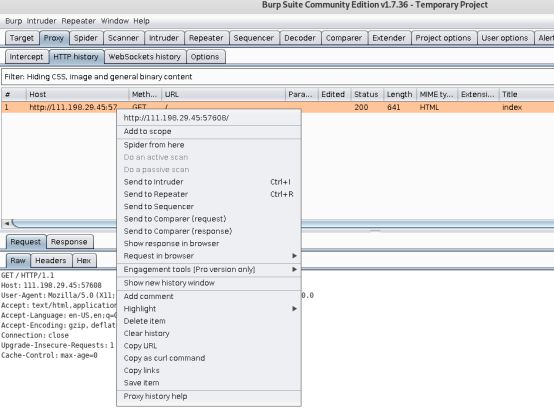

再返回看burp已经可以看见抓的包了

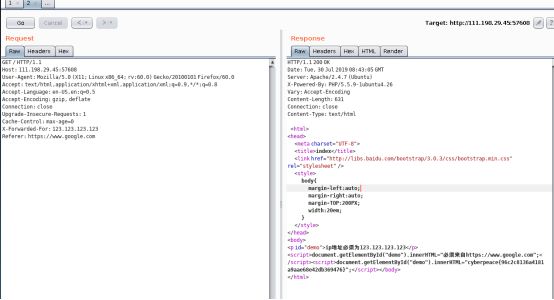

第三步:右击选择send to repeater,在请求头添加在http头加一条X-Forwarded-For: 123.123.123.123 伪造IP地址

第四步:将网络改为正常,GO一下放包在在响应中看到必须来自谷歌

第五步:于是再次增加一条Referer: https://www.google.com

总结:先伪造了ip再伪造了上一个页面链接

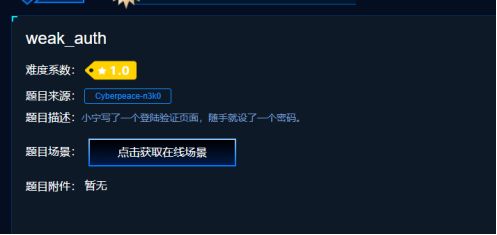

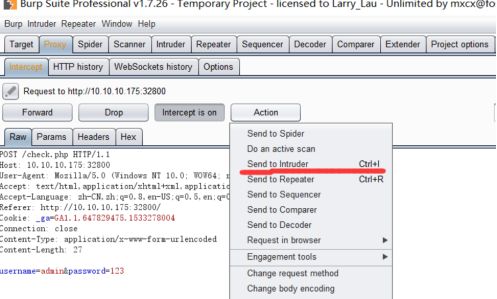

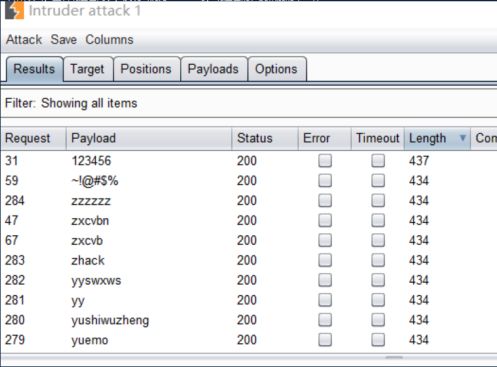

运气好直接猜出来了密码123456,也想过用sql注入爆表但是我太菜了,没找到注入点,正确做法是:

第一步usename:admin

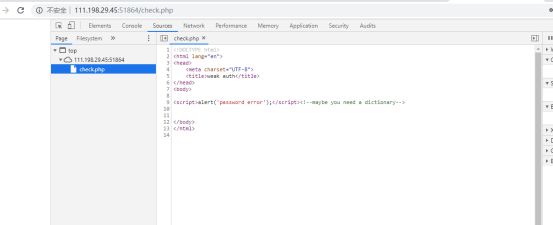

密码随便输会显示密码错误 然后f12 提示 要一个字典

基本上告诉你了要拿字典暴力破解

第二步试过各种小工具,居然不行,正确应该是用burp破解

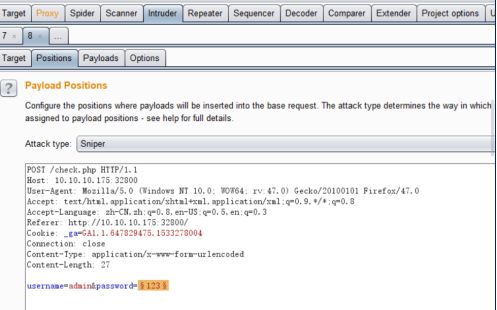

设置爆破点为password

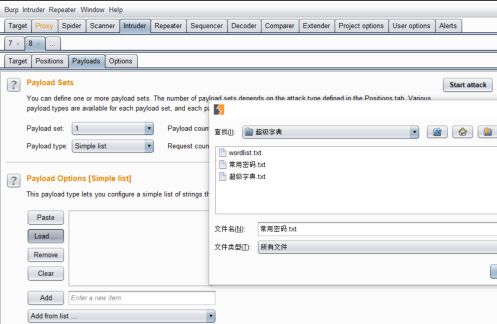

加载字典

攻击

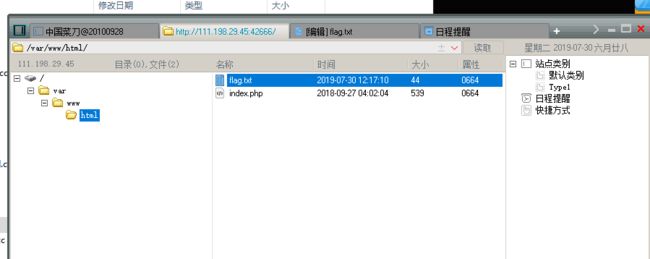

菜刀-添加-输入url和密码shell(提示有)-加上一句话木马-直接拿到webshell

我试过了不加那一句话木马也可以拿到webshell应该是菜刀会根据你选的脚本语言类型直接加入一句话木马

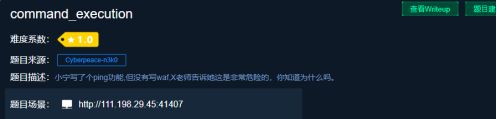

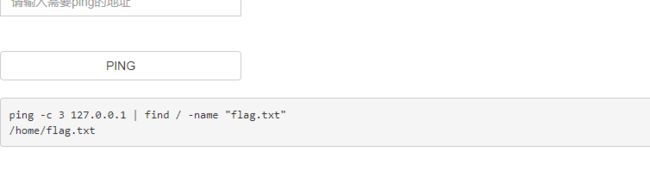

输入127.0.0.1 | find / -name "flag.txt"

php是一个弱类型语言

=== 会同时比较字符串的值和类型

== 会先将字符串换成相同类型,再作比较,属于弱类型比较,比如1235a可以被判定为数字型

看php代码 大概可以看懂

会发现同时满足 $a==0 和 $a 时,显示flag1。

所以令 a=ad 或者a=adc都行 (弱类型会直接把’ab’==0为真)

所以后加/index.php?a=ab

得flag1

同理令a=ab&b=a1235,得flag2(这个我没学php也不太懂为啥要加ab&b)