- Android jni中数组参数的传递方式

lokeyme

Andriodandroid开发JNINDKjavac语言

1、背景今天调试了一下Androidjni关于Java中调用C代码的程序,发现我的数组参数传递方式不对,导致值传递不正确,我的方法是:C代码,入口函数#include#includejintJava_sony_MedicalRecordDemo_MainActivity_decryptionSuccess(JNIEnv*env,jobjectthiz,jintAttr[]){returnAttr[

- python中的异或操作_python中的字节操作(XOR)

weixin_39847945

python中的异或操作

看起来您需要做的是将消息中的每个字符与键中的相应字符进行异或。但是,要做到这一点,您需要使用ord和chr进行一些相互转换,因为您只能使用异或数字,而不能使用字符串:>>>encrypted=[chr(ord(a)^ord(b))for(a,b)inzip(var,key)]>>>encrypted['\x1b','\x10','\x1c','\t','\x1d']>>>decrypted=[ch

- python中的异或操作_python中的字节操作(XOR)

weixin_39917576

python中的异或操作

看起来你需要做的是将消息中的每个字符与密钥中的相应字符进行异或。但是,要做到这一点,您需要使用ord和chr进行一些相互转换,因为您只能编号而不是字符串:>>>encrypted=[chr(ord(a)^ord(b))for(a,b)inzip(var,key)]>>>encrypted['\x1b','\x10','\x1c','\t','\x1d']>>>decrypted=[chr(ord(

- Flutter 高德地图坐标和百度坐标相互转换

Leonardo_Fibonacci

flutter

//BD-09(百度)坐标转换成GCJ-02(火星,高德)坐标//@parambd_lon百度经度//@parambd_lat百度纬度functionbd_decrypt($bd_lon,$bd_lat){$x_pi=3.14159265358979324*3000.0/180.0;$x=$bd_lon-0.0065;$y=$bd_lat-0.006;$z=sqrt($x*$x+$y*$y)-0.

- securityoverridehacking challenge 解题思路汇总——Forensics

captain_hwz

securitywiresharkctf安全取证

上一部分我们完成了加解密方面的任务(securityoverridehackingchallenge解题思路汇总——Decryption)。下一个部分应当是权限提升的,不过在这个过程中遇到了一些问题。发帖问了之后也说这部分有bug,因此一直没能成功,所以就暂时跳过了。那么今天的主题就是取证(Forensics)了。所谓取证,就是通过监听、中间人、第三方信息(whois)甚至是网页等本身,来收集并获

- 【PHP AES加解密示例——详细介绍】

程序员不想YY啊

phpandroid开发语言

PHPAES加解密示例PHPAES加解密示例PHPAES加解密示例在PHP中进行AES加密和解密可以使用内置的openssl_encrypt和openssl_decrypt函数,以下是一个简单的AES加解密的示例:首先,定义一些变量:$plaintext是我们想要加密的明文,$key是加密密钥,$iv是初始化向量,AES加密中通常需要提供这三项。$plaintext="HelloWorld!";$

- app逆向-frida hook so层

我是花臂不花

app逆向随笔前端javascript开发语言

案例:importfridaimportsyshook_code="""Java.perform(function(){varaes_decrypt_cbc=Module.getExportByName('libnative.so','_Z15aes_decrypt_cbcPKhjPhPKjiS0_');Interceptor.attach(aes_decrypt_cbc,{onEnter:fun

- iOS逆向之腾讯视频广告篇

暴躁键盘侠

本文章主要是实现在非越狱机上去掉腾讯视频广告的一个功能,仅供学习交流!!!一、获取褪壳app首先我们需要一个去壳的ipa文件,以前在PP助手可以下载。但是后来PP助手不能用了,也没找到其他地方下载,只能自己动手了。下面推荐三种去壳的方式:Clutchdumpdecryptedfrida-ios-dump。过程在此不多做赘述,下面是我的使用心得。Clutch:失败率比较高,对几个小app砸壳成功,对

- Fiddler设置手机抓包

菜鸡成长史

一.https抓包设置及手机设置:1.安装好fiddler后,点击Tools--FiddlerOptions;点击HTTPS模块,勾选CaptureHTTPSCONNECTS、DecryptHTTPStraffic(下拉框选择fromallprocesses)、Ignoreservercertificateerrors;在勾选时如果让安装证书,直接同意并安装即可。2.进入FiddlerOption

- AES加密解密算法

光棍狗没有可持续发展

publicstaticclassAesSecret{#region秘钥对privateconststringsaltString="Wolfy@home";privateconststringpWDString="home@Wolfy";#endregion#region加/解密算法//////解密//////需要解密的内容///publicstaticbyte[]DecryptString(s

- 图像异或加密、解密的实现

superdont

图像加密计算机视觉

很多论文提到了从左上角开始做异或,逐行推导得到结果。解密过程是加密的逆过程。先看其基本方法:参考文献:AChaoticSystemBasedImageEncryptionSchemewithIdenticalEncryptionandDecryptionAlgorithm大多数论文都用了这个思路,我们使用MATLAB实现代码如下:%在正向扩散过程中,明文图像P通过以下公式与伪随机矩阵X进行XOR操

- 用Python和 Cryptography库给你的文件加密解密

软件技术爱好者

python

用Python和Cryptography库给你的文件加密解密用Python和Cryptography库给你的文件加把安全锁。先介绍与加密解密有关的几个基本概念。加密(Encryption):加密是将明文转换为密文的过程,使得未经授权的人无法读懂。解密(Decryption):解密是将密文转换为明文的过程,使得原始信息可以被正确的人阅读。密钥(Key):密钥是加密和解密过程中的关键。它可以是单个数字

- BGV/BFV 的统一自举算法

山登绝顶我为峰 3(^v^)3

#全同态加密算法概率论密码学AI大数据同态加密

参考文献:[GV23]GeelenR,VercauterenF.BootstrappingforBGVandBFVRevisited[J].JournalofCryptology,2023,36(2):12.BitExtractionandBootstrappingforBGV/BFV文章目录BootstrappingforBGVandBFVDecryptionFunctionBGVBFVBoot

- Apache服务器SSL配置

weixin_30342209

php数据库操作系统

总览:=================================1、生成服务器key文件2、根据key文件生成.csr文件3、提交.csr给CA4、CA根据.csr制作.crt证书文件(CA认证后签发的服务器证书)和.ca文件(机构的公钥证书),如果是自己测试当然可以自己给自己做一个证书服务器上需要放置:1、解密.key后的decrypt-key文件2、.crt证书文件3、.ca中级证书文

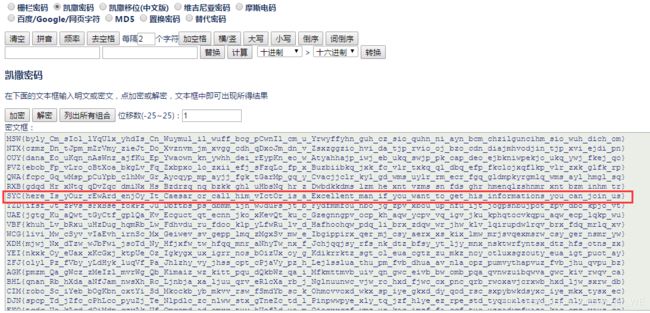

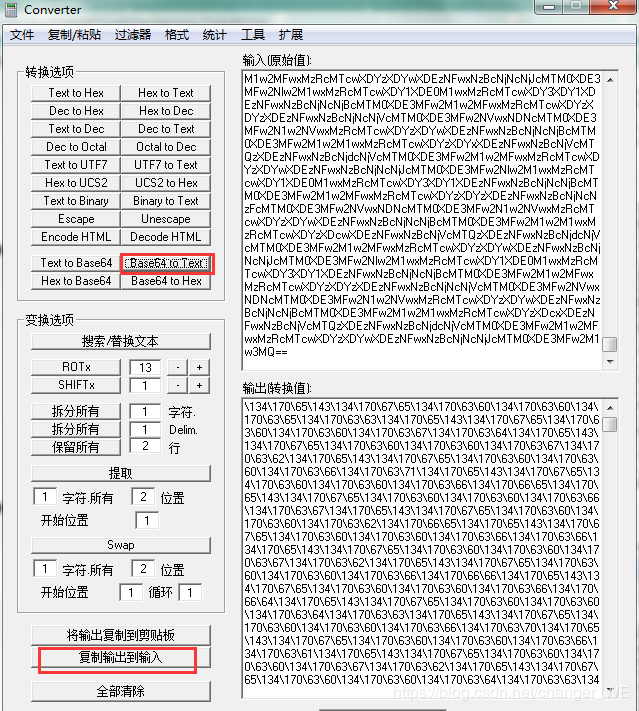

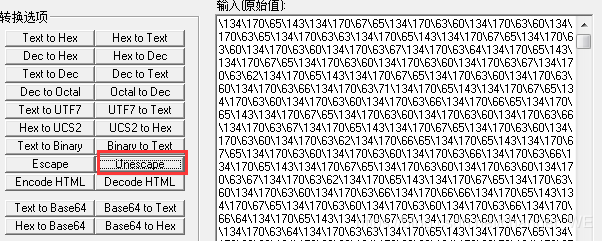

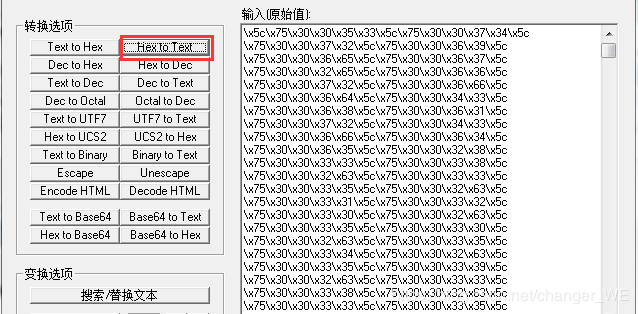

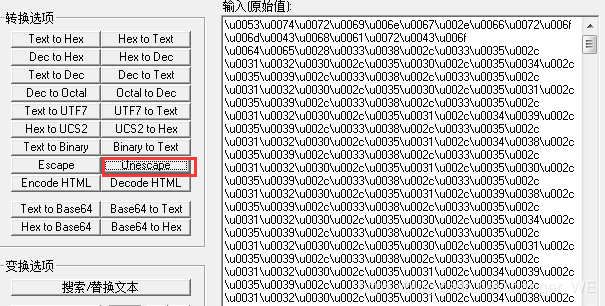

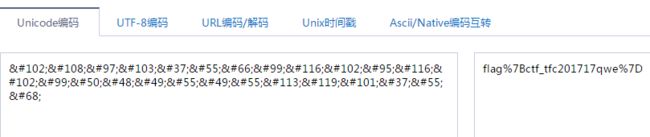

- [实战]加密传输数据解密

合天网安实验室

前言下面将分享一些实际的渗透测试经验,帮助你应对在测试中遇到的数据包内容加密的情况。我们将以实战为主,技巧为辅,进入逆向的大门。技巧开局先讲一下技巧,掌握好了技巧,方便逆向的时候可以更加快速的找到关键函数位置!后续也会又更多的实战会按照技巧去实战。关键词搜索一:在js代码没有混淆的情况下。我们可以直接进行关键词搜索,加密可以搜索encrypt,解密可以搜索decrypt。至于原因就是,无论是加密数

- PHP AES 加密解密实现

JSON_L

PHPphpAES加密AES解密

AES有三种算法,主要是对数据块的大小存在区别:AES-128:需要提供16位的密钥keyAES-192:需要提供24位的密钥keyAES-256:需要提供32位的密钥key在php中我们使用openssl_encrypt来实现加密和使用openssl_decrypt实现解密。目录一:openssl_encrypt方法详解:参数:二:openssl_decrypt方法详解参数:三:实现AES的加密

- 实战:加密传输数据解密

合天网安实验室

渗透测试经验分享网络安全数据解密渗透测试逆向实战

前言下面将分享一些实际的渗透测试经验,帮助你应对在测试中遇到的数据包内容加密的情况。我们将以实战为主,技巧为辅,进入逆向的大门。技巧开局先讲一下技巧,掌握好了技巧,方便逆向的时候可以更加快速的找到关键函数位置!后续也会有更多的实战会按照技巧去操作。关键词搜索一:在js代码没有混淆的情况下。我们可以直接进行关键词搜索,加密可以搜索encrypt,解密可以搜索decrypt。至于原因就是,无论是加密数

- fiddler捕获HTTPS

局外人LZ

前端fiddlerhttps前端

打开软件查看请求会出现:HTTPSdecryptionisdisabled.Clicktoconfigure,表示已经禁用https捕获,点击黄色警告可以进行https配置,也可以选择菜单栏tools>options进行配置勾选DecryptHTTPStraffic→点开Actions→重置证书ResetAllCertificates重置证书ResetAllCertificates之后也可以根据弹

- 秘钥、公钥匙、认证之间的关系 DES、RSA、AES 数据加密传输

浪人残风

对称加密:对称加密是最快速、最简单的一种加密方式,加密(encryption)与解密(decryption)用的是同样的密钥(secretkey)。对称加密有很多种算法,由于它效率很高,所以被广泛使用在很多加密协议的核心当中。对称加密通常使用的是相对较小的密钥,一般小于256bit。因为密钥越大,加密越强,但加密与解密的过程越慢。如果你只用1bit来做这个密钥,那黑客们可以先试着用0来解密,不行的

- vue项目中使用AES算法进行加密和解密

qq_42753983

vue.jsjavascript前端

1.安装crypto-js依赖npminstallcrypto-js2.创建配置文件encryp.js路径可以按照这个src/utils/encryp.jsimportCryptoJSfrom"crypto-js";exportdefault{//解密data:要加密解密的数据,AES_KEY:密钥,IV:偏移量decrypt(data,AES_KEY,IV){constkey=CryptoJS.

- MySQL 数据加密

wangyue4

mysql数据库

MySQL数据加密主要用于保护存储在数据库中的敏感信息,如用户密码、个人身份信息等。MySQL提供了多种数据加密方法,主要包括:对称加密:AES_ENCRYPT()和AES_DECRYPT()函数:MySQL支持使用高级加密标准(AES)进行对称加密。这意味着同一个密钥用于加密和解密数据。例如,你可以用以下方式加密和解密数据:INSERTINTOusers(username,password)VA

- Go 实现aes-256-gcm加解密处理过程

yjr_aaron

golang游戏phpphp开发语言

【知识点】包含php的知识点:str_pad、sha1、pack、base64_encode、base64_decode、strlen、substr、openssl_decrypt、openssl_encrypt。包含的go知识点:sha1哈希加密,要注意下返回的是字节数组string([]byte)字节数组转换成字符串,注意这里转换的二进制字符串,很多乱码hex.EncodeToString字节

- vue 前端加密解密 CryptoJS

沪上百卉

vue.js前端javascript

$npminstallcrypto-js安装cryptojs安装方法实际使用情况:importCryptoJSfrom"crypto-js";//letdecrypted=CryptoJS.lib.SerializableCipher.decrypt(//CryptoJS.algo.AES,//data.tuituiMobileCrypt,//CryptoJS.enc.Utf8.parse(dat

- 链上繁荣,合作不断,外媒热议波场 TRON 2023 年度成绩

2301_79004341

人工智能

近日,权威外媒Theblock、美联社和Decrypt等就波场TRON2023大事件进行了年度盘点。报道指出,波场TRON网络在2023年取得了一系列的发展和合作,提升了其在Web3领域的地位。其中,波场TRON网络账户数量增加了54%,超过2.04亿个。总交易量超过10万亿美元,根据DefiLlama数据,锁定价值(TVL)达到全球第二名,达到81.4亿美元。此外,波场TRON还达成了一系列战略

- 英国金融时报关注TRX登陆Mercado Bitcoin交易所:波场TRON强化南美洲布局,国际化进程持续加速

2301_79004341

区块链

近日,波场TRON网络原生代币TRX正式上线巴西最大的合规加密交易所MercadoBitcoin。英国金融时报、Decrypt、Blockworks等财经及加密行业权威媒体对该话题进行了报道,表示此次合作是波场TRON全球业务增长的有力证明,也表明该平台力求处于数字经济前沿的坚定决心。据悉,MercadoBitcoin是巴西最具影响力的合规加密交易平台,自2018年起接受审计,拥有超过380万全球

- java 去掉pdf文字_Java 解除PDF文档保护密码

孙建旺

java去掉pdf文字

importcom.spire.pdf.PdfDocument;importcom.spire.pdf.security.PdfEncryptionKeySize;importcom.spire.pdf.security.PdfPermissionsFlags;publicclassDecryptPDF{publicstaticvoidmain(String[]args)throwsExcepti

- spring嵌套使用aop

卤蛋x001

java

((UmeDALApollo)AopContext.currentProxy()).getDecrypt(jdbcBeans);使用AopContext.currentProxy()包装一下

- MYSQL数据库无法启动 MYsql 断电无法启动 mysql非法关机恢复

苏苏_f63f

数据类型MYSQL5.6数据大小1.5GB故障检测异常断电导致无法启动。客户自己尝试也无法恢复。修复结果将客户数据库在本地加载后启动尝试发现有损坏异常事务,手工屏蔽异常事务启动完成备份还原OK。分享以下解密网址供大家参考希望可以帮到您https://www.emsisoft.com/decrypter/http://www.bitdefender-cn.com/blog/category/bitd

- 【Leecode】1652. Defuse the Bomb

交换喜悲

Leecode职场和发展c++leetcode算法

【c++】题目描述如下:你有一颗炸弹要拆除,你的时间不多了!您的告密者将为您提供一个长度为的圆形数组和一个密钥。codenk要解密代码,您必须替换每个数字。所有的号码都更换同时。如果k>0,则用下一个数字的总和替换该数字。ithk如果kdecrypt(vector&code,intk){vectorres(code.size(),0);for(inti=0;i0){inttotal=0;for(i

- 对称加密与非对称加密

小小的开发人员

对称加密(SymmetricCryptography) 对称加密是最快速、最简单的一种加密方式,加密(encryption)与解密(decryption)用的是同样的密钥(secretkey)。对称加密有很多种算法,由于它效率很高,被广泛使用在很多加密协议的核心当中。对称性算法的安全性? 加密算法可以很复杂,但加密算法再复杂,也存在被窃听的可能,当我们的密文被监听,它可以被穷举,不断地试各种的

- jsonp 常用util方法

hw1287789687

jsonpjsonp常用方法jsonp callback

jsonp 常用java方法

(1)以jsonp的形式返回:函数名(json字符串)

/***

* 用于jsonp调用

* @param map : 用于构造json数据

* @param callback : 回调的javascript方法名

* @param filters : <code>SimpleBeanPropertyFilter theFilt

- 多线程场景

alafqq

多线程

0

能不能简单描述一下你在java web开发中需要用到多线程编程的场景?0

对多线程有些了解,但是不太清楚具体的应用场景,能简单说一下你遇到的多线程编程的场景吗?

Java多线程

2012年11月23日 15:41 Young9007 Young9007

4

0 0 4

Comment添加评论关注(2)

3个答案 按时间排序 按投票排序

0

0

最典型的如:

1、

- Maven学习——修改Maven的本地仓库路径

Kai_Ge

maven

安装Maven后我们会在用户目录下发现.m2 文件夹。默认情况下,该文件夹下放置了Maven本地仓库.m2/repository。所有的Maven构件(artifact)都被存储到该仓库中,以方便重用。但是windows用户的操作系统都安装在C盘,把Maven仓库放到C盘是很危险的,为此我们需要修改Maven的本地仓库路径。

- placeholder的浏览器兼容

120153216

placeholder

【前言】

自从html5引入placeholder后,问题就来了,

不支持html5的浏览器也先有这样的效果,

各种兼容,之前考虑,今天测试人员逮住不放,

想了个解决办法,看样子还行,记录一下。

【原理】

不使用placeholder,而是模拟placeholder的效果,

大概就是用focus和focusout效果。

【代码】

<scrip

- debian_用iso文件创建本地apt源

2002wmj

Debian

1.将N个debian-506-amd64-DVD-N.iso存放于本地或其他媒介内,本例是放在本机/iso/目录下

2.创建N个挂载点目录

如下:

debian:~#mkdir –r /media/dvd1

debian:~#mkdir –r /media/dvd2

debian:~#mkdir –r /media/dvd3

….

debian:~#mkdir –r /media

- SQLSERVER耗时最长的SQL

357029540

SQL Server

对于DBA来说,经常要知道存储过程的某些信息:

1. 执行了多少次

2. 执行的执行计划如何

3. 执行的平均读写如何

4. 执行平均需要多少时间

列名 &

- com/genuitec/eclipse/j2eedt/core/J2EEProjectUtil

7454103

eclipse

今天eclipse突然报了com/genuitec/eclipse/j2eedt/core/J2EEProjectUtil 错误,并且工程文件打不开了,在网上找了一下资料,然后按照方法操作了一遍,好了,解决方法如下:

错误提示信息:

An error has occurred.See error log for more details.

Reason:

com/genuitec/

- 用正则删除文本中的html标签

adminjun

javahtml正则表达式去掉html标签

使用文本编辑器录入文章存入数据中的文本是HTML标签格式,由于业务需要对HTML标签进行去除只保留纯净的文本内容,于是乎Java实现自动过滤。

如下:

public static String Html2Text(String inputString) {

String htmlStr = inputString; // 含html标签的字符串

String textSt

- 嵌入式系统设计中常用总线和接口

aijuans

linux 基础

嵌入式系统设计中常用总线和接口

任何一个微处理器都要与一定数量的部件和外围设备连接,但如果将各部件和每一种外围设备都分别用一组线路与CPU直接连接,那么连线

- Java函数调用方式——按值传递

ayaoxinchao

java按值传递对象基础数据类型

Java使用按值传递的函数调用方式,这往往使我感到迷惑。因为在基础数据类型和对象的传递上,我就会纠结于到底是按值传递,还是按引用传递。其实经过学习,Java在任何地方,都一直发挥着按值传递的本色。

首先,让我们看一看基础数据类型是如何按值传递的。

public static void main(String[] args) {

int a = 2;

- ios音量线性下降

bewithme

ios音量

直接上代码吧

//second 几秒内下降为0

- (void)reduceVolume:(int)second {

KGVoicePlayer *player = [KGVoicePlayer defaultPlayer];

if (!_flag) {

_tempVolume = player.volume;

- 与其怨它不如爱它

bijian1013

选择理想职业规划

抱怨工作是年轻人的常态,但爱工作才是积极的心态,与其怨它不如爱它。

一般来说,在公司干了一两年后,不少年轻人容易产生怨言,除了具体的埋怨公司“扭门”,埋怨上司无能以外,也有许多人是因为根本不爱自已的那份工作,工作完全成了谋生的手段,跟自已的性格、专业、爱好都相差甚远。

- 一边时间不够用一边浪费时间

bingyingao

工作时间浪费

一方面感觉时间严重不够用,另一方面又在不停的浪费时间。

每一个周末,晚上熬夜看电影到凌晨一点,早上起不来一直睡到10点钟,10点钟起床,吃饭后玩手机到下午一点。

精神还是很差,下午像一直野鬼在城市里晃荡。

为何不尝试晚上10点钟就睡,早上7点就起,时间完全是一样的,把看电影的时间换到早上,精神好,气色好,一天好状态。

控制让自己周末早睡早起,你就成功了一半。

有多少个工作

- 【Scala八】Scala核心二:隐式转换

bit1129

scala

Implicits work like this: if you call a method on a Scala object, and the Scala compiler does not see a definition for that method in the class definition for that object, the compiler will try to con

- sudoku slover in Haskell (2)

bookjovi

haskellsudoku

继续精简haskell版的sudoku程序,稍微改了一下,这次用了8行,同时性能也提高了很多,对每个空格的所有解不是通过尝试算出来的,而是直接得出。

board = [0,3,4,1,7,0,5,0,0,

0,6,0,0,0,8,3,0,1,

7,0,0,3,0,0,0,0,6,

5,0,0,6,4,0,8,0,7,

- Java-Collections Framework学习与总结-HashSet和LinkedHashSet

BrokenDreams

linkedhashset

本篇总结一下两个常用的集合类HashSet和LinkedHashSet。

它们都实现了相同接口java.util.Set。Set表示一种元素无序且不可重复的集合;之前总结过的java.util.List表示一种元素可重复且有序

- 读《研磨设计模式》-代码笔记-备忘录模式-Memento

bylijinnan

java设计模式

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

import java.util.ArrayList;

import java.util.List;

/*

* 备忘录模式的功能是,在不破坏封装性的前提下,捕获一个对象的内部状态,并在对象之外保存这个状态,为以后的状态恢复作“备忘”

- 《RAW格式照片处理专业技法》笔记

cherishLC

PS

注意,这不是教程!仅记录楼主之前不太了解的

一、色彩(空间)管理

作者建议采用ProRGB(色域最广),但camera raw中设为ProRGB,而PS中则在ProRGB的基础上,将gamma值设为了1.8(更符合人眼)

注意:bridge、camera raw怎么设置显示、输出的颜色都是正确的(会读取文件内的颜色配置文件),但用PS输出jpg文件时,必须先用Edit->conv

- 使用 Git 下载 Spring 源码 编译 for Eclipse

crabdave

eclipse

使用 Git 下载 Spring 源码 编译 for Eclipse

1、安装gradle,下载 http://www.gradle.org/downloads

配置环境变量GRADLE_HOME,配置PATH %GRADLE_HOME%/bin,cmd,gradle -v

2、spring4 用jdk8 下载 https://jdk8.java.

- mysql连接拒绝问题

daizj

mysql登录权限

mysql中在其它机器连接mysql服务器时报错问题汇总

一、[running]

[email protected]:~$mysql -uroot -h 192.168.9.108 -p //带-p参数,在下一步进行密码输入

Enter password: //无字符串输入

ERROR 1045 (28000): Access

- Google Chrome 为何打压 H.264

dsjt

applehtml5chromeGoogle

Google 今天在 Chromium 官方博客宣布由于 H.264 编解码器并非开放标准,Chrome 将在几个月后正式停止对 H.264 视频解码的支持,全面采用开放的 WebM 和 Theora 格式。

Google 在博客上表示,自从 WebM 视频编解码器推出以后,在性能、厂商支持以及独立性方面已经取得了很大的进步,为了与 Chromium 现有支持的編解码器保持一致,Chrome

- yii 获取控制器名 和方法名

dcj3sjt126com

yiiframework

1. 获取控制器名

在控制器中获取控制器名: $name = $this->getId();

在视图中获取控制器名: $name = Yii::app()->controller->id;

2. 获取动作名

在控制器beforeAction()回调函数中获取动作名: $name =

- Android知识总结(二)

come_for_dream

android

明天要考试了,速速总结如下

1、Activity的启动模式

standard:每次调用Activity的时候都创建一个(可以有多个相同的实例,也允许多个相同Activity叠加。)

singleTop:可以有多个实例,但是不允许多个相同Activity叠加。即,如果Ac

- 高洛峰收徒第二期:寻找未来的“技术大牛” ——折腾一年,奖励20万元

gcq511120594

工作项目管理

高洛峰,兄弟连IT教育合伙人、猿代码创始人、PHP培训第一人、《细说PHP》作者、软件开发工程师、《IT峰播》主创人、PHP讲师的鼻祖!

首期现在的进程刚刚过半,徒弟们真的很棒,人品都没的说,团结互助,学习刻苦,工作认真积极,灵活上进。我几乎会把他们全部留下来,现在已有一多半安排了实际的工作,并取得了很好的成绩。等他们出徒之日,凭他们的能力一定能够拿到高薪,而且我还承诺过一个徒弟,当他拿到大学毕

- linux expect

heipark

expect

1. 创建、编辑文件go.sh

#!/usr/bin/expect

spawn sudo su admin

expect "*password*" { send "13456\r\n" }

interact

2. 设置权限

chmod u+x go.sh 3.

- Spring4.1新特性——静态资源处理增强

jinnianshilongnian

spring 4.1

目录

Spring4.1新特性——综述

Spring4.1新特性——Spring核心部分及其他

Spring4.1新特性——Spring缓存框架增强

Spring4.1新特性——异步调用和事件机制的异常处理

Spring4.1新特性——数据库集成测试脚本初始化

Spring4.1新特性——Spring MVC增强

Spring4.1新特性——页面自动化测试框架Spring MVC T

- idea ubuntuxia 乱码

liyonghui160com

1.首先需要在windows字体目录下或者其它地方找到simsun.ttf 这个 字体文件。

2.在ubuntu 下可以执行下面操作安装该字体:

sudo mkdir /usr/share/fonts/truetype/simsun

sudo cp simsun.ttf /usr/share/fonts/truetype/simsun

fc-cache -f -v

- 改良程序的11技巧

pda158

技巧

有很多理由都能说明为什么我们应该写出清晰、可读性好的程序。最重要的一点,程序你只写一次,但以后会无数次的阅读。当你第二天回头来看你的代码 时,你就要开始阅读它了。当你把代码拿给其他人看时,他必须阅读你的代码。因此,在编写时多花一点时间,你会在阅读它时节省大量的时间。

让我们看一些基本的编程技巧:

尽量保持方法简短

永远永远不要把同一个变量用于多个不同的

- 300个涵盖IT各方面的免费资源(下)——工作与学习篇

shoothao

创业免费资源学习课程远程工作

工作与生产效率:

A. 背景声音

Noisli:背景噪音与颜色生成器。

Noizio:环境声均衡器。

Defonic:世界上任何的声响都可混合成美丽的旋律。

Designers.mx:设计者为设计者所准备的播放列表。

Coffitivity:这里的声音就像咖啡馆里放的一样。

B. 避免注意力分散

Self Co

- 深入浅出RPC

uule

rpc

深入浅出RPC-浅出篇

深入浅出RPC-深入篇

RPC

Remote Procedure Call Protocol

远程过程调用协议

它是一种通过网络从远程计算机程序上请求服务,而不需要了解底层网络技术的协议。RPC协议假定某些传输协议的存在,如TCP或UDP,为通信程序之间携带信息数据。在OSI网络通信模型中,RPC跨越了传输层和应用层。RPC使得开发