Kali linux 渗透测试技术之搭建WordPress Turnkey Linux及检测WordPress 应用程序漏洞

From:https://bbs.ichunqiu.com/thread-15716-1-1.html

怎样用 WPScan,Nmap 和 Nikto 扫描和检查一个 WordPress 站点的安全性:

https://www.cnblogs.com/chayidiansec/p/7989274.html

为了收集用于测试的应用程序, Turnkey Linux是一个非常好的资源。

Turnkey工具的官方网站是:http://www.turnkeylinux.org

本节将下载最流行的 WordPressTurnkey Linux 发行版。

更多关于 wpscan工具(WordPress Security Scanner by the WPScan Team) 信息

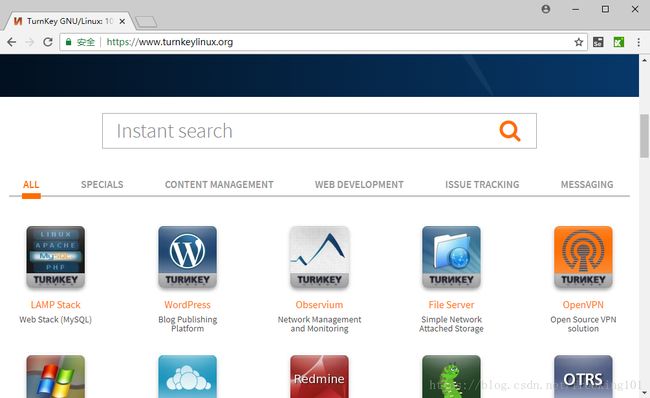

打开官网可以看到各种应用程序。截图

0x01:介绍

TurnKey Linux是基于Ubuntu的虚拟应用程序库,它将一些最好的开放源码软件集成到完备可用的解决方案中。每一个虚拟应用程序都为易用性进行了优化,并能在数分钟内就部署在裸机、虚拟机及云中。TurnKey Linux是一个非常好的资源,大家可以在官方网站:https://www.turnkeylinux.org 中下载,当然我也准备好网盘供大家下载:https://pan.baidu.com/s/1o8zxBGQ

0x02:安装

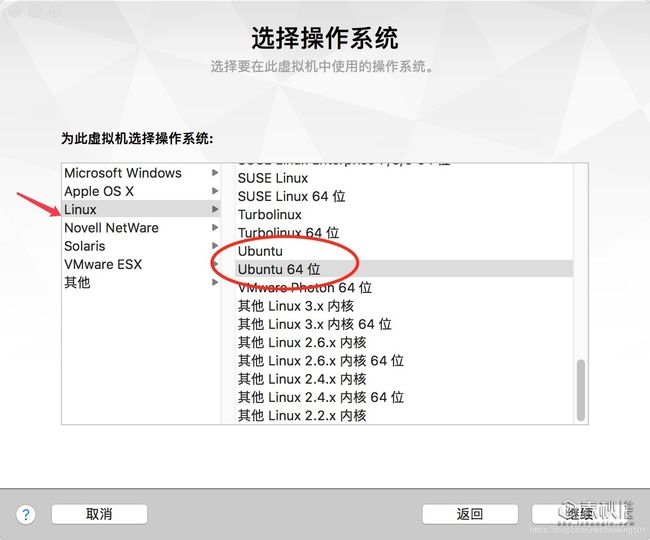

在虚拟机中新建虚拟机,这一步相信大家都很清楚,我就不多说了。

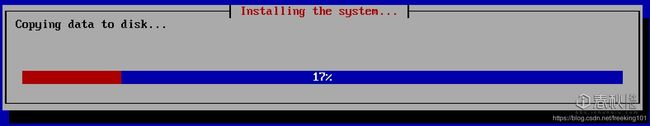

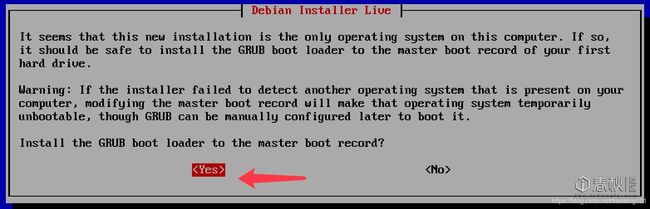

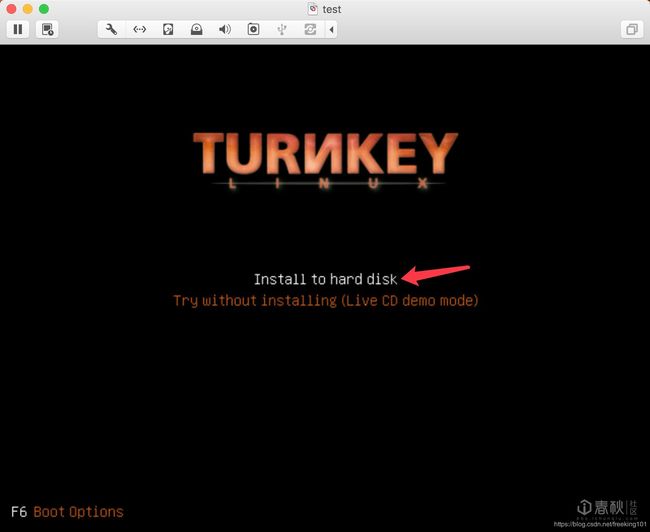

至此,开始正式的安装,开机后出现如下界面,在该界面选择Install to hard disk选项,按下回车。

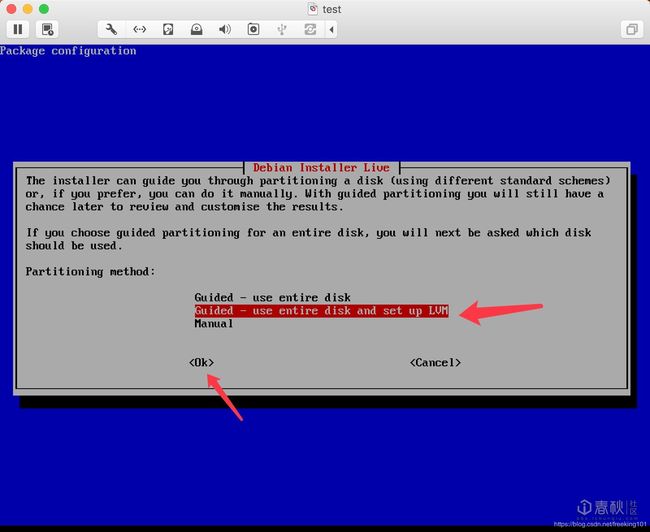

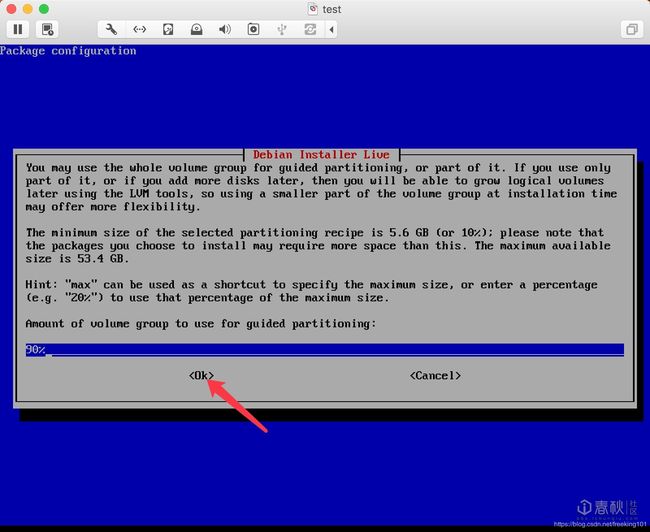

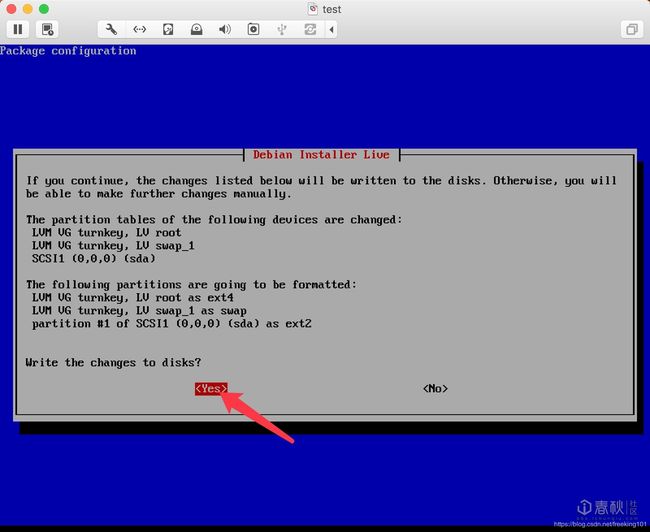

该界面是选择分区的方法,这里提供了3种方法,我们选择第二种方法

“Guidea – use entire disk and set up LVM”点击ok。

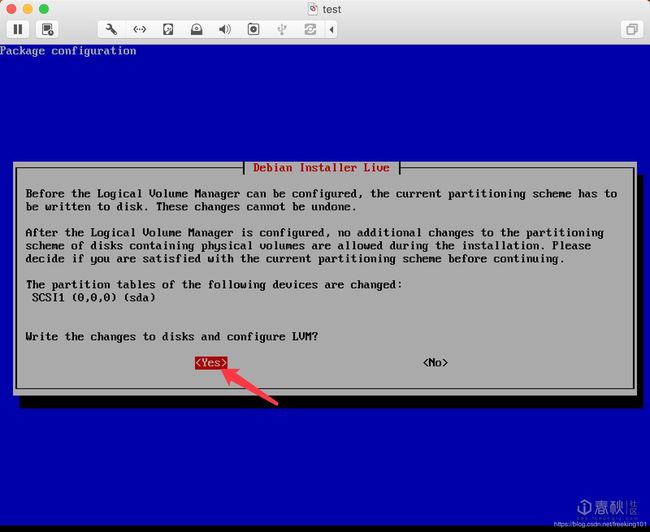

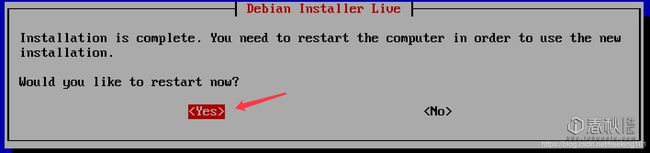

这个界面显示WordPress TurnkeyLinux已经安装完成,是否重启系统,选择Yes。

0x03:配置

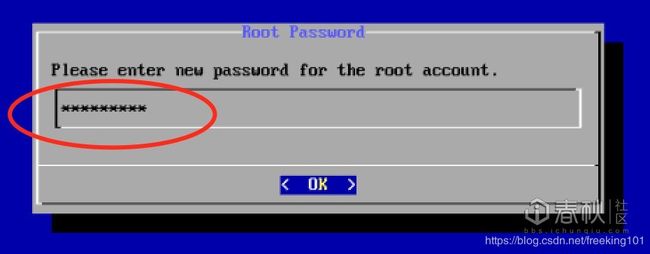

这个界面是为root用户设置一个密码,在这里呢,我特别强调一下,设置密码必须是8位以上字母数字组合,还要有大小写,有点意思了(题外话:你们的社工库可要强大一点).

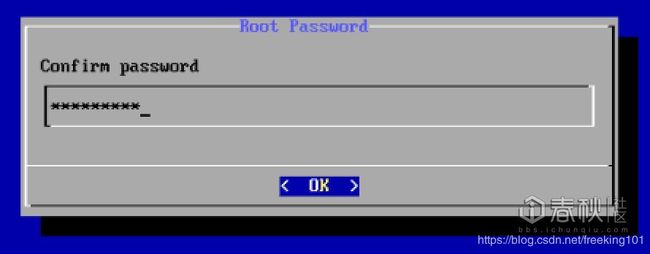

设置root账户密码

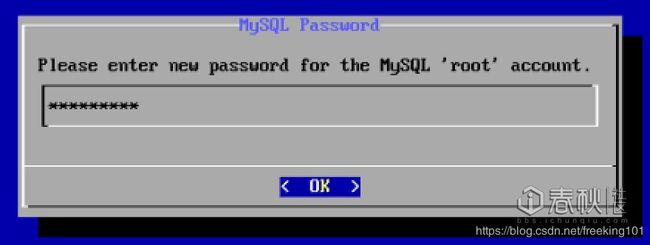

设置MySQL密码

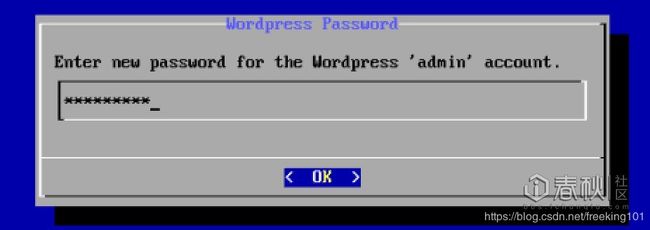

置WordPress密码

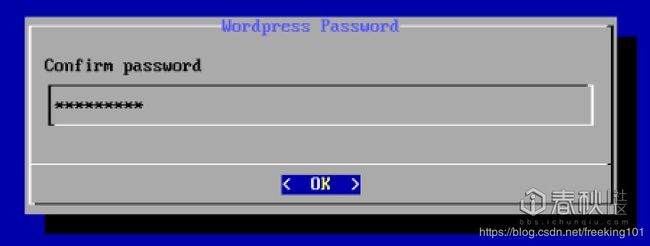

再次输入密码

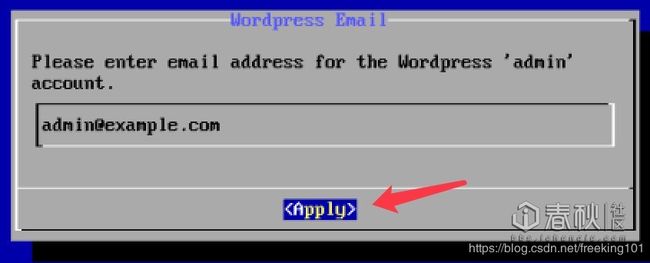

该界面提示为WordPress用户admin设置一个邮箱地址,这里使用默认的[email][email protected][/email]。然后点击Apply进行下一步。

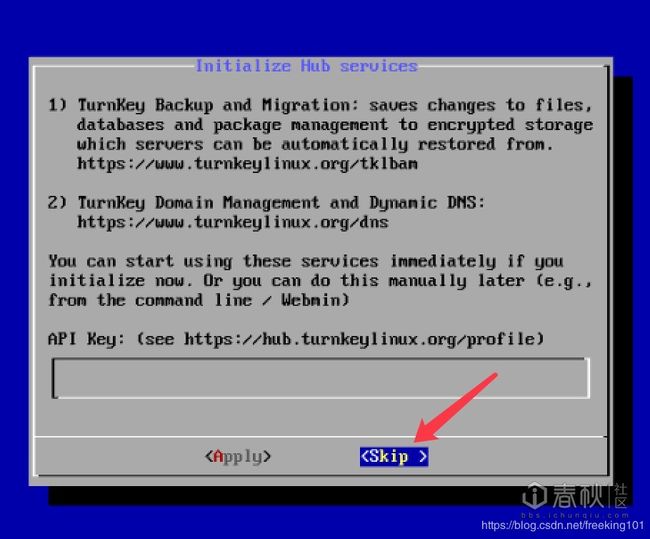

这个界面显示初始化Hub服务信息,在这个界面我们选择跳过点击“skip”

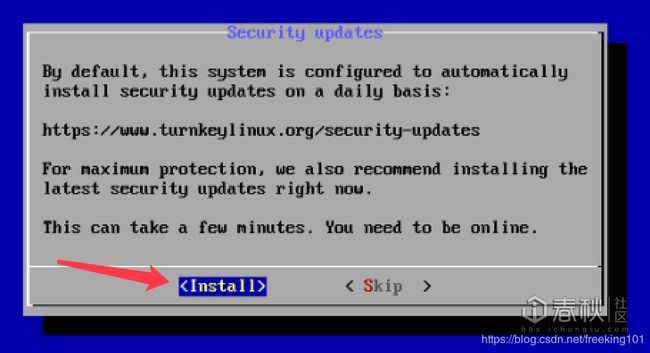

接下来会提示是否安装安全更新,点击Install,

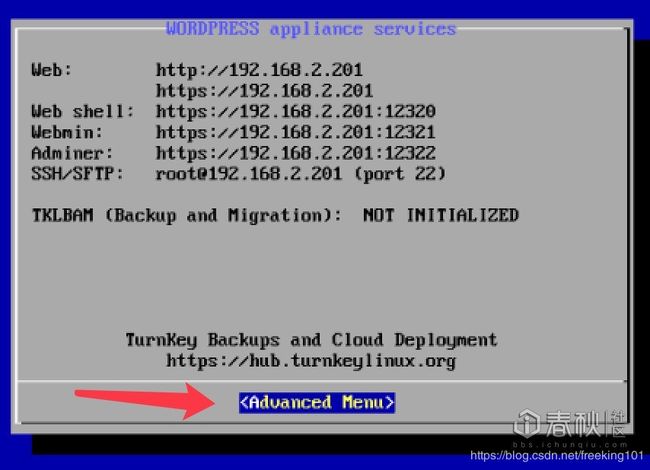

这个界面很重要,这是你的WordPress应用服务的详细信息,如Web地址、Web shel地址和端口、Webmin地址、PHPMydmin地址和端口等。此时,表明WordPress Turnkey Linux就可以使用了。点击Advanced Menu进入高级菜单,

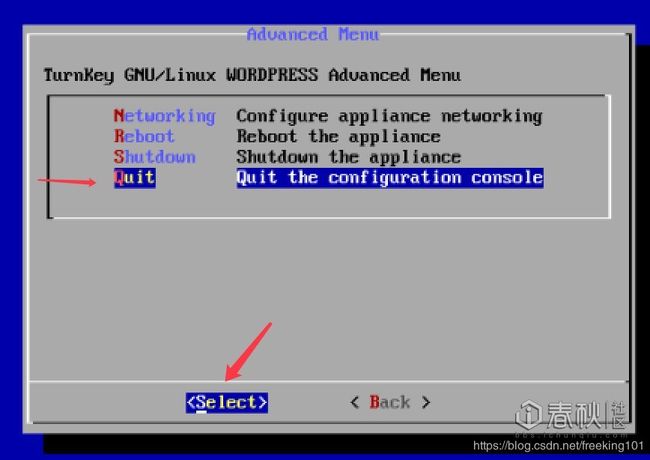

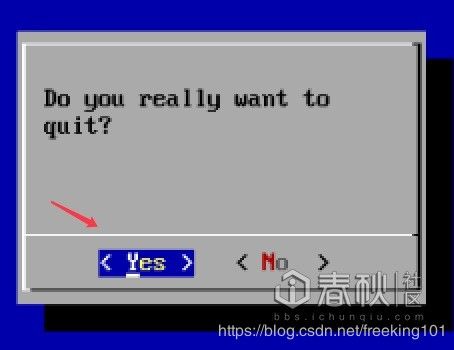

选择quit退出

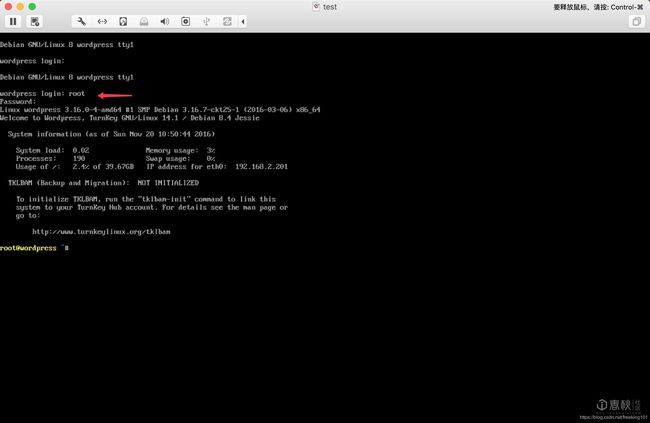

输入root账户和前面设置的密码完成登陆。

0x04:检测WordPress应用程序

CMSmap是一个Python编写的针对开源CMS(内容管理系统)的安全扫描器,它可以自动检测当前国外最流行的CMS的安全漏洞。 CMSmap主要是在一个单一的工具集合了不同类型的CMS的常见的漏洞。CMSmap目前只支持WordPress,Joomla和Drupal。

在kali下安装CMSmap:

[Bash shell] 纯文本查看 复制代码

?

| 1 |

|

主要功能:

1.其可以检测目标网站的cms基本类型,CMSmap默认自带一个WordPress,Joomla和Drupal插件列表,所以其也可以检测目标网站的插件种类;2.Cmsmap是一个多线程的扫描工具,默认线程数为5;3.工具使用比较简单,命令行的默认的强制选项为target URL;4.工具还集成了暴力破解模块;5.CMSmap的核心是检测插件漏洞,其主要是通过查询数据库漏洞网站(www.exploit-db.com)提供了潜在的漏洞列表。

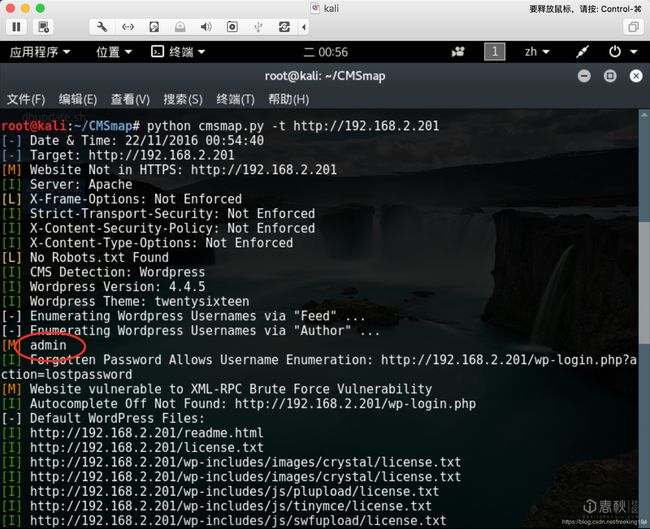

实例:使用CMSmap检测WordPress虚拟机,本例中,WordPress的IP地址是192.168.2.201。执行以下命令

[Bash shell] 纯文本查看 复制代码

?

| 1 |

|

这行命令是检测出网站所使用的一些信息,包括用户名等。

[Bash shell] 纯文本查看 复制代码

?

| 1 |

|

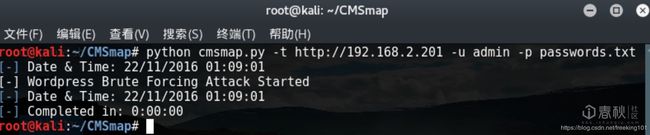

这行命令是暴力破解管理员密码的,这里需要强大的字典。当然楼主**,习惯设置复杂的密码,密码经常连自己都想不起来,有一次自己设置的电脑密码想不起来,直接重装系统了

到这里测试就结束了,由于这次是在本地搭建的系统,我就不直接往下走了,告诉大家另外一条命令

[AppleScript] 纯文本查看 复制代码

?

| 1 |

|

这条命令可以检测出网站使用的插件以及漏洞利用列表。使用CMSmap方法还有很多,我就不一一列举了。

0x05:小结

前面装系统的我就不多说啦。小子对CMSmap的认识估计都没大家得多,Cmsmap可以上传用户自定义的wenshell,CMSmap还支持WordPress的和Joomla密码哈希的离线暴力破解。牛逼的python大牛们,可以尝试,将我们国内的cms漏洞写工具中。

如何利用wpscan入侵WordPress--实例演示

From:http://baijiahao.baidu.com/s?id=1593089839910324329&wfr=spider&for=pc

一、环境准备:

1、安装wordpress Turnkey Linux(ISO镜像,装虚拟机)---靶机

2、Kali Linux系统

3、Wpscan工具使用

4、靶机IP相关介绍

服务器IP地址为:192.168.139.129

二、工具介绍

1、kali linux 系统

Kali Linux是基于Debian的Linux发行版, 设计用于数字取证操作系统。由Offensive Security Ltd维护和资助。最先由Offensive Security的Mati Aharoni和Devon Kearns通过重写BackTrack来完成,BackTrack是他们之前写的用于取证的Linux发行版 。

Kali Linux预装了许多渗透测试软件,包括nmap 、Wireshark 、John the Ripper ,以及Aircrack-ng.[2] 用户可通过硬盘、live CD或live USB运行Kali Linux。Kali Linux既有32位和64位的镜像。可用于x86 指令集。同时还有基于ARM架构的镜像,可用于树莓派和三星的ARM Chromebook

目前Kali Linux的最新版本为2017.3,增加了对RTL8812AU网卡的支持;

------转载至百科

2、wpscan工具介绍

WPScan是一个扫描WordPress漏洞的黑盒子扫描器,它可以为所有Web开发人员扫描WordPress漏洞并在他们开发前找到并解决问题。我们还使用了Nikto,它是一款非常棒的Web服务器评估工具,我们认为这个工具应该成为所有针对WordPress网站进行的渗透测试的一部分。

最新版本为WPScan2.8,当前版本的数据库包括:

共98个漏洞版本;

共1076个脆弱插件;

共361个脆弱主题;

共1104个版本漏洞;

共1763个插件漏洞;

共443个主题漏洞。

常用语法格式如下:

Wpscan [选项] [测试]

常用选项如下:

wpscan –update //更新漏洞库

wpscan –url|-u:指定扫描WordPress的URL或者域名

wpscan –-enumerate|-e【options】:计算,有如下参数:

option :

u – usernames from id 1 to 10

u[10-20] usernames from id 10 to 20(you must write [] chars)

p – plugins 插件

vp – only vulnerable plugins 只有脆弱插件

ap – all plugins (can take a long time)所有插件

tt – timthumbs

t – themes 主题

vt – only vulnerable themes 只有脆弱主题

at – all themes (can take a long time)所有主题

其他参数:“-e tt,p”,这几个参数被用于列举timethumbs和插件。

3、靶机WordPress

如果要下载测试用例,可私信我。

三、入侵过程

1、先执行命令,进行简单的初步攻击:

Wpscan –url 192.168.139.129

结果如图显示:

以上初步列举出WordPress相关信息以及存在哪些漏洞信息以及对应的CVE信息;

2、攻击WordPress,列举出存在的用户名列表:

原始命令:

wpscan –url [wordpress url]–wordlist [path to wordlist]–username [username to brute force//可以指定用户名或者空]–threads [number of threads to use//攻击次数]

执行以下命令:

wpscan –u 192.168.139.129 -e u vp

结果如图所示:

通过利用现有的漏洞,获取到WordPress数据库的用户表信息,查到有一个用户admin;

3、利用字典进行暴力破解:

这一步有一点要注意的是,字典是小编提前做好,放在当前目录下,所以下面命令执行的时候直接是当前目录查询txt文件;

命令如下:

Wpscan –url 192.168.139.129 -e u --wordlist /root/abcwordlist.txt

截图如图所示:

以上是针对wpscan工具的简单应用,由于小编是菜菜,所以本着一起学习的态度,希望大神可以多多指导。

关键字:渗透群。