华为交换机vlan及端口配置实践

最近单位在进行机房的整体升级改造,期间配合管网络的同事进行一些vmare虚拟平台与物理网络对接处理,从中引出一系列网络及交换机的配置问题,原先一直对网络及交换机的配置没有深入接触,通过这次搞清楚了一些相关知识,所以记下和大家共享。我们所面临的主要问题是:

单位因为业务的需要,要和很多外单位的网络进行连接,会从每个外单接一条专线进来(下面简称外线),在改造前我们下面两种方式来解决这种情况:

- 外线如果只有一台客户端(一般是台服务器)需要使用,就直接将该线连接到客户端上,也就是说客户端上增长一块物理网卡,并设置外线网络的ip,用于访问外单位的网络,如果客户端需使用多家外线,那么就会增加对应数量的网卡。(无疑是一个很笨的办法)

- 另一种情况是,一条外线需提供给多个客户端使用,这时就将外线接入一台交换机(其实就是当HUB用),再从交换机连接多个客户端。

这次改造中搭建了vmware虚拟平台,所以应该可以在需使用外线的服务器上新增虚拟网卡及网络,来比较好的解决上面提到的问题。

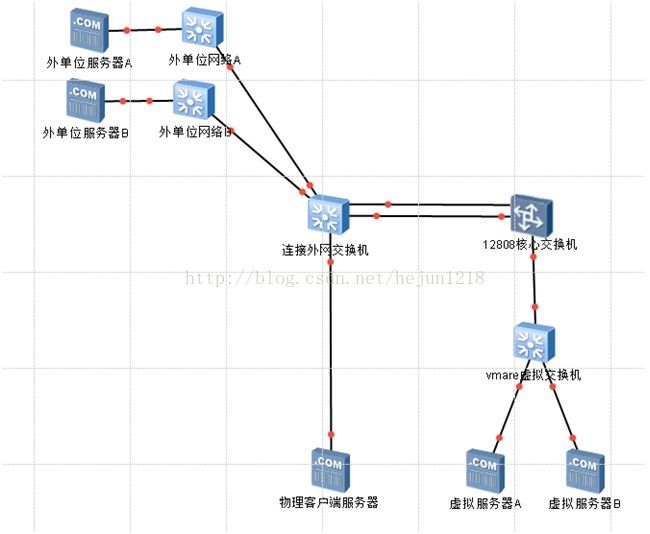

下图简示了改造后的网络结构:

(图一)

全部实现涉及两个部分:一是两台交换机及外线连入的处理,二是核心交换机与虚拟平台连接配置处理

本文主要说明第一部分,第二部分我会在单独的文章再做说明。

主要的知识点:1.交换机端口类型的作用及在本需求中的实际应用

2.端口链路聚合的使用

我们使用单独一台交换机专门外线接入,在外接交换机上为每条外线分配不同vlan,再将此交换机接入我们的核心交换机,让虚拟平台上的指定的服务器可以通过增减虚拟网卡来配置对外单位网络的访问。

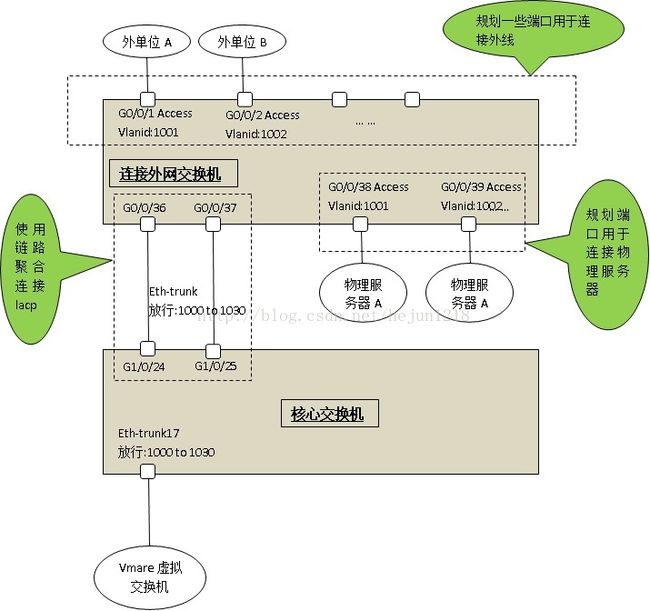

下图说明了具体的连接及端口配置:

(图二)

从上图我们看到,每个外线被分配单独的vlanid,并将连接的端口类型设置为:access ,当数据发送到外单位时,剥离我们自己的vlanid.

当我们有物理的服务器使用外线,将物理服务器连接到外接交换机上,并为该端口指定对应外线vlanid,类型为access即可.

- Access从字面上理解就是访问的意思,所以一般用于连接客户机、服务器,因为机器上网卡是不能识别带vlanid的数据包的,如果把服务器当作一台交换机的话,那么其中一块网卡其实就是一个access类型端口,这里我们的外线连接的端口,之所以也设置为access,是因为对外单位来说,其实我们的外接交换机就相当于一台外接服务器

- Vlan的作用简单来说就是通过不同的vlan id在交换机上划分出多个独立的逻辑网络,每个网络中的端口在一般情况下只能和同网络(相同vlan id)中的端口通讯,而不能访问其它网络中的端口

主要配置命令:

sys

vlan 1001 -- 建立vlan 1001

vlan 1002 --建立vlan 1002

q

int g0/0/1 --进入接口

port link-type acc --设置端口类型为access

port default vlan 1001 --将端口分配vlan 1001

int g0/0/2

port link-type acc

port link-tpe access

port default vlan 1002

int g0/0/38

port link-type acc

port link-type access

port default vlan 1001

int g0/0/39

port link-type acc

port link-type access

port default vlan 1002

接下我们再来看一下外接交换机和核心交换机连接配置:

这里我们用了端口的第二个类型:trunk

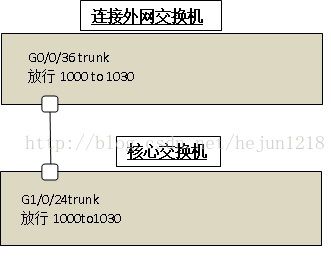

从图二中我们并没有看到连接端口的设置,那是因为我在实际的配置过程中,最开始只用一条网线连接两台交换机,下图就是最初的连接配置方式:

(图三)

- Trunk端口用于交换机间的连接,其作用是将指定的网络(即vlan)数据放行,使带着vlanid数据包可以传输到其它的交换机上,便可以实现交换机间相同网络(相同vlanid网络)的通讯。

我们再来看图三:外线交换机上的g0/0/36口和核心交换机上的G1/0/24口都设置成了trunk类型,并且都设置了放行vlanid:1000to1030 网络的数据包,所有1000到1030的网络数据包在两个交换机上传输了。

外接交换机主要配置命令(核心交换机上类似):

sys

int g0/0/36 --进入接口

port link-type trunk --设置端口类型为trunk

port trunk allow-pass vlan 1000 to 1030 --放行vlan 1000 到1030

本来这样设置已经完成了最初的目标了,但配置好没两天,同事就跑过来说,连接外单位的线路都不通了,我们一查,发现是核心交换机上的G1/0/24 down了,这个事件说明我们这个网络很脆弱,一但两台交换机上的连接端口出现问题,或都连接网线出现问题,都将影响全部外线的访问,所以就引入了最后链路聚合的方式。

- 所谓链路聚合我的理解是将交换机上的多个端口聚合在一起当作个逻辑端口对待,使用这个聚合端口连接两台交换机,优点是:高可用、提高网络带宽、负载均衡。聚合端口的设置与普通端口的设置基本相同,只是多了一些设置,关于聚合类型、工作链路数、备用链路数等

我们这里将外线交换机的g0/0/36和g0/0/37聚合一起,与核心交换机的g1/0/24和g1/0/25相连接,并在两边都放行了vlan 1000 to1030

外接交换机主要配置命令(核心交换机上类似):

sys

int eth-trunk 1 --建立聚合端口eth-trunk 1

port link-type trunk –设置类型为trunk

port trunk allow-pass vlan 1000 to 1030 --放行 vlan 1000 to 1030

mode lacp --设置聚合方式为lacp,不设置就为普通聚合方式

trunkport g0/0/36 to g0/0/37 –将物理端口加入聚合

至此就完成从核心交换机到外网的连接和配置。以后有时间我会将交换机与vmware虚拟平台的网络配置说明也发上来。

最后说一下以上只是我的一些理解,很多概念是自己的总结,并不一定完全正确,仅供大家指正和参考吧。