南京邮电大学网络攻防训练平台 web题 1——10 详解

本人萌新,有错误的话可以指出。

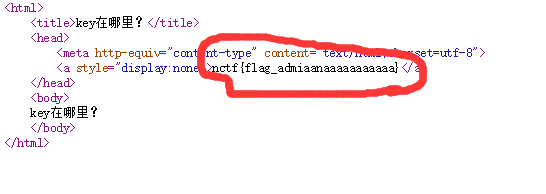

1、签到题

key在哪里?

点击右键,查看网页源代码。会发现key就在代码中。

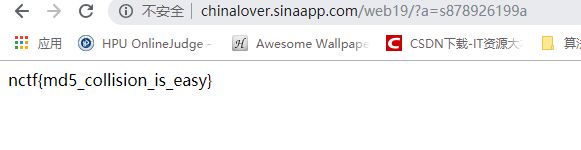

2、md5 collision

这一题考的是md5碰撞和PHP的一些基本知识。

首先PHP是一门弱类型语言。PHP 会根据变量的值,自动把变量转换为正确的数据类型。

MD5加密的一个网站

关于那个等式$md51 == $md52;

md51=0e830400451993494058024219903391相当于0的83....的次幂,也就是0;那么就是需要找到另一个MD5加密后值为零的字符串。

直接百度搜0e开始的MD5加密后的字符串。

s878926199a

0e545993274517709034328855841020

s155964671a

0e342768416822451524974117254469

s214587387a

0e848240448830537924465865611904

s214587387a

0e848240448830537924465865611904

s878926199a

0e545993274517709034328855841020

s1091221200a

0e940624217856561557816327384675

s1885207154a

0e509367213418206700842008763514

s1502113478a

0e861580163291561247404381396064

s1885207154a

0e509367213418206700842008763514

s1836677006a

0e481036490867661113260034900752

s155964671a

0e342768416822451524974117254469

s1184209335a

0e072485820392773389523109082030

s1665632922a

0e731198061491163073197128363787

s1502113478a

0e861580163291561247404381396064

s1836677006a

0e481036490867661113260034900752

s1091221200a

0e940624217856561557816327384675

s155964671a

0e342768416822451524974117254469

s1502113478a

0e861580163291561247404381396064

s155964671a

0e342768416822451524974117254469

s1665632922a

0e731198061491163073197128363787

s155964671a

0e342768416822451524974117254469

s1091221200a

0e940624217856561557816327384675

s1836677006a

0e481036490867661113260034900752

s1885207154a

0e509367213418206700842008763514

s532378020a

0e220463095855511507588041205815

s878926199a

0e545993274517709034328855841020

s1091221200a

0e940624217856561557816327384675

s214587387a

0e848240448830537924465865611904

s1502113478a

0e861580163291561247404381396064

s1091221200a

0e940624217856561557816327384675

s1665632922a

0e731198061491163073197128363787

s1885207154a

0e509367213418206700842008763514

s1836677006a

0e481036490867661113260034900752

s1665632922a

0e731198061491163073197128363787

s878926199a

0e545993274517709034328855841020

https://blog.csdn.net/qq_35544379/article/details/78181546 转自这个博客。

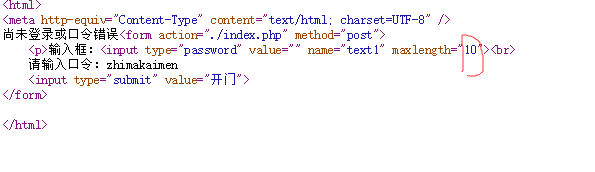

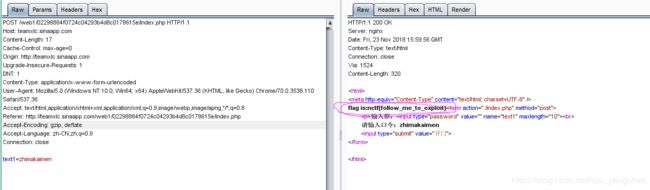

3、签到2

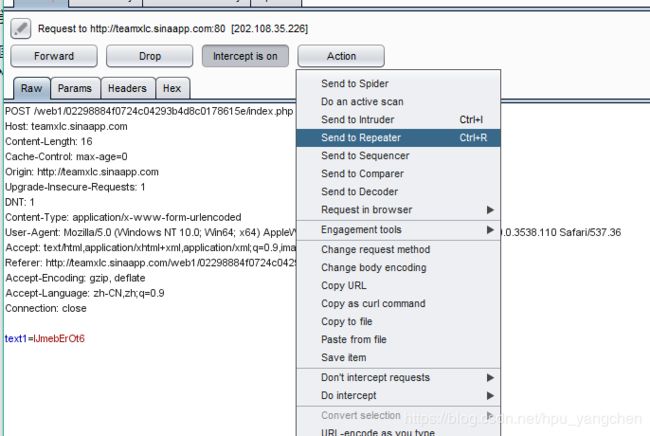

可以看出这个地方限制了提交的字符串的长度,要提交的是11,我用的是burp 软件做的。

设置代理,打开burpsuit的抓包功能,点击开门。

改为zhimakaimen。点击go。

或者直接把这个输入字符串限定删了。

提交key。

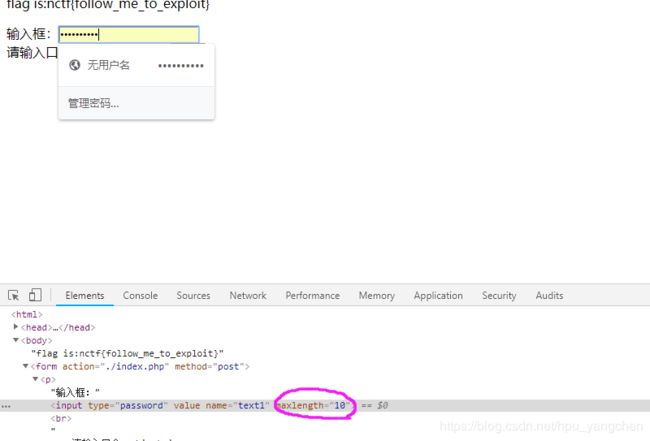

4、这题不是WEB

这一题考的隐写,直接下载图片,记事本打开,查找nctf,不要问我为什么,因为之前几个key格式都是这样。

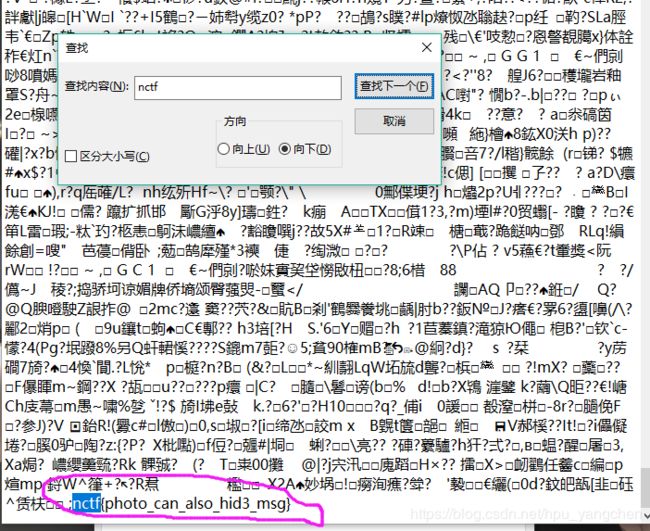

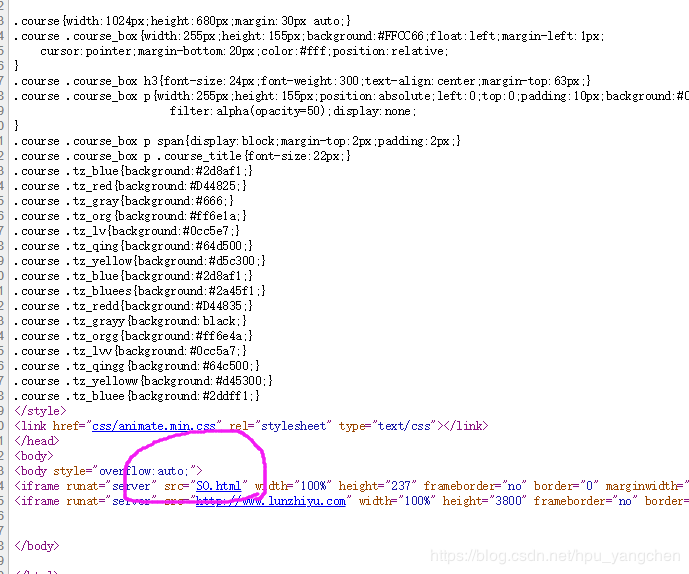

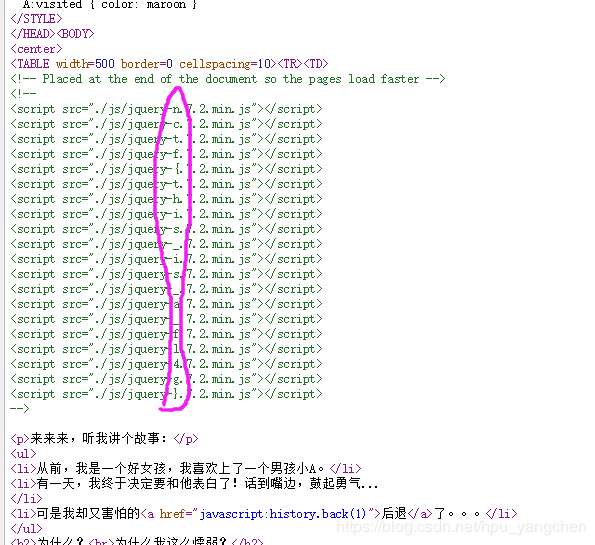

5、层层递进

这一题贼无聊。

查看源代码,找到so.html.看开又是一个网页,再查看网页源代码,找到so.html。一直下去,直到。

看到这一列了吗。

6、貌似那题有问题。

7、单身二十年

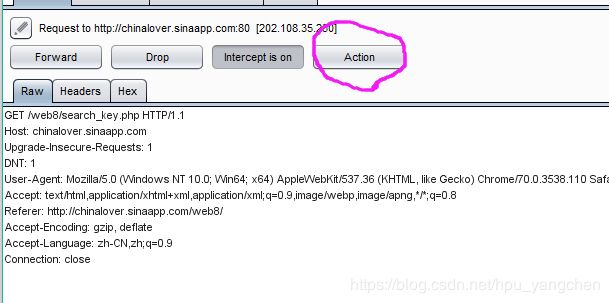

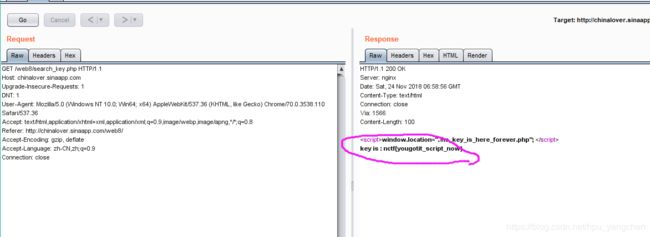

配置一下代理,打开burpsuit,然后点一下。

点一下go,key出来了。

8、php decode

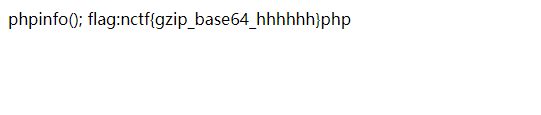

php //代码后面少了一个php,添上

把这段代码直接复制下来,把eval改成echo直接放到phpstudy下面跑一下就行了。

9、文件包含

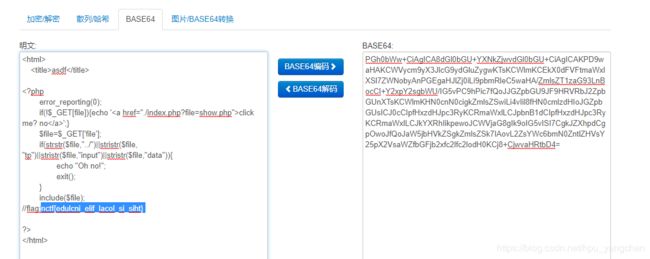

直接在UIR后面去掉?file=show.php,复制上?file=php://filter/read=convert.base64-encode/resource=index.php,得到

然后base64解码,得到

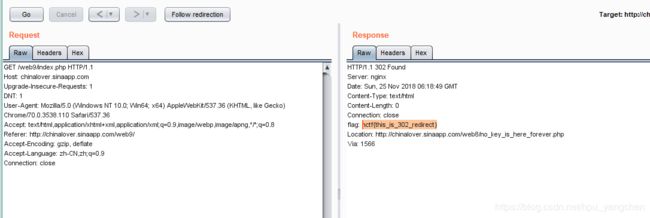

10、单身一百年也没用

还是抓包