【网安随笔】隐写 Burpsuit伪IP & Trid分析工具 & Wireshark抓包

一、关于Burpsuite

很强大的网安工具 堪称神器

今天笔记 Burpsuit修改referer段数据 和伪装IP

前期工作,使用代理IP,我使用的是火狐浏览器。如图显示,代理IP为127.0.0.1 8080端口

(1) 修改referer,referer是HTTP来源地址,很多 网站通过Referer来判断访问来源,然而他的可修改性,使绕过网站检查成为可能。

(2 ) 修改X-Forwarded-For 伪装IP

X-Forwarded-For是用来识别通过HTTP代理方式连接到WEB服务器的客户端最原始的HTTP请求头字段。通过修改此字段可以轻易修改访问IP.如图我们隐藏真实IP,以

10.2.2.6的伪装IP访问。

二、Trid工具

这个工具可以说惊艳了,作为取证的强大工具,可以分析出这个文件的真正类型。基于二进制特征进行判断。

夸完了(作者快谢谢我给你宣传哈哈)继续言归正传,这个工具怎么使用。答案是使用cmd命令行。进入到要分析的文件目录下

比如我们要分析的文件名为 hello_forensics,那么就在命令行界面写如下命令 >trid hello_forensics,很快分析结果就出来了。

直接上图,85.7%的概率是.xz类型文件。(.xz是一种压缩文件,有兴趣的可以去查,这里不进行阐述)

三、Wireshark抓包工具

小鲨鱼,抓包很强大。这里先说下使用Wireshark抓FTP传输包。使用Wireshark抓包,需要很细心地分析,数据包会很多。

抓的包,会包含很多协议包,我们需要的是FTP包,所以在Protocol栏找FTP。找到FTP包,右击菜单,点击Follow TCP Stream(查看TCP流)

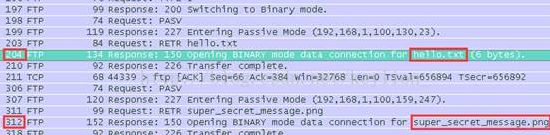

其中有一个hello.txt文件以及super_secret_message.png文件,这两个文件看起来比较可疑,其中hello.txt文件的大小为6字节,super_secret_message.png文件的大小为3972字节,我们可以跟踪一下这两个文件的数据。因为FTP的控制命令和文件数据传输分开在两个不同的TCP连接中,因此我们还需要找到传输数据的TCP连接。通过在Wireshark中对通信流量的分析,我们发现在包的序号为204的地方开始传送hello.txt的内容,在包的序号为312的地方开始传送super_secret_message.png的内容,如图所示:

以super_secret_message.png文件为例,我们发现序号为313的数据包的协议为FTP-DATA,选中该条记录之后,右键选择“Follow TCP Stream”,显示方式选择“Raw”,然后选择“Save As”就可以保存这个PNG文件了。到这里就成功提取出png图片了。