linux中防火墙配置详解之(firewall)

内核含有

server

perm 权限 rwx

selinux

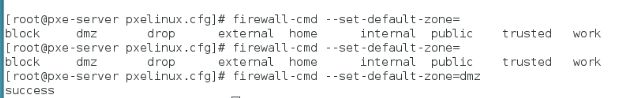

firewall 是域的管理方式

一共9个域

yum install firewalld firewall-config

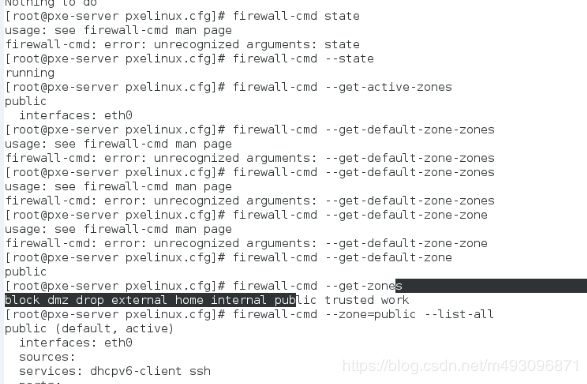

firewall-cmd --state

下面的命令加入

--permanent 才可以成为永久设定

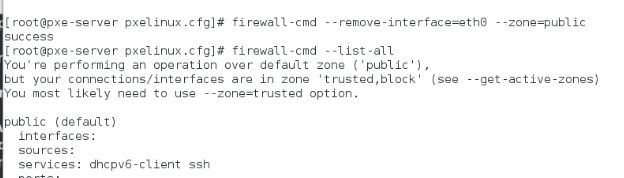

--get-active-zones 生效的域

--get-default-zone 默认的。

--get-zones 所有的领域

--get-services 含有的服务

--list-all 列出服务

--permanent --add-service=http 添加允许的服务

--reload

--permanent --remove-service=http 删除

--permanent --permanent --zone-trusted --add-source=172.25.254.250

添加可以访问的ip

--zone=block --add-source=172.25.254.250 有回应的拒绝(企业中用的)

--zone=drop --add-source=172.25.254.250 没有回应的拒绝

--zone=drop --add-source=172.25.254.250

--list-all

--remove-interface=eth0 --zone=public

--add-interface=eth0 --zone=trusted

--list-all --zone=tursted

可以看出这个域

--remove-source=172.. --zone=drop 取消黑名单

--change-interface=eth0 --zone=public 重新更改接口的域

--permanent --zone=public --remove-port=8080/tcp 删除端口

--reload 已经连接的仍然可以操作

--complete-reload 完全断开(已经连接通的就会断开)

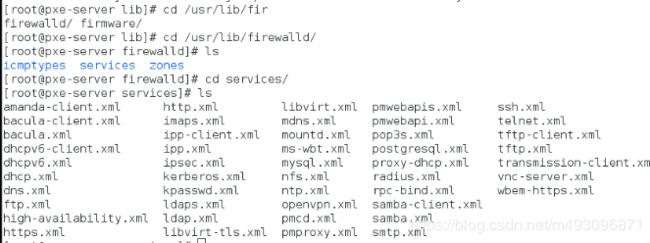

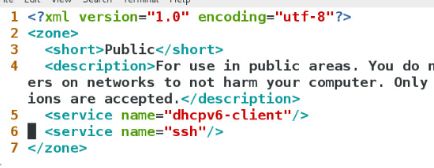

cd /usr/lib/firewalld/services 里面是服务的配置 可以直接添加一个 服务名.xml 就会有了这个服务

cd /usr/lib/firewalld/zones 里面是域的配置

配置文件

cd /etc/firewalld/zones

cd /etc/firewalld/services

firewall-config 图形操作

runtime当前

permanent 永久

防火墙中有三张表(iptables)

名称分别是

filter

包含 input forward output

nat (net address transfer) 地址转换

包含 input prerouting postouting output

mangle

包含 input prerouting forward postouting output

input nat未经过内核 filter经过了内核

forward 是数据传递(经过内核)

postouting 路由之后

prerouting 路由之前 DNAT directory n a t

SNAT 源地址转换

mangle 是前两个表不够用的时候 做的说明 可以用五个表 一般不常用

nat一般是和本机内核无关的

filter 都是经过内核的

direct rule 中 从上到下的顺序 只要符合就不会继续读了

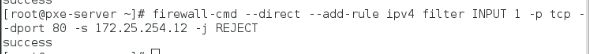

firewall-cmd --direct --get-all-rules 查看添加的规则

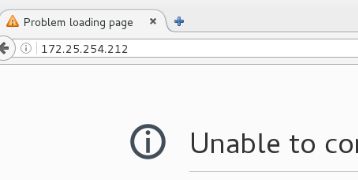

--direct --add-rule ipv4 filter INPUT 1 -p tcp --dport 80 -s 172.25.254.250 -j ACCEPT

添加规则: ipv4中 filter中INPUT表中 添加到第一列 -p类型 tcp dport 端口为80 地址的行为是接受

--direct --remove-rule 直接复制 --get-all-rules 中列出的规则就可以

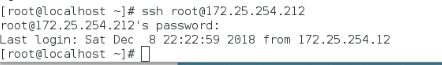

--direct --add-rule ipv4 filter INPUT 1 -p tcp --dport 22 -s 172.25.254.11 -j REJECT

不允许11进入22端口

路由器端

伪装 firewall-cmd --permanent --add-masquerade

--reload

--permanent --add-service=ssh

更换访问地址

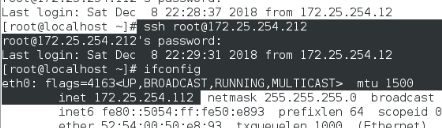

firewall-cmd --add-forward-port=port==22:proto=tcp:toport=22:toaddr=172.25.254.10

比如内网为1.1.1.12 路由端1.1.1.212 172.25.254.212 这时候用内网连接172.25.254.12 本身地址是1.1.1.12,但是显示的地址为172.25.254.212 这个就是伪装地址

测试端要设置网关为路由器端

这个时候测试端连接路由器端 就会自动转换为连接10 但是要输入10的密码

将自己的访问22接口时转换为10 的地址