SpringBoot学习笔记(16)-整合JWT做身份验证

文章目录

- 一、导入JWT依赖

- 二、JWTUtil

- 三、JWTInterceptor

- 四、WebConfiguration

- 五、在登陆时产生token传递给前端

本文主要参考了以下两篇文章,如果对JWT不熟悉则可以进去了解:

- http://www.ruanyifeng.com/blog/2018/07/json_web_token-tutorial.html

- https://blog.csdn.net/qq_37636695/article/details/79265711

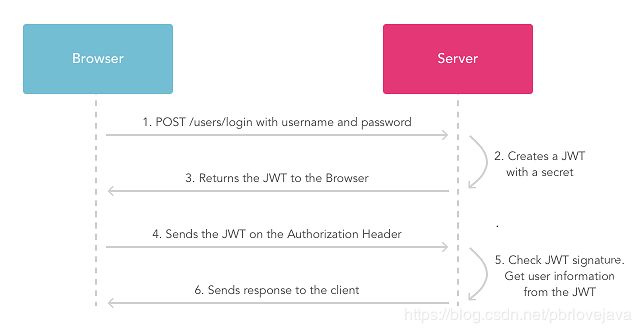

JWT的作用时序图:

一、导入JWT依赖

SpringBoot在使用JWT前需要导入jjwt依赖:

- pom.xml

<dependency>

<groupId>io.jsonwebtokengroupId>

<artifactId>jjwtartifactId>

<version>0.9.1version>

dependency>

二、JWTUtil

这是为JWT写的工具类,用来生成JWT以及解析JWT,具体的作用都在代码中有注释。

- JWTUtil

/**

* @Author: arong

* @Description: JWT工具

* @Date: 2019/1/19 11:05

*/

public class JWTUtils {

//用于生成secret key的stingKey

private static String JWT_SECRET = "asdfghjkl1234567890";

/*

*@author arong

*@description 创建JWT Token

*@param: claims jwt的所含的用于校验的信息

*@param: subject 用户唯一标识

*@param: ttlMillis 过期时间(毫秒)

*@return java.lang.String

*@date 2019/1/19

*/

public static String createJWT(Map claims,String subject, long ttlMillis) throws Exception {

//指定签名的时候使用的签名算法,也就是header那部分,jjwt已经将这部分内容封装好了。

SignatureAlgorithm signatureAlgorithm = SignatureAlgorithm.HS256;

//生成JWT的时间

long nowMillis = System.currentTimeMillis();

//将long型的时间毫秒转为日期时间

Date now = new Date(nowMillis);

//生成签名的时候使用的秘钥secret

SecretKey key = generalKey();

//下面就是在为payload添加各种标准声明和私有声明了

JwtBuilder builder = Jwts.builder() //这里其实就是new一个JwtBuilder,设置jwt的body

.setClaims(claims) //如果有私有声明,一定要先设置这个自己创建的私有的声明,这个是给builder的claim赋值,一旦写在标准的声明赋值之后,就是覆盖了那些标准的声明的

.setIssuedAt(now) //iat: jwt的签发时间

.setSubject(subject)//一个json格式的字符串作为用户的唯一标志。

.signWith(signatureAlgorithm, key);//设置签名使用的签名算法和签名使用的秘钥

if (ttlMillis >= 0) {

long expMillis = nowMillis + ttlMillis;

Date exp = new Date(expMillis);

builder.setExpiration(exp); //设置过期时间戳

}

return builder.compact();

}

/*

*@author arong

*@description 通过jwt解析得到claims数据描述对象

*@param: jwt

*@return io.jsonwebtoken.Claims

*@date 2019/1/19

*/

public static Claims parseJWT(String jwt) throws Exception{

//得到原来的签名秘钥,用其才能解析JWT

SecretKey key = generalKey();

//得到 DefaultJwtParser

Claims claims = Jwts.parser()

.setSigningKey(key) //设置签名的秘钥

.parseClaimsJws(jwt).getBody();//设置需要解析的jwt

return claims;

}

/*

*@author arong

*@description

*@param: 生成secret key

*@return javax.crypto.SecretKey

*@date 2019/1/19

*/

private static SecretKey generalKey(){

//stringKey

String stringKey = JWT_SECRET;

// 使用base64解码

byte[] encodedKey = Base64.decodeBase64(stringKey);

// 根据给定的字节数组使用AES加密算法构造一个密钥

SecretKey secretKey = new SecretKeySpec(encodedKey, 0, encodedKey.length, "AES");

return secretKey;

}

}

三、JWTInterceptor

这是JWT验证的拦截器类,除了登陆和注销接口不需要校验token,其他的任何接口都需要校验前端传来的token以确保请求的安全。

/**

* @Auther: ARong

* @Date: 2019/1/19 14:37

* @Description: JWT token 管理后台的拦截校验器

*/

@Component

public class JWTInterceptor implements HandlerInterceptor {

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

// 允许跨域

response.setHeader("Access-Control-Allow-Origin", "*");

// 允许自定义请求头token(允许head跨域)

// response.setHeader("Access-Control-Allow-Headers", "token, Accept, Origin, X-Requested-With, Content-Type, Last-Modified");

//后台管理页面产生的token

String token = request.getHeader("authorization");

//判断是否过期

Optional.ofNullable(token)

.map(n -> {

try {

return JWTUtils.parseJWT(n);

} catch (Exception e) {

throw new RuntimeException("token不存在");

}

});

return true;

}

}

四、WebConfiguration

这个配置类用以注册JWT拦截器

/**

* @Auther: ARong

* @Date: 2019/1/19 15:04

* @Description: JWT 的拦截器配置

*/

@Configuration

public class WebConfiguration implements WebMvcConfigurer{

//spring拦截器加载在springcontentText之前,所以这里用@Bean提前加载。否则会导致过滤器中的@AutoWired注入为空

@Bean

JWTInterceptor jwtInterceptor(){

return new JWTInterceptor();

}

@Override

public void addInterceptors(InterceptorRegistry registry) {

System.out.println("JWT拦截器启动");

registry.addInterceptor(jwtInterceptor())

.excludePathPatterns("/admin/login",

"/api/login",

"/admin/logout",

"/error",

"/admin/getOnlineCount")

.addPathPatterns();

}

}

五、在登陆时产生token传递给前端

产生token的唯一途径是登陆,如果token过期了也只能通过重新登陆去获取token。

- AdminController

/**

* @param username

* @param session

* @auther: Arong

* @description: 登陆 添加session

* @return: com.iteason.anbaoli_vote_system.utils.AjaxResult

* @date: 2019/1/16 14:03

*/

@PostMapping(value = "/login")

public AjaxResult login(

@RequestParam("password") String password,

@RequestParam("username") String username,

HttpSession session

) throws Exception {

boolean isRight = adminService.checkUsernameAndPwd(username, password);

if (isRight) {

//获取新token,过期时间为12h

String token = adminService.getToken(username);

OnlineCount.getInstance().insertToken(token);

Map map = new HashMap<String, Integer>();

map.put("username", username);

map.put("token", token);

return new AjaxResult().ok(map);

}

return new AjaxResult().error("用户名或密码错误,请重新输入");

}

- AdminServiceImp

@Override

public String getToken(String username) {

//存入JWT的payload中生成token

Map claims = new HashMap<String,Integer>();

claims.put("admin_username",username);

String subject = "admin";

String token = null;

try {

//该token过期时间为12h

token = JWTUtils.createJWT(claims, subject, 1000*60*60*12 );

} catch (Exception e) {

throw new RuntimeException("创建Token失败");

}

System.out.println("token:"+token);

return token;

}