漏洞扫描工具详解-Openvas&Nessus&Nexpose)

----------------------漏洞查找----------------------

1、漏洞收录平台:附已公开漏洞利用文档、攻击利用代码

https://www.exploit-db.com/

2、工具使用--searchsploit

3、sandi-gui

----------------------漏洞管理----------------------

1、漏洞管理的方式

2、漏洞基本概念

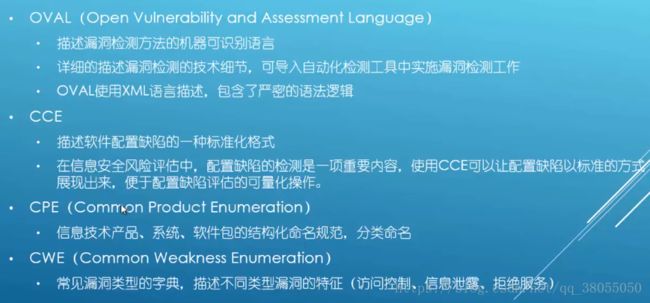

1、CVSS(common vulnerablity scoring system):通用漏洞评分系统;安装漏洞严重级别给漏洞打分(0-10分)

2、CVE(Common Vulnerablities and Exposures)

3、其它漏洞编号

4、其它概念

ps:主动和被动扫描通常基于黑盒探测;基于Agent的扫描,在目标服务器,设备上安装扫描器的Agent(通常是在企业内部),Agent工作在目标系统内部,进行系统查询、探测、补丁判断;但应用场景有局限,大多数设备不支持安装Agent;

----------------------漏洞扫描器----------------------

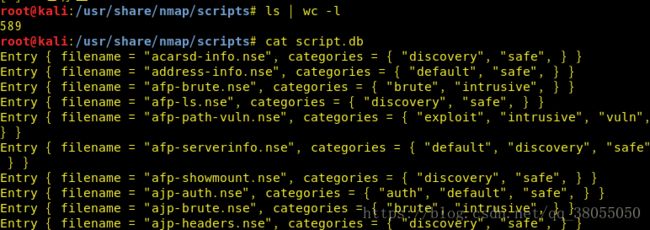

Nmap 弱点扫描脚本

ps:弱点利用脚本

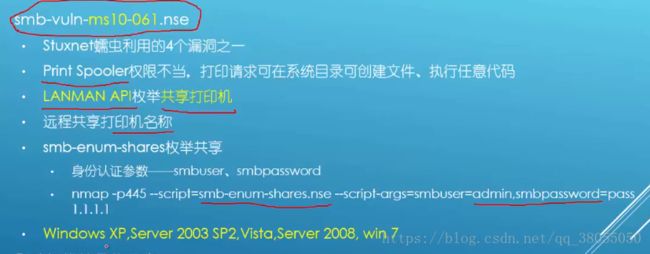

ps:漏洞利用条件:未打ms10-161补丁,开启共享打印机;

ps:利用过程:通过LANMAN API枚举共享打印机,低版本Windows系统 Print Spooler服务默认配置有漏洞;通过请求该服务可远程代码执行;

ps:nmap使用smb-vuln-ms10-061.nse脚本探测目标系统有没有共享打印机,通过LANMAN API发现打印机名称,若目标系统未开放LANMAN API,nmap调用enum-shares脚本枚举打印机名称;

ps:其它一些扫描器基于ms10-061补丁是否安装判断;如果开放共享打印机,则存在漏洞利用

ps:ms10-061的CVSS评分9.3

ps:nmap -p445 --script=smb-enum-shares.nse 192.168.43.137

ps:学习思路:体验使用vuln脚本,了解它们的使用方式;

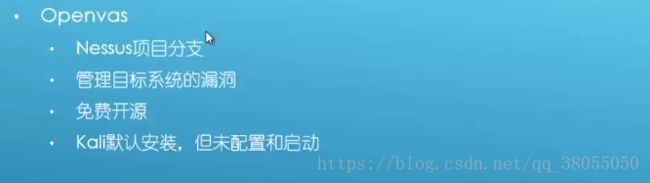

漏洞扫描器之一-----------openvas

step1--Openvas初始化配置

apt-get install openvas kali2018需要安装

openvas-setup 初始化

openvas-check-setup 检查安装结果

openvasmd --list-user 查看当前账号

openvasmd --user=admin --new-password=pass 修改账号密码

openvas --create-user=

openvas-feed-update 升级

step2--检测端口是否开放

step3--web登录

https://127.0.0.1:9392

step4--手动启动openvas服务

openvas-start

ps:对于kali1.0,需要编辑启动项:vi /usr/bin/openvas.start

Starting Openvas Services(默认启动顺序标记1、2、3)

3\Starting OpenVas Manager:openvasmd ---》调整为最先启动

2\Starting OpenVas Scanner:openvassd ----》次启动

1\Starting Greenbone Security Assitant:gsad --》最后启动

openvas具体使用示例:

1、全局配置

Extras-My settings-Editing My setting

2、扫描配置

(1)Configuration-Scan Configs

ps:通常选用Full and fast;也可以新建扫描配置:点击星号;也可以选择克隆(点击小绵羊)

ps:选中斜上箭头表示当前扫描会自动更新NVT;选择向右箭头的话只会使用新建扫描配置是的NVT;

ps:选择好相应脚本;Save

(2)新建扫描目标:Configuration-Target-星号

ps:也可以新建Windows_xp port (如果之前已经做好端口扫描的话)

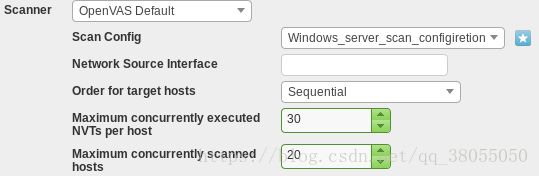

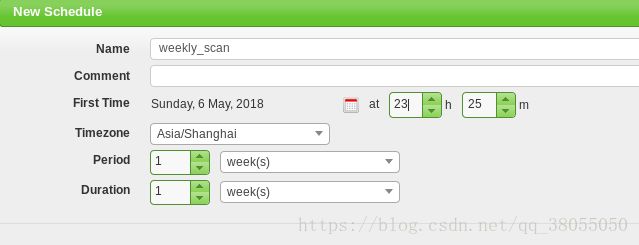

(3)新建扫描任务:Scan-Tasks-星号

ps:新建schedule:Configurations-Schedules-星号

(4)开始扫描:task-播放按钮

ps:开始扫描

ps:可以点击1%进入查看进度

(5)、漏洞分析:手动验证(按评分从高到低解决)、添加注释或overrided;

(6)、导出报告:report-选择格式(pdf)-下载

3、实验演示:XP+metasploitable2

漏洞扫描器之二-----------NESSUS:主要扫描操作系统

1、下载安装

ps:https://www.tenable.com/downloads/nessus

ps:https://www.tenable.com/products/nessus-home

2、初识nessus

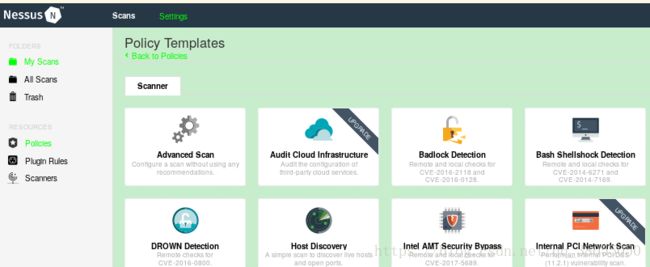

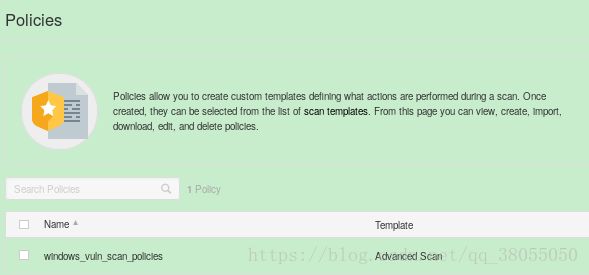

(1)、创建策略:scan-policies-create new policies

ps:basic-general

第一步:配置setting

ps: ps:basic-persimission创建用户并授予权限

ps:discover--主机发现、端口扫描、服务发现

ps:评估-general保持默认计科

ps:评估-爆破;弱点扫描阶段保持默认即可

ps:web应用;扫描的不精准,可以不开启

ps:评估--重点配置Windows

ps:评估-恶意文件识别;导入hash值文件用以匹配系统应用文件

ps:报告;默认

ps:高级;取消Enable safe checks,所有的unsafe的都做检查;其它默认;

第二步--配置Credential

ps:配置已知账号密码

ps:对靶机扫描;配置Windows用户、密码

第三步--配置compliance

ps:选中要扫描的设备

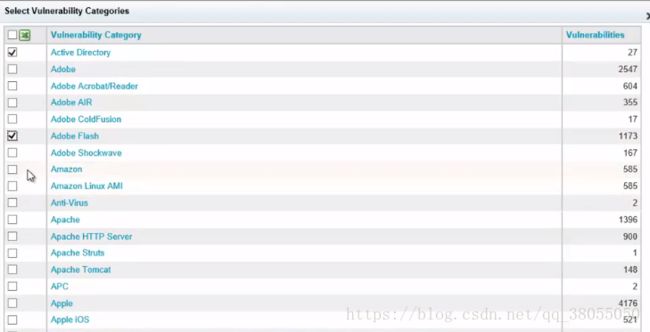

第四步--配置plugins

ps:选择攻击模块

ps:策略配置完成

(2)、新建扫描:scan-new scan-选择刚才创建的策略

ps:接受邮件配置

ps:配置完成

(3)、靶机

漏洞扫描器之三-----------Nexpose

环境准备:

nexpose下载地址

https://www.rapid7.com/products/nexpose/download/

http://download2.rapid7.com/download/NeXpose-v4/NeXposeSetup-Windows64.exe

http://download2.rapid7.com/download/NeXpose-v4/NeXposeSetup-Linux64.bin

使用:

建议至少保证4G内存,非高配机慎用 T_T

在安装期间需要一个企业的邮箱,来注册验证码。这个邮箱不能是免费的GMAIL,126之类的,必须是企业账户。

https://127.0.0.1:3780 (nxadmin/nxpassword )

操作系统账号密码: nexpose

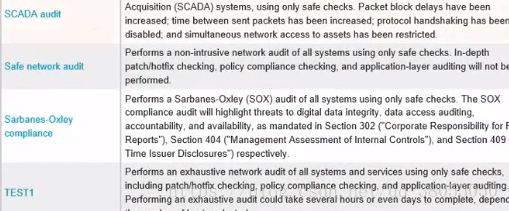

新建扫描:Administrator-template-manage-Exhausitive(基于详细扫描新建模板)

ps:General

ps:Asset(主机) Discovery

ps:Service Discovery

ps:Discovery performance

ps:vuln check;如果勾选unsafe,会对目标造成伤害

ps:文件搜索;验证服务器是否做好防护;

ps:Spam Ralaying;垃圾邮件;检查邮件服务器是否开放代理,如果开放就可以用该邮件服务器发出垃圾邮件

ps:基于事实的发现,即先发出,再判断,能发出的话表示开启了open ralay

ps:数据库服务器扫描

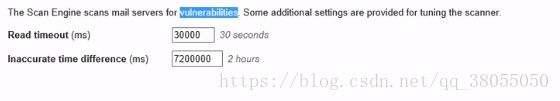

ps:邮件服务器弱点扫描

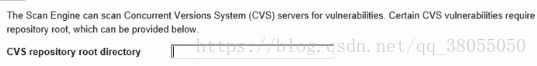

ps:CVS服务器弱点扫描;版本管理服务器软件;可以指定根目录探测是否存在漏洞

ps:DHCP服务器扫描;指定地址范围

ps:telnet服务器漏洞

ps:web spider;如果查询字符串可能会使网站挂掉;隐蔽agent信息;

ps:oracle策略

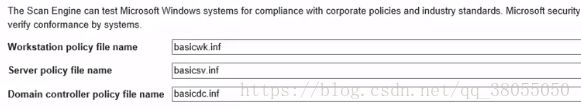

ps:Windows组策略

ps:SMB 账户策略;账号次数限制策略

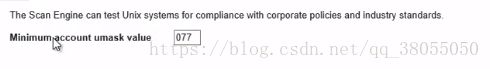

ps:unix策略掩码

ps:扫描策略创建成功

-------------------------

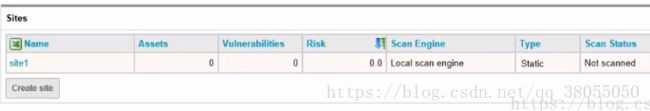

创建站点:home-create site

ps:Info--General;重要级别设置:当有多个站点同时扫描时,按优先级顺序执行

ps:ASSETS配置

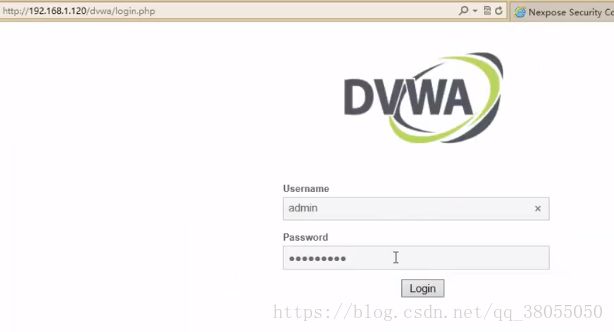

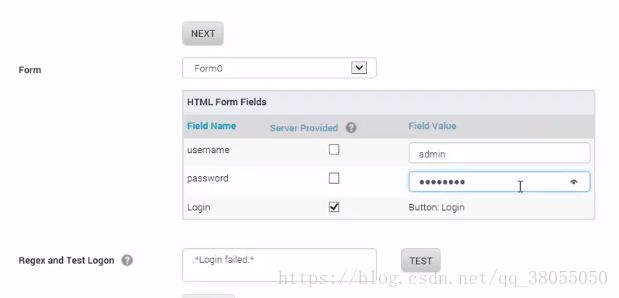

ps:AUTHENTICATION(身份验证);对于不能通过账号密码验证的web应用程序,可以通过http header验证(cookie)

ps:session每一次登录都会变更

ps:选择模板

ps:选择扫描引擎

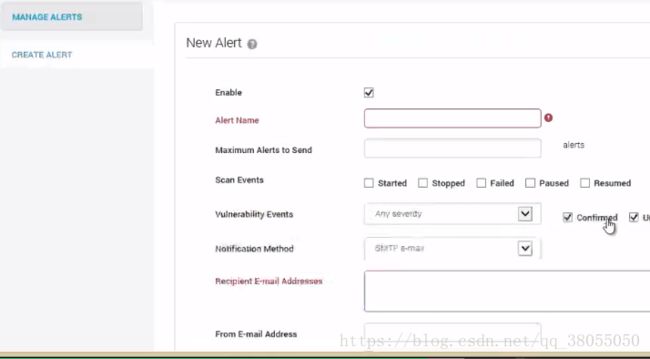

ps:alert;类似Nessus的邮件收取

ps:schedule;自定义扫描时间

---------------------

ps:保存并开始扫描;报告功能极为强大;