第一个章节我们介绍了如何在

WindowsServer2012下部署域环节,没有域环境,就如无源之水,无本之木一样,

SystemCenter2012SP1失去了生存的土壤。本章介绍的内容是如何部署内部的证书服务器,我们的目的是让SystemCenter2012SP1运行的更好,更容易被用户接受,同时还要保障用户交互过程中的数据安全。。

=======

我是分割线====================

证书服务器有什么作用?我们为什么要部署呢?

在SystemCenter2012SP1的整体部署中,证书服务器起到强化安全链接和减少错误报告的作用,主要作用就是这两个,看起来实在是不太给力。但是为什么说它是必须的呢?

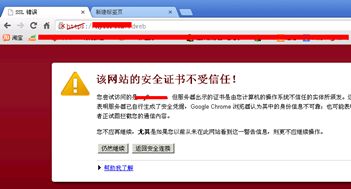

因为像下面这两种大红图,

九叔很难跟老板和用户交代。证书服务器的存在,就是消除在使用SystemCenter2012SP1时出现的这种大红图。

=======

我是分割线====================

证书是什么:

证书通过在客户端浏览器和Web服务器之间建立一条SSL安全通道确保数据在传送中不被随意查看、窃取、修改。经过身份验证的SSL证书包含企业身份信息,网民可以查看该证书判断网站身份。如果你的客户来自国外,如果由于客户不信任你的SSL证书,造成对网站的不信任,最终白白流失交易量就得不偿失了。所以最好选择大品牌的、知名度较高的SSL证书产品,如VeriSign。SSL证书签发一般由当地服务机构负责签发证书,在中国境内, VeriSign证书超过95%的证书由天威诚信代为签发。据统计全球,仅VeriSign SSL证书签发量就超过400万张。

通过这段简单介绍,大家可以了解到,证书的作用是对双方确认信任关系。证书有三大因素,

满足三大因素,证书才不会是"大红图"

-

正确的时间段(保证要在正确的时间范围内去访问,超过时间范围或未到,那么会出红)

-

可信任的颁发机构(如默认列表中有一些顶级的颁发机构,VeriSign就是很著名的一种。对于域内的用户来说,我们自己搭建证书服务器所颁发的证书,也算是可信的一种。但是如果搭建的SystemCenter2012平台是为公网用户使用的,那么我们就必须要找VeriSign这种顶级机构颁发了)

-

与证书匹配的域名(比如我们申请的证书是为www.51cto.com使用的,但是实际使用的域名是bbs.51cto.com,这样就出现证书不匹配的问题,也就是这个过程不可信。)

=======

我是分割线====================

搭建证书服务器是很简单的,下面大家来一起学习一下,首先看一下我们所需要的工作环境:

|

操作系统

|

安装应用

|

功能

|

|

WindowsServer2012

|

DC+DHCP+DNS

|

域控制器+DHCP+DNS域名解析

|

|

WindowsServer2012

|

MSSQL2012SP1

|

SystemCenter数据库环境

|

这次将证书服务器搭建在DC这台机器上,证书服务器相对于服务器来说,它仅仅是一个服务。在以后,除非特别特别指出,那么我们的基础环境都是WindowsServer2012和SystemCenter2012SP1。

前面的安装类型、服务器选择略过,通过第一集的部署域控,相信大家对WindowsServer2012的安装过程已经有了一定了解。这次首先选择角色,勾选AD证书服务,然后点击继续。

这里看一下注意事项,部署证书的CA后,将无法修改计算机名。

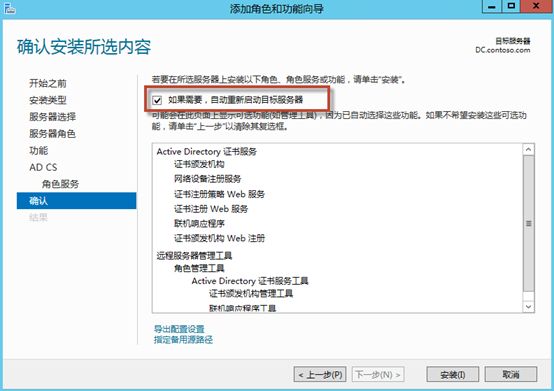

这个服务包含6个角色,为了演示整个过程,我全部勾选了,其实如果仅仅是使用,那么前三项已经足够了。甚至不考虑扩展性,前两项也已足够。

自动重启选项是必须要勾选的。在WindowsServer2012中,部分操作如果不勾选这个选项,是无法进行下一步的。具体是哪些,大家可以自行测试。

角色安装完成后,我们开始配置证书服务,如果你不是为本机安装,那么需要输入域管理员账号,作为远程访问的凭据。

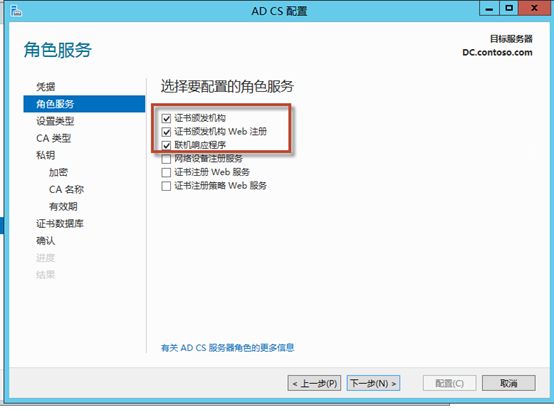

比较有意思的是,尽管我们安装了6个角色,但这6个角色是无法同时配置的。首先选择前面的三个配置。(一般来说大家有这3个也足够了。)

首先指定CA设置类型,这个毫无疑义,在域环境下,我们需要选择企业CA。

接下来指定CA类型,既然是第一台CA,那么只能选根CA,如果你的域环境下需要部署多台CA,才会有必要选择下面的选项。根CA是什么概念呢?就是我们常说的顶级证书颁发机构。从属CA一般都是第二级甚至第三级的颁发机构。但是不管怎么说,根CA只有一个。

既然是第一台,选择创建新的私钥。

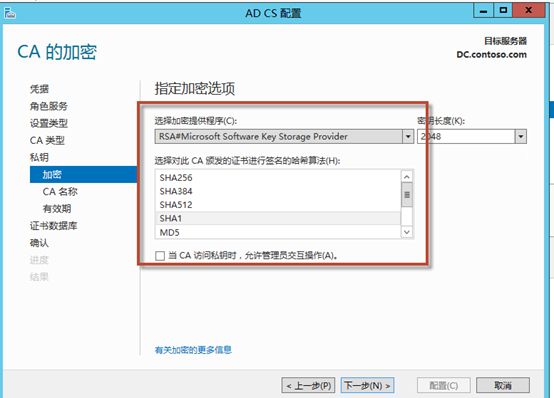

加密选项使用默认,除非需要使用证书的服务器或工作站有特殊要求,一般不做变更。

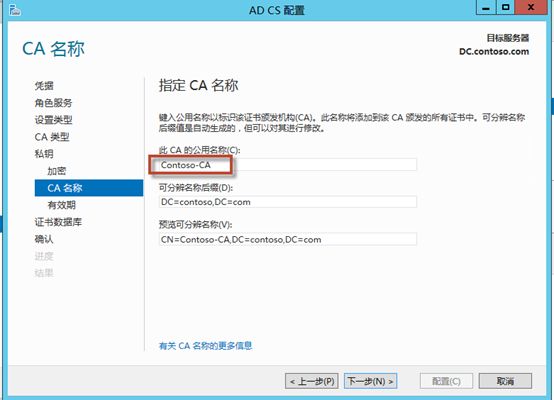

指定CA名称,这个而已可以随意,起一个好记并且醒目的即可。

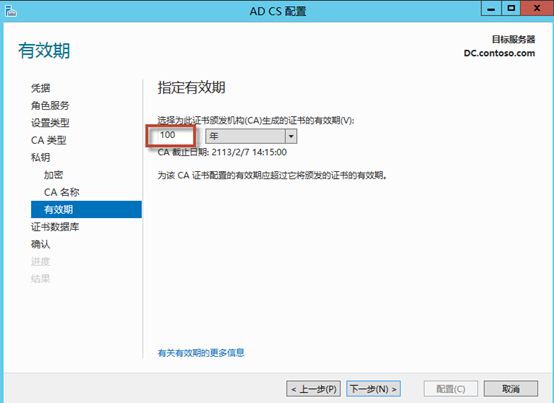

指定证书的有效期,一般来说1到2年即可,100年只是一个玩笑。WindowsServer的生日到现在都没有这么大。需要说明的是,证书到期需要续期。

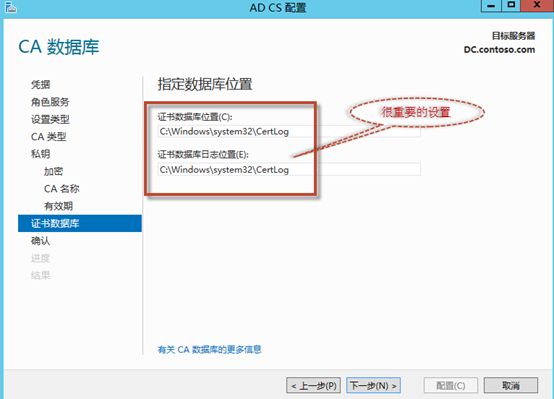

证书的保存位置,我们可以根据这个位置制定相应的备份策略,以保障证书数据的安全。这个以后会讲到,它可以用到SystemCenter2012SP1中的一个备份工具,叫做DPM。

部署完成,会有一张清单,可以在这里统一的检查一下,如果有问题可以随时退回。

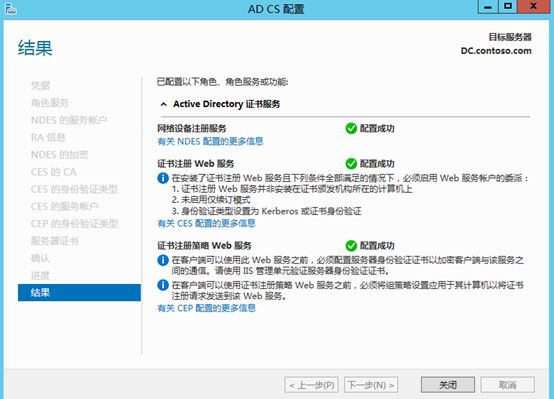

很快这3个角色就安装好了。

当然,还有剩下的3个,这三个都是刚才无法一次性选择的。

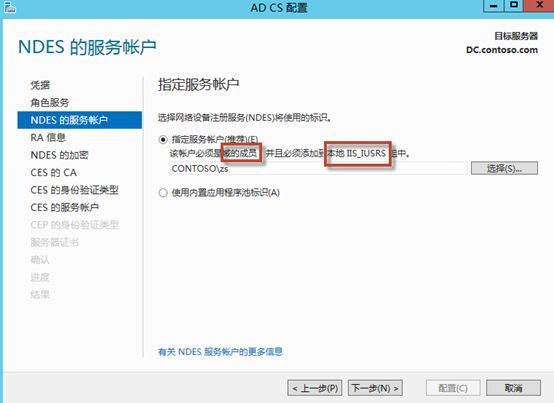

这里需要选定一个账户,作为网络设备注册所使用的凭据,

普通域账号权限即可,需要加入到证书服务器这台机器的iis_iusrs组中。当然你用域管理员也没问题,但是这样非常不安全,同时也很脑残……为此,我专门创建了一个账号:证书管理员(zs)。

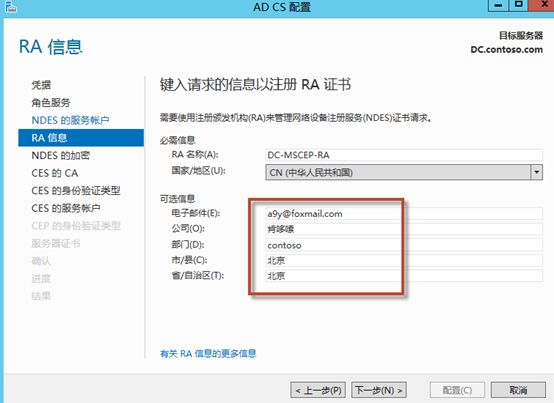

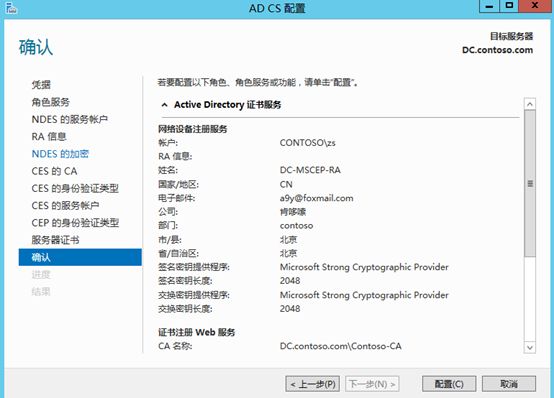

接下来的信息可以随意,秉持原则依然是好记,标示明显。这个页面的信息是为网络设备注册证书所使用的。

和配置CA一样,RA也要配置加密方法,默认即可。

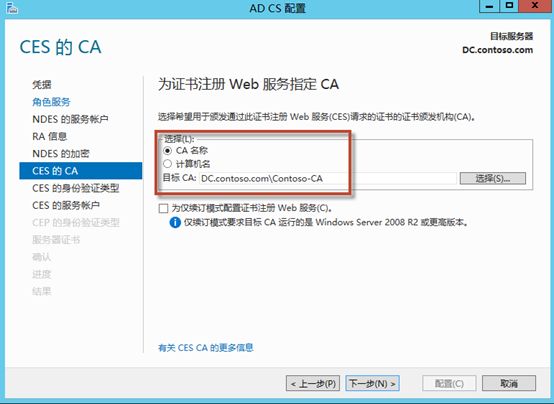

在这里,选择CA名称和计算机名效果是一样的,大家可以看一下。本例中,域名的名字是DC.contoso.com

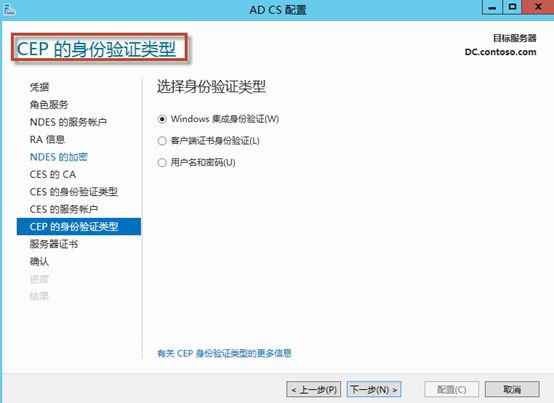

身份验证方式选默认,在域内使用,Windows集成身份验证适用范围更广一些。

服务账户依然使用刚才注册的账号证书管理员(zs),从这里就可以慢慢发现,不使用域管理员账号一锅端,管理起来其实更明了。哪些账号做什么用,需要什么权限都可以在实践中进一步掌握。

默认,原因同上。

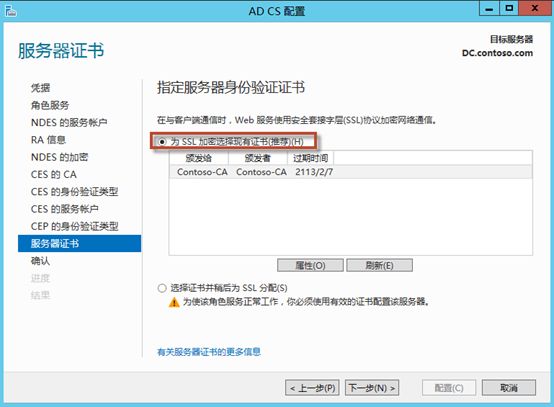

这里终于有我们的证书用武之地了,这是第一张证书的第一次使用。

最后检查一下,没有问题就可以确认了。

至此,在WindowsServer2012下的证书服务器搭建就完成了,操作很简单。关于哪些组件用到了证书,我们会在接下来的章节中学习到。

由于配置了Web页面的证书访问,那么在IIS中为首页配置一下重定向,会提升一些操作感。最终实现的效果是,用户在网页中输入dc.contoso.com,实际打开的页面是 https://dc.contoso.com/certsrv ,节省了用户记录域名的繁琐,当然作为管理员的你,也确实能够省一些力。

下面一章会介绍MSSQL2012SP1的安装,由于SystemCenter2012SP1有一个特殊的要求,所以爆点下一步的安装方式是不行的,具体如何操作,有兴趣的同学不防持续关注。