Lync 2013演示PPT提示证书出现问题的解决办法

企业的Lync server部署一般是这样两种情况,内部域和外部域一致,内部域和外部域不一致,这样解决办法也对应的有两种。

一、下面我们先讲内部域和外部域一致的情况。

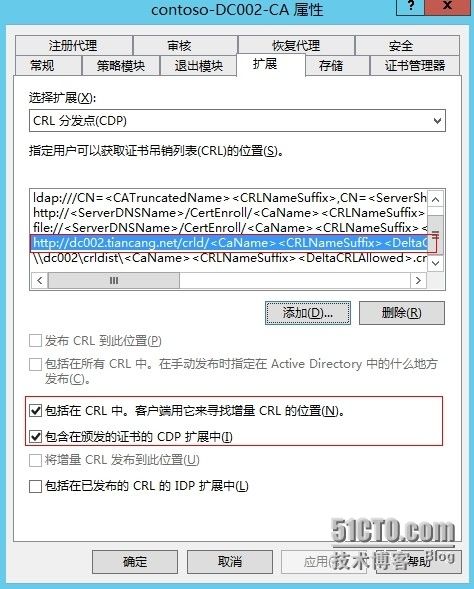

1、当我们部署完lync server 2013前端、后端、边缘和office web apps服务器后,在域内进行PPT演示正常,但是在工作组和域外均出现如下的报错。

2、通过查找互联网资料及诸多权威资料,确认问题原因是由于内部工作组和外部用户无法通过LDAP查询CA吊销列表,所以需要启用CA吊销列表的http访问,并且已确认可通过修改CA扩展属性解决问题。

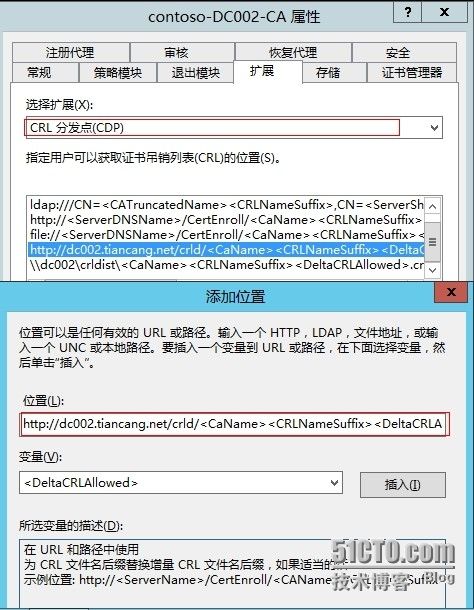

选择证书颁发机构,右键属性,在属性框里,选择扩展页面。选择扩展,选择CRL分发点(CDP)

3、勾选包括在CRL中。客户端用它来寻找增量CRL的位置和包括在颁发的证书的CDP扩展中。

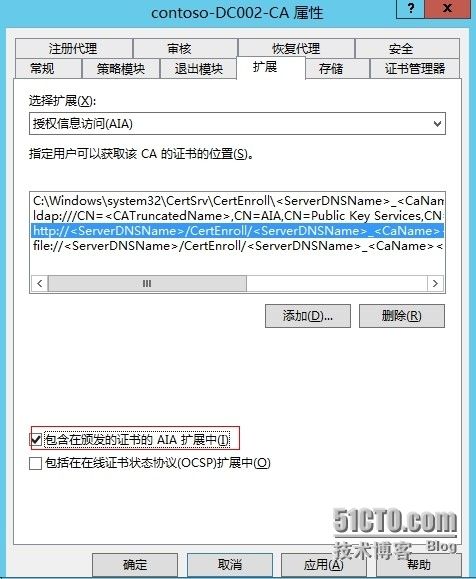

4、扩展页面中,继续选择扩展,选择到授权信息访问(AIA).

5、选择包括在颁发的证书的AIA扩展中(I),应用,证书服务将会重新启动。

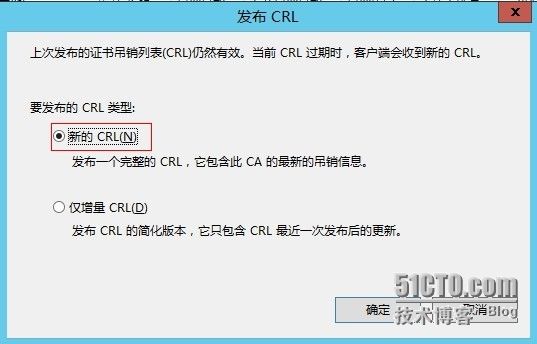

6、选择吊销的证书,所有任务,发布

7、在弹出框里选择新的CRL,确定。

8、后面再重新申请office web apps服务器,lync服务器证书,exchange服务器证书,是不是感觉很折腾,如果感觉很折腾的话,我们以后做规划的时候第一步就先把CA规划好,在去做后面的部署,这样才省时省力。

如果朋友你觉得以上步骤都麻烦的话,那你接着往下看内部域和外部域不一致的情况,你会觉得这才是真正的折腾和费时费力。

二、接下来我们继续讲内部域和外部域不一致的情况。

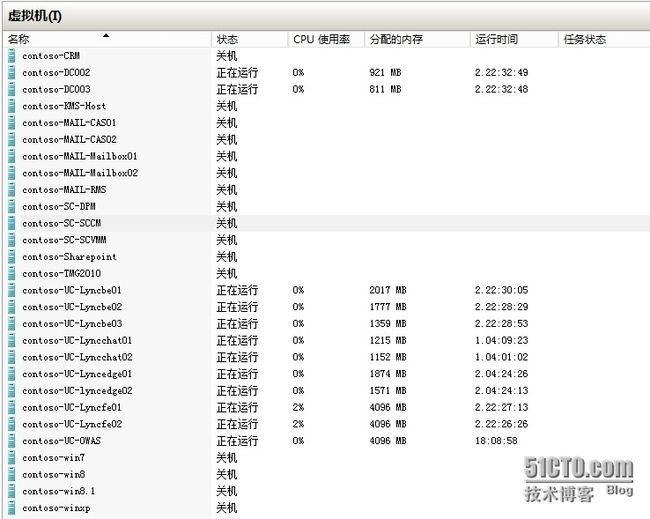

我的Lync server 2013环境介绍

内部域名contoso.com,外部域为tiancang.net,

两个前端服务器,fe01.contoso.com,fe02.contoso.com

两个边缘服务器,edge01.contoso.com,edge02.contoso.com

三个后端数据库,be01.contoso.com,be02.contoso.com,be03.contoso.com

两个持久聊天服务器,chat01.contoso.com,chat02.contoso.com

一个office web apps服务器,owas.contoso.com

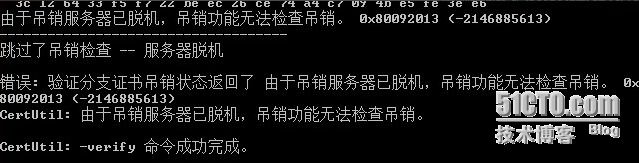

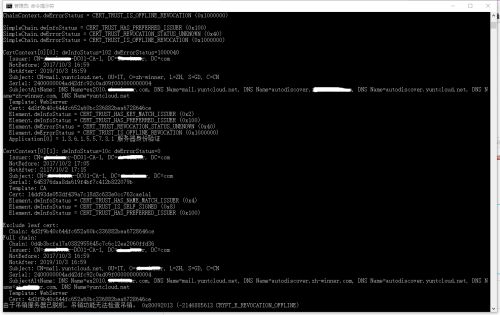

1、首先我们按照内部域和外部域一致的情况处理,发现在域内正常了,可以共享PPT了,但是域外不能共享PPT,我们使用certutil -verify e:\edge_internet.cer检查状态,提示吊销列表脱机,如下截图:

2、以上的原因是由于内部域和外部域不一致,在外网无法访问内部地址的CRL,我们手动添加可以让外网访问的CRL。

单打开证书颁发机构扩展选项页面,点击添加后,我们在这里键入一个http地址,这个地址是域外可以访问的,比如我们的ca服务器地址或者exchange cas服务器的外部地址。然后在后面加上/crld/表示专门的CRL虚拟目录,再后面加上三个变量,分别是

注:我这里是使用的CA服务器地址,因为有两点考虑,第一、cas服务器是IIS目录是默认加密的,再有cas服务器有两个,以上步骤要操作两次,有点繁琐;第二、ca服务器IIS目录是默认不加密的,再有ca服务器的certsrv一般是默认打开的,以提供给外部人员自行申请私有证书,刚好可以搭这个顺风车。

完整的应该类似这样:

http://dc002.tiancang.net/crld/

3、添加好供外部访问的HTTP地址后我们选中它,然后选择下方的两个选项,分别是“包括在CRL中。客户端用它来寻找增量CRL的位置”和“包含在颁发的证书的CDP扩展中”。

4、然后再次单击添加,因为我们还需要将CRL发布到CA服务器相应的虚拟目录中。还是类似的,只不过这里我们是输入一个共享地址,比如\\dc002\crldist\

5、建立好后选中它,然后选择下方的两个选项,分别是“发布CRL到此位置”和“将增量CRL发布到此位置”。

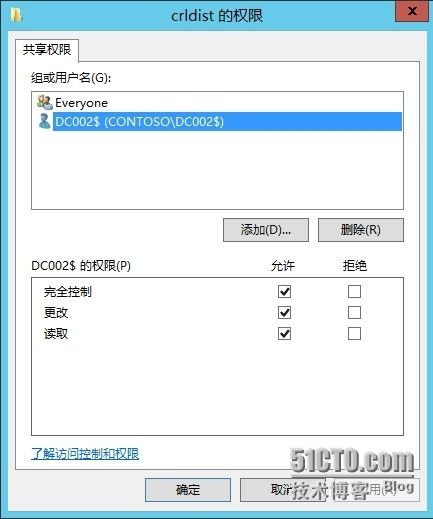

6、然后我们到CA服务器去创建共享文件夹。这里我们需要进行高级共享,因为需要设置CA完全控制权限。注明:如果不设置的话,证书发布列表发布新的CRL的时候会提示无权限,报错。[注明:如果CA是单独的成员服务器,添加CA为共享和安全所有权限后还是提示无权限,请添加everyone的共享完全访问权限。]

7、我们把DC002,也就是我们的CA添加到权限列表中,并赋予完全控制权限。需要注意下,在添加的时候默认是组和用户,我们需要更改类型,把计算机加入到其中,否则是找不到计算机的。

8、然后我们用同样的方法把DC002也加到安全属性中,同样赋予完全控制权限。

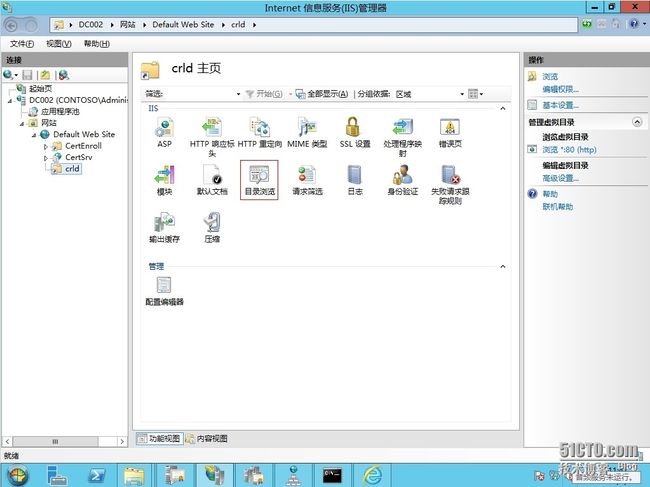

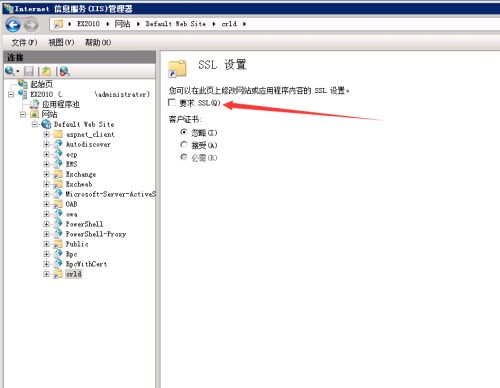

9、然后我们到CA服务器,打开IIS,右键添加虚拟目录。

10、然后我们创建前面对应的别名,比如crld,然后物理路径指向刚才创建的共享文件夹crldist。

11、选择吊销的证书,所有任务,发布

12、在弹出框里选择新的CRL,确定。

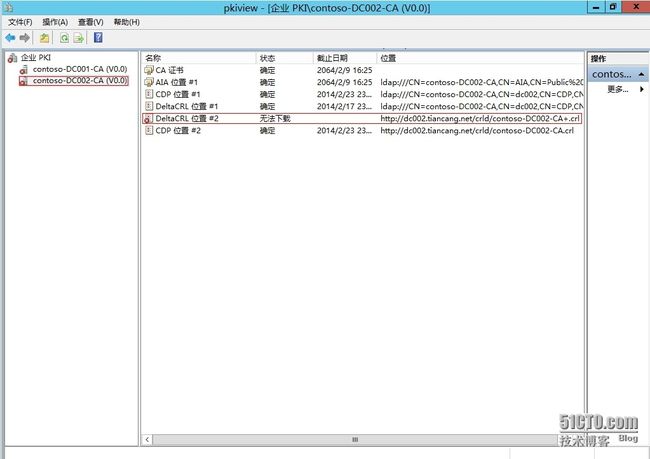

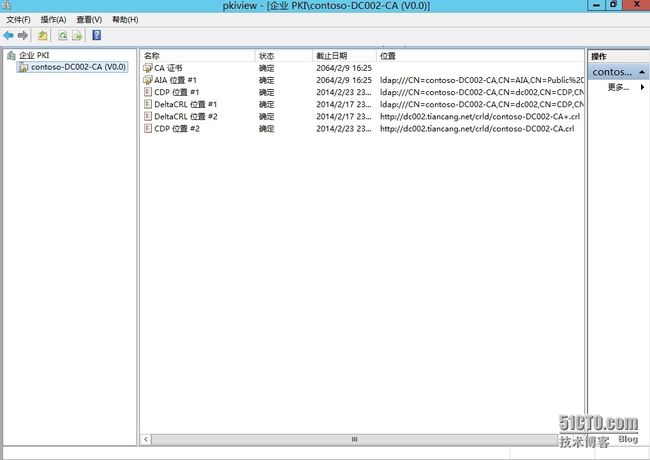

13、在域外使用certutil -verify e:\edge_internet.cer检查状态,依旧提示吊销列表脱机。登录到CA服务器,运行pkiview.msc 打开Enterprise PKI展开所有节点,在出现错误的节点截图。发现其中一个CRL状态是“无法下载”:

14、在crldist文件夹打开生成的证书列表。

15、打开contoso-DC002-CA,显示最新CRL地址为http://dc002.tiancang.net/crld/contoso-DC002-CA+.crl。

16、打开网页,输入地址http://dc002.tiancang.net/crld/contoso-DC002-CA+.crl,报错,提示请求筛选模块被配置为拒绝包含双重转义序列的请求。

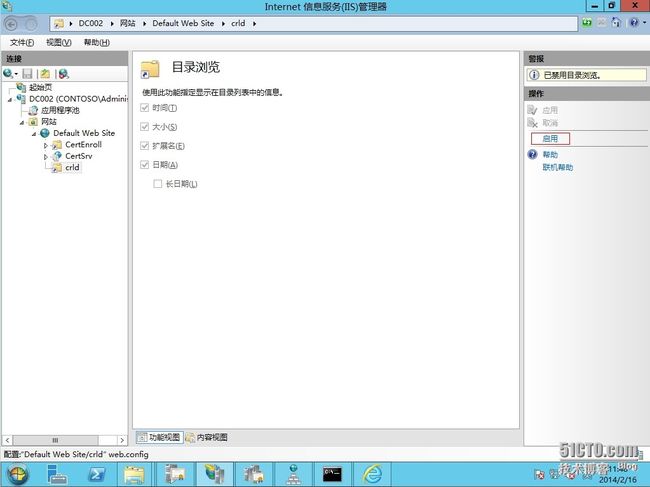

17、根据“请求筛选模块被配置为拒绝包含双重转义序列的请求”关键字搜索,找到以下链接:http://it.oyksoft.com/post/5876/该链接提示需要修改web.config配置文件,但是由于虚拟目录没生成该配置文件,所以需要修改IIS配置:打开IIS控制台,选中我们之前创建的虚拟目录,双击“目录浏览”,点击“启用”。

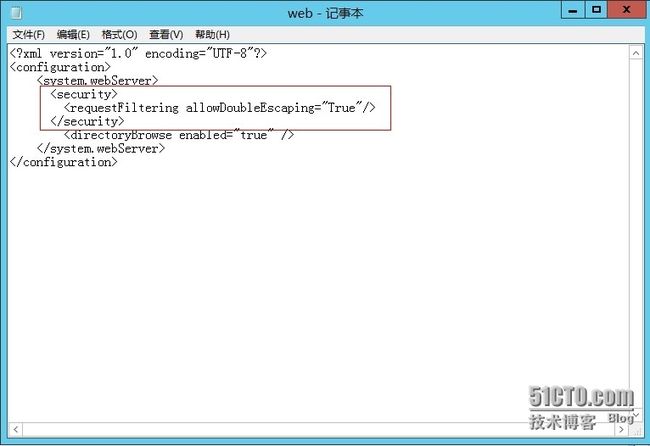

18、在crldist目录下打开web.config。

19、使用文本格式打开web.config后,添加如下的三行代码。

20、见证奇迹的时刻到了,刷新企业PKI,发现状态已经变为确定了。

21、打开网页,重新输入地址http://dc002.tiancang.net/crld/contoso-DC002-CA+.crl,已经可以下载CRL列表了。

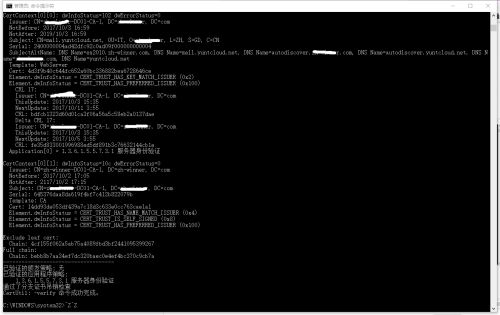

22、我们在域外使用certutil -verify e:\edge_internet.cer检查状态,吊销列表状态显示正常,如下图。

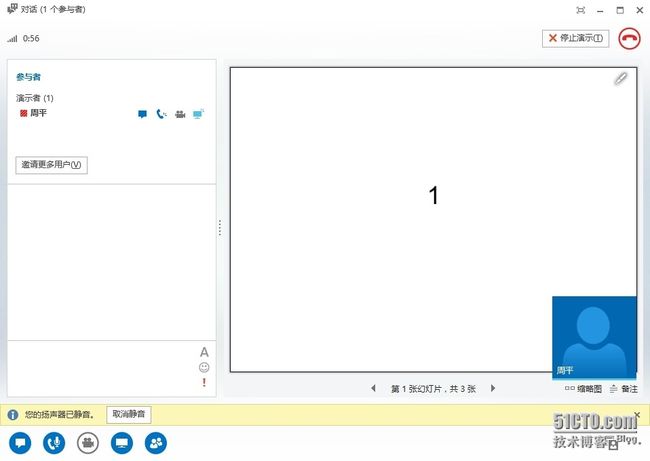

23、然后我们在域外使用lync2013重新上传PPT,显示正常,到此我们的操作步骤就全部完成了。

24、同时在企业PKI里面我们还看到了另外一个CA,这个是我之前的虚拟机环境因为断电,AD蓝屏无法启动后,重新搭建的CA,这个也说明平常我们的AD的快照和备份工作有多么的重要。我们依次打开AIA容器等各个选项卡,把contoso-DC001-CA删除掉。

25、删除完坏掉的CA后,界面清爽多了。而且我们后面lync服务器申请的时候也不会再跳出contoso-DC001-CA供你选择了。

26、我们可以将certutil -crl保存为.ps1每天自动续订一次

27、出于安全起见,我们一般不会发布CA到公网,我们可以发布独立的一台域成员服务器到外网,也可以直接利用Exchange服务器或者其他发布到外网的机器来发布我们的CRL吊销列表,下面我们就通过邮件服务器来发布我们的CRL吊销列表(同时确保在internet可以下载CRL吊销列表)。

28、我们在外网检查吊销列表,失败,如下图

29、将吊销列表所在的Exchange2010服务器80端口发布出去,检查吊销列表显示成功(同时确保在internet可以下载CRL吊销列表)