一、 实验背景

docker中要使用镜像,一般会从本地、docker Hup公共仓库和其它第三方公共仓库中下载镜像,一般出于安全和外网(墙)资源下载速率的原因考虑企业级上不会轻易使用。

那么有没有一种办法可以存储自己的镜像又有安全认证的仓库呢?

企业级环境中基于Harbor搭建自己的安全认证仓库。

Harbor是VMware公司最近开源的企业级Docker Registry项目, 其目标是帮助用户迅速搭建一个企业级的Docker registry服务。

*提供了管理UI

*基于角色的访问控制(Role Based Access Control)

*AD/LDAP集成

*审计日志(Audit logging)

*原生支持中文

二、 相关介绍

Harbor在架构上主要由五个组件构成:

*Proxy:Harbor的registry, UI, token等服务,通过一个前置的反向代理统一接收浏览器、Docker客户端的请求,并将请求转发给后端不同的服务。

*Registry: 负责储存Docker镜像,并处理docker push/pull 命令。由于我们要对用户进行访问控制,即不同用户对Docker image有不同的读写权限,Registry会指向一个token服务,强制用户的每次docker pull/push请求都要携带一个合法的token, Registry会通过公钥对token 进行解密验证。

*Core services: 这是Harbor的核心功能,主要提供以下服务:

*UI:提供图形化界面,帮助用户管理registry上的镜像(image), 并对用户进行授权。

*webhook:为了及时获取registry 上image状态变化的情况, 在Registry上配置webhook,把状态变化传递给UI模块。

*token 服务:负责根据用户权限给每个docker push/pull命令签发token. Docker 客户端向Registry服务发起的请求,如果不包含token,会被重定向到这里,获得token后再重新向Registry进行请求。

*Database:为core services提供数据库服务,负责储存用户权限、审计日志、Docker image分组信息等数据。

*Log collector:为了帮助监控Harbor运行,负责收集其他组件的log,供日后进行分析。

各个组件之间的关系如下图所示:

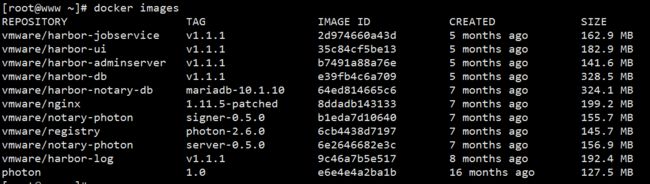

Harbor的每个组件都是以Docker容器的形式构建的,所以使用Docker Compose来对它进行部署。

用于部署Harbor的Docker Compose 模板位于 /Deployer/docker-compose.yml. 打开这个模板文件,会发现Harbor由5个容器组成:

*proxy: 由Nginx 服务器构成的反向代理。

*registry:由Docker官方的开源registry 镜像构成的容器实例。

*ui: 即架构中的core services, 构成此容器的代码是Harbor项目的主体。

*mysql: 由官方MySql镜像构成的数据库容器。

*log: 运行着rsyslogd的容器,通过log-driver的形式收集其他容器的日志。

这几个容器通过Docker link的形式连接在一起,这样,在容器之间可以通过容器名字互相访问。对终端用户而言,只需要暴露proxy (即Nginx)的服务端口。

Harbor的认证流程

A、首先,请求被代理容器监听拦截,并跳转到指定的认证服务器。

B、如果认证服务器配置了权限认证,则会返回401。通知dockerclient在特定的请求中需要带上一个合法的token。而认证的逻辑地址则指向架构图中的core services。

C、 当docker client接受到错误code。client就会发送认证请求(带有用户名和密码)到coreservices进行basic auth认证。

D、 当C的请求发送给ngnix以后,ngnix会根据配置的认证地址将带有用户名和密码的请求发送到core serivces。

E、 coreservices获取用户名和密码以后对用户信息进行认证(自己的数据库或者介入LDAP都可以)。成功以后,返回认证成功的信息。

Harbor的安装方式

*在线online安装 --> 由于国内墙和网速率的原因,体验不好

*离线offline安装 --> 下载包较大 [ 包含了相关依赖镜像 ],从官网下载效果不理想

三、实验准备

操作系统: CentOS7.3 Minimal

HarborServer:192.168.1.102

Client(docker):192.168.1.109

harbor-offline-installer-v1.1.1.tgz

百度云:https://pan.baidu.com/s/1o7LC2d8

Harbor 主机

IP:192.168.1.102

Hostname:www.michael.com

# cat /etc/hosts

192.168.1.102 www.michael.com

docker主机(用来实验向Harbor registry拉取和推送镜像)

IP:192.168.1.109

四、搭建CA,创建相关证书

在Harbor 主机:

1.搭建CA,实现加密传输

安装openssl相关包

# yum -y install pcre pcre-devel zlib-devel openssl openssl-devel

2.创建证书

创建证书存放目录

# mkdir -p /data/cert

# cd /data/cert/

3.创建 CA 根证书

#openssl req -newkey rsa:4096 \

> -nodes -sha256 -keyout ca.key -x509 -days 365 \

> -out ca.crt -subj "/C=CN/L=Shenzhen/O=Harbor/CN=www.harbor.com"

# ls

ca.crt ca.key

4.生成证书签名, 设置访问域名为 www.michael.com

openssl req -newkey rsa:4096 \

> -nodes -sha256 -keyout www.michael.com.key \

> -out www.michael.com.csr -subj "/C=CN/L=Shenzhen/O=XXX/CN=www.michael.com"

# ls

ca.crt ca.key www.michael.com.csr www.michael.com.key

5.生成主机的证书

# openssl x509 -req -days 365 -in www.michael.com.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out www.michael.com.crt

Signature ok

subject=/C=CN/L=Shenzhen/O=XXX/CN=www.michael.com

Getting CA Private Key

# ls

ca.crt

ca.key

ca.srl

www.michael.com.crt

www.michael.com.key

www.michael.com.csr

五、Harbor安装部署

在Harbor 主机:

1.安装docker

# yum -y install docker

# systemctl start docker.service

# systemctl enable docker.service

2.安装 docker-compose

# yum -y install python-setuptools

# easy_install pip

# pip install docker-compose

# pip install backports.ssl_match_hostname

3.将 harbor-offline-installer-v1.1.1.tgz 上传至 /root

# tar zxf harbor-offline-installer-v1.1.1.tgz

# cd harbor

4.修改habor配置文件 harbor.cfg

# vim harbor.cfg

hostname= www.michael.com # 指定私有仓库的主机名,可以是IP地址,也可以是域名

ui_url_protocol = https # 用户访问私仓时使用的协议,默认时http,配置成https

db_password = root123 # 指定mysql数据库管理员密码

harbor_admin_password:Harbor12345 # harbor的管理员账户密码

ssl_cert =/data/cert/www.michael.com.crt # 设置证书文件路径

ssl_cert_key =/data/cert/www.michael.com.key # 设置证书密钥文件路径

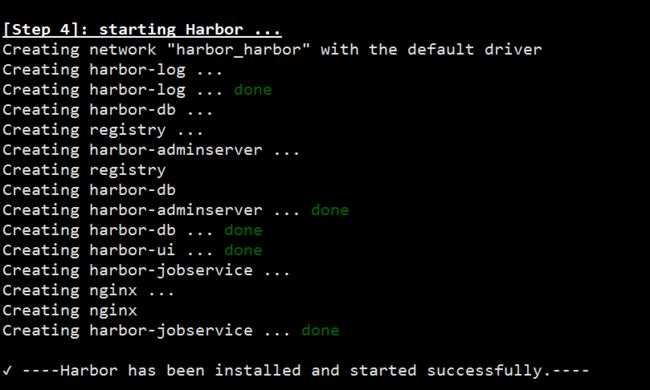

5.执行自带脚本一键安装

# ./install.sh

6.WEB访问

https://192.168.1.102

https://www.michael.com

默认用户名:admin

默认密码:Harbor12345

[可通过安装前 harbor.cfg 配置文件修改 harbor_admin_password 指定 ]

*通过 admin 账户登陆创建 test 用户

*退出 admin 账户登陆 test 用户

*创建 test 项目, 访问级别选择公开

六、客户端(docker机)测试

在 docker机:

1.安装docker

# yum -y isntall docker

2.创建仓库证书存放目录

# mkdir /etc/docker/certs.d/www.michael.com

3.从harbor服务器获取证书至仓库证书目录

# scp [email protected]:/data/cert/ca.crt /etc/docker/certs.d/www.michael.com/ca.crt

# update-ca-trust

# systemctl restart docker

4.添加 192.168.1.102(www.michael.com)域名解析

# vim /etc/hosts

192.168.1.102 www.michael.com

5. 用户登陆

# docker login www.michael.com -u admin -p "XXX"

# docker login www.michael.com -u test -p "XXX"

# docker pull ubuntu:14.04

# docker tag ubuntu:17.04 www.michael.com/test/ubuntu:17.04

# docker push www.michael.com/test/ubuntu:17.04

关于仓库、用户的 push 和pull权限控制,请上官网查看相关教程

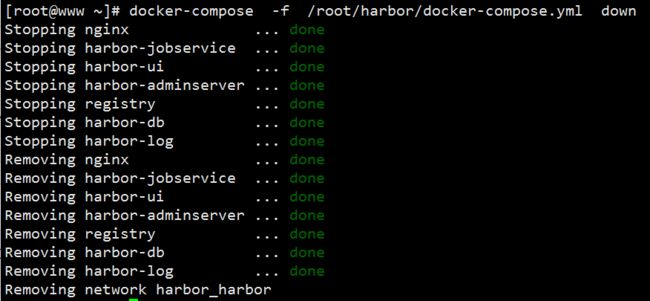

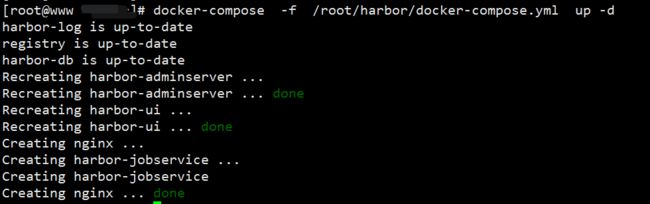

七、关于停止和启动 Harbor(修改配置文件需重启)

在 Harbor 机:

# docker-compose -f /root/harbor/docker-compose.yml down

# docker-compose -f /root/harbor/docker-compose.yml up -d

八、参考

企业级Registry开源项目Harbor

http://dockone.io/article/1179;

http://www.cnblogs.com/jicki/p/5737369.html

http://www.jiagoumi.com/work/1221.html

Docker实践:使用Harbor搭建Docker私有仓库

http://www.jiagoumi.com/work/1221.html

http://www.jiagoumi.com/category/work

企业级Docker Registry开源工具Harbor的介绍以及使用指南

https://my.oschina.net/xxbAndy/blog/786712

Docker Harbor registry(http)私有仓库搭建

http://lisea.blog.51cto.com/5491873/1934750

Docker Harbor registry(https)安全认证搭建

https://github.com/vmware/harbor

https://github.com/vmware/harbor/blob/master/docs/installation_guide.md