实验环境:DynamipsGUI_2.8_CN

实验拓扑:

实验目的:1):通过配置多个ipsec ***,让我们对多个ipsec ***的工作原理有更深的认识

2):掌握多ipsec ×××的配置方法,对它在企业中的应用有更深的了解。

实验要求:1):知道什么是ike ipsec ***

2):知道多个ipsec ***的作用

实验步骤:

一、配置路由器的IP地址:

R1的配置

R1(config)#int s1/0

R1(config-if)#ip add 200.1.1.1 255.255.255.0

R1(config-if)#clock rate 64000

R1(config-if)#no sh

R1(config)#int f0/0

R1(config-if)#ip add 10.1.1 .1 255.255.255.0

R1(config-if)#no sh

R1(config)#ip route 0.0.0 .0 0.0.0.0 200.1.1.2 //配置静态默认路由,使得内网能够连通外网

R2的配置

R2(config)#int s0/0

R2(config-if)#ip add 200.1.1.2 255.255.255.0

R2(config-if)#no sh

R2(config)#int s0/1

R2(config-if)#ip add 201.1.1.1 255.255.255.0

R2(config-if)#no sh

R2(config-if)#clock rate 64000

R3的配置

R3(config)#int s0/0

R3(config-if)#ip add 201.1.1.2 255.255.255.0

R3(config-if)#no sh

R3(config)#int s0/1

R3(config-if)#ip add 202.1.1.1 255.255.255.0

R3(config-if)#clock rate 64000

R3(config-if)#no sh

R3(config)#int s0/2

R3(config-if)#ip add 203.1.1.1 255.255.255.0

R3(config-if)#clock rate 64000

R3(config-if)#no sh

R3(config)#int s0/3

R3(config-if)#ip add 204.1.1.1 255.255.255.0

R3(config-if)#clock rate 64000

R3(config-if)#no sh

R4的配置

R4(config)#int s1/0

R4(config-if)#ip add 202.1.1.2 255.255.255.0

R4(config-if)#no sh

R4(config)#int f0/0

R4(config-if)#ip add 172.16.1.1 255.255.255.0

R4(config-if)#no sh

R4(config)#ip route 0.0.0 .0 0.0.0.0 202.1.1.1 //配置静态默认路由,使得内网能够连通外网

R5的配置

R5(config)#int s1/0

R5(config-if)#ip add 203.1.1.2 255.255.255.0

R5(config-if)#no sh

R5(config)#int f0/0

R5(config-if)#ip add 172.17.1.1 255.255.255.0

R5(config-if)#no sh

R5(config)#ip route 0.0.0 .0 0.0.0.0 203.1.1.1 //配置静态默认路由,使得内网能够连通外网

R6的配置

R6(config)#int s1/0

R6(config-if)#ip add 204.1.1.2 255.255.255.0

R6(config-if)#no sh

R6(config)#int f0/0

R6(config-if)#ip add 172.18.1.1 255.255.255.0

R6(config-if)#no sh

R6(config)#ip route 0.0.0 .0 0.0.0.0 204.1.1.1 //配置静态默认路由,使得内网能够连通外网

配置好以后,可以在特权模式下使用“ show ip interface brief ”来查看路由器的接口信息,这里本人不再演示!!

二、配置动态路由协议(OSPF),在R2和R3上配置

R2的配置

R2(config)#router ospf 100

R2(config-router)#net 200.1.1.0 0.0.0 .255 area 0

R2(config-router)#net 201.1.1.0 0.0.0 .255 area 0

R3的配置

R3(config)#router ospf 100

R3(config-router)#net 201.1.1.0 0.0.0 .255 area 0

R3(config-router)#net 202.1.1.0 0.0.0 .255 area 0

R3(config-router)#net 203.1.1.0 0.0.0 .255 area 0

R3(config-router)#net 204.1.1.0 0.0.0 .255 area 0

配置好以后,可以在特权模式下使用“ show ip route ”来查看路由器的路由表,这里本人不再演示!!

三、配置IKE IPSEC ×××

R1的配置(第一个IKE IPSEC ×××)

1.配置IPsec策略协商:

R1(config)#crypto isakmp enable //启动IKE的协议

R1(config)#crypto isakmp policy 1 //建立IKE的协商策略,“1为优先级,值越小越优先” (1-100)

R1(config-isakmp)#encryption des //加密算法为des

R1(config-isakmp)#hash md5 //认证算法为md5

R1(config-isakmp)#authentication pre-share //身份验证为“预共享密钥”

R1(config-isakmp)#lifetime 60 //每60秒发送一次hello包,保持连通性

R1(config-isakmp)#group 1

2.配置IKE的与共享密钥,与对端IP地址

R1(config)#crypto isakmp key 0 11 address 202.1.1.2 //设置共享密钥和对端地址

3.配置IPSEC 转换集(IPSEC 策略的安全提议)

R1(config)#crypto ipsec transform-set aa esp-des esp-md5-hmac

// aa是转换集的名字,esp-des表示用des加密算法,esp-md5-hmac表示用sha算法验证

R1(cfg-crypto-tran)#mode tunnel //IPSEC的工作模式是tunnel

4.配置IPSEC保护的数据流(保护对象)(ACL)

R1(config)#access-list 102 permit i p 10.1.1 .0 0.0.0.255 172.16.1.0 0.0.0.255

5.配置IPSEC策略

R1(config)# crypto map aamap 10 ipsec-isakmp

//“10”为map的优先级,值越小,优先级越高,(1-65535)

R1(config-crypto-map)#match address 102 //它的保护对象是acl 102中定义的

R1(config-crypto-map)#set peer 202.1.1.2 //对等体(对端IP地址)为202.1.1.2

R1(config-crypto-map)#set transform-set aa //调用转换集aa

6.将策略应用到接口

1(config)#int s1/0

R1(config-if)#crypto map aamap

R4的配置

R4(config)#crypto isakmp enable //启动IKE的协议

R4(config)#crypto isakmp policy 1 //建立IKE的协商策略,“1为优先级,值越小越优先”

R4(config-isakmp)#encryption des //加密算法为des

R4(config-isakmp)#hash md5 //认证算法为md5

R4(config-isakmp)#authentication pre-share 身份验证为“预共享密钥”

R4(config-isakmp)#lifetime 60 //每60秒发送一次hello包,保持连通性

R4(config-isakmp)#group 1

2.配置IKE的与共享密钥,与对端IP地址

R4(config)#crypto isakmp key 0 11 address 200.1.1.1 //设置共享密钥和对端地址

3.配置IPSEC 转换集(IPSEC 策略的安全提议)

R4(config)#crypto ipsec transform-set R4 esp-des esp-md5-hmac

// R4是转换集的名字,esp-des表示用des加密算法,esp-md5-hmac表示用sha算法验证

R4(cfg-crypto-tran)#mode tunnel //IPSEC的工作模式是tunnel

4.配置IPSEC保护的数据流(保护对象)(ACL)

R4(config)#access-list 102 permit ip 172.16.1.0 0.0.0 .255 10.1.1.0 0.0.0.255

5.配置IPSEC策略

R4(config)# crypto map R4map 10 ipsec-isakmp

R4(config-crypto-map)#match address 102 //它的保护对象是acl 102中定义的R4(config-crypto-map)#set peer 200.1.1.1 //对等体(对端IP地址)为200.1.1.1

R4(config-crypto-map)#set transform-set R4 //调用转换集R4

6.将策略应用到接口

1(config)#int S1/0

R4(config-if)#crypto map R4map

R1的配置( 第二个IKE IPSEC ××× )

1.配置IPsec策略协商:

R1(config)#crypto isakmp enable //启动IKE的协议

R1(config)#crypto isakmp policy 2 //建立IKE的协商策略,“2为优先级,值越小越优先”

R1(config-isakmp)#encryption des //加密算法为des

R1(config-isakmp)#hash md5 //认证算法为md5

R1(config-isakmp)#authentication pre-share //身份验证为“预共享密钥”

R1(config-isakmp)#lifetime 60 //每60秒发送一次hello包,保持连通性

R1(config-isakmp)#group 1

2.配置IKE的与共享密钥,与对端IP地址

R1(config)#crypto isakmp key 0 22 address 203.1.1.2 //设置共享密钥和对端地址

3.配置IPSEC 转换集(IPSEC 策略的安全提议)

R1(config)#crypto ipsec transform-set bb esp-des esp-md5-hmac

// bb是转换集的名字,esp-des表示用des加密算法,esp-md5-hmac表示用sha算法验证

R1(cfg-crypto-tran)#mode tunnel //IPSEC的工作模式是tunnel

4.配置IPSEC保护的数据流(保护对象)(ACL)

R1(config)#access-list 103 permit i p 10.1.1 .0 0.0.0.255 172.17.1.0 0.0.0.255

5.配置IPSEC策略

R1(config)# crypto map aamap 11 ipsec-isakmp

R1(config-crypto-map)#match address 103 //它的保护对象是acl 103中定义的

R1(config-crypto-map)#set peer 203.1.1.2 //对等体(对端IP地址)为203.1.1.2

R1(config-crypto-map)#set transform-set bb //调用转换集bb

6.将策略应用到接口

1(config)#int s1/0

R1(config-if)#crypto map aamap

R5的配置

R5(config)#crypto isakmp enable //启动IKE的协议

R5(config)#crypto isakmp policy 2 //建立IKE的协商策略,“2为优先级,值越小越优先”

R5(config-isakmp)#encryption des //加密算法为des

R5(config-isakmp)#hash md5 //认证算法为md5

R5(config-isakmp)#authentication pre-share 身份验证为“预共享密钥”

R5(config-isakmp)#lifetime 60 //每60秒发送一次hello包,保持连通性

R5(config-isakmp)#group 1

2.配置IKE的与共享密钥,与对端IP地址

R5(config)#crypto isakmp key 0 22 address 200.1.1.1 //设置共享密钥和对端地址

3.配置IPSEC 转换集(IPSEC 策略的安全提议)

R5(config)#crypto ipsec transform-set R5 esp-des esp-md5-hmac

// R5是转换集的名字,esp-des表示用des加密算法,esp-md5-hmac表示用sha算法验证

R5(cfg-crypto-tran)#mode tunnel //IPSEC的工作模式是tunnel

4.配置IPSEC保护的数据流(保护对象)(ACL)

R5(config)#access-list 103 permit ip 172.17.1.0 0.0.0 .255 10.1.1.0 0.0.0.255

5.配置IPSEC策略

R5(config)# crypto map R5map 11 ipsec-isakmp

R5(config-crypto-map)#match address 103 //它的保护对象是acl 103中定义的R5(config-crypto-map)#set peer 200.1.1.1 //对等体(对端IP地址)为200.1.1.1

R5(config-crypto-map)#set transform-set R5 //调用转换集R5

6.将策略应用到接口

1(config)#int s1/0

R5(config-if)#crypto map R5map

.R1的配置( 第三个IKE IPSEC ××× )

1.配置IPsec策略协商:

R1(config)#crypto isakmp enable //启动IKE的协议

R1(config)#crypto isakmp policy 3 //建立IKE的协商策略,“3为优先级,值越小越优先”

R1(config-isakmp)#encryption des //加密算法为des

R1(config-isakmp)#hash md5 //认证算法为md5

R1(config-isakmp)#authentication pre-share //身份验证为“预共享密钥”

R1(config-isakmp)#lifetime 60 //每60秒发送一次hello包,保持连通性

R1(config-isakmp)#group 1

2.配置IKE的与共享密钥,与对端IP地址

R1(config)#crypto isakmp key 0 33 address 204.1.1.2 //设置共享密钥和对端地址

3.配置IPSEC 转换集(IPSEC 策略的安全提议)

R1(config)#crypto ipsec transform-set cc esp-des esp-md5-hmac

// cc是转换集的名字,esp-des表示用des加密算法,esp-md5-hmac表示用sha算法验证

R1(cfg-crypto-tran)#mode tunnel //IPSEC的工作模式是tunnel

4.配置IPSEC保护的数据流(保护对象)(ACL)

R1(config)#access-list 104 permit i p 10.1.1 .0 0.0.0.255 172.18.1.0 0.0.0.255

5.配置IPSEC策略

R1(config)# crypto map aamap 12 ipsec-isakmp

R1(config-crypto-map)#match address 104 //它的保护对象是acl 104中定义的

R1(config-crypto-map)#set peer 204.1.1.2 //对等体(对端IP地址)为203.1.1.2

R1(config-crypto-map)#set transform-set cc //调用转换集cc

6.将策略应用到接口

1(config)#int s1/0

R1(config-if)#crypto map aamap

R6的配置

R6(config)#crypto isakmp enable //启动IKE的协议

R6(config)#crypto isakmp policy 3 //建立IKE的协商策略,“3为优先级,值越小越优先”

R6(config-isakmp)#encryption des //加密算法为des

R6(config-isakmp)#hash md5 //认证算法为md5

R6(config-isakmp)#authentication pre-share 身份验证为“预共享密钥”

R6(config-isakmp)#lifetime 60 //每60秒发送一次hello包,保持连通性

R6(config-isakmp)#group 1

2.配置IKE的与共享密钥,与对端IP地址

R6(config)#crypto isakmp key 0 33 address 200.1.1.1 //设置共享密钥和对端地址

3.配置IPSEC 转换集(IPSEC 策略的安全提议)

R6(config)#crypto ipsec transform-set R6 esp-des esp-md5-hmac

// R6是转换集的名字,esp-des表示用des加密算法,esp-md5-hmac表示用sha算法验证

R6(cfg-crypto-tran)#mode tunnel //IPSEC的工作模式是tunnel

4.配置IPSEC保护的数据流(保护对象)(ACL)

R6(config)#access-list 104 permit ip 172.18.1.0 0.0.0 .255 10.1.1.0 0.0.0.255

5.配置IPSEC策略

R6(config)# crypto map R6map 12 ipsec-isakmp

R6(config-crypto-map)#match address 104 //它的保护对象是acl 103中定义的R6(config-crypto-map)#set peer 200.1.1.1 //对等体(对端IP地址)为200.1.1.1

R6(config-crypto-map)#set transform-set R6 //调用转换集R6

6.将策略应用到接口

1(config)#int s1/0

R6(config-if)#crypto map R6map

3个IPSEC ***配置好以后,可以在特权模式下查看运行配置文件 “ show running-config ”来查看配置信息:本人不再演示!!

验证实验:

配置虚拟PC的ip地址:

PC1: 10.1.1 .2 10.1.1.1 255.255.255.0

//PC1的ip地址是 10.1.1 .2,网关是10.1.1.1,子网掩码是255.255.255.0

PC2: 172.16.1.2 172.16.1.1 255.255.255.0

//PC2的ip地址是172.16.1.2,网关是172.16.1.1,子网掩码是255.255.255.0

PC3: 172.17.1.2 172.17.1.1 255.255.255.0

//PC2的ip地址是172.17.1.2,网关是172.17.1.1,子网掩码是255.255.255.0

PC4: 172.18.1.2 172.18.1.1 255.255.255.0

//PC2的ip地址是172.18.1.2,网关是172.18.1.1,子网掩码是255.255.255.0

PC1( 10.1.1 .2) 与PC2(172.16.1.2)互ping结果如下:

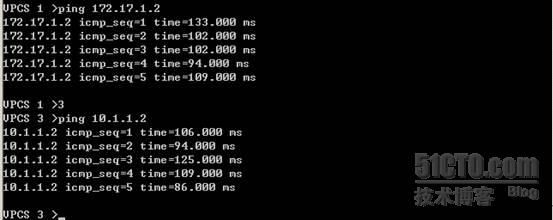

PC1( 10.1.1 .2) 与PC3(172.17.1.2)互ping结果如下:

PC1( 10.1.1 .2) 与PC4(172.18.1.2)互ping结果如下:

说明:PC1与PC2之间能通过建立ipsec ***来相互访问;

PC1与PC3之间能通过建立ipsec ***来相互访问;

PC1与PC4之间能通过建立ipsec ***来相互访问;

实现在一台路由器上建立多个ipsec ***连接多个分支机构!

实验完成!!!

此实验是在小凡模拟器上完成,需要IOS的网友可以联系本人 Q:821972656

如有看不清楚图片的,可以下载附件查看!!