- 黑客网站学习

林代码er

hack安全

1、JarvisOJ网址:https://www.jarvisoj.com/2、BUUCTF网址:https://buuoj.cn/challenges3、websec网址:http://www.websec.fr4、ringzeroctf这是一个国外的网站,包含代码审计、逆向分析、漏洞攻击、Web、系统安全等。5、wargames基于游戏的让你学习安全技术和概念的黑客网站。网址:http://o

- BUUCTF PWN方向 1-6题 详解wp

徐小潜

#PWNlinux经验分享网络安全安全系统安全学习方法笔记

目录test_your_ncripwarmup_csaw_2016ciscn_2019_n_1pwn1_sctf_2016jarvisoj_level1觉得这篇文章不错的话,欢迎收藏、点赞、评论,期待你的关注!Reverse入门博客推荐:CTF比赛Reverse逆向方向:入门规划精讲-CSDN博客PWN入门学习博客推荐:CTF比赛二进制PWN方入门:基础知识点精讲-CSDN博客test_your_

- 从零开始做题:逆向 ret2text level2_x64

网络安全我来了

网络安全安全安全架构python

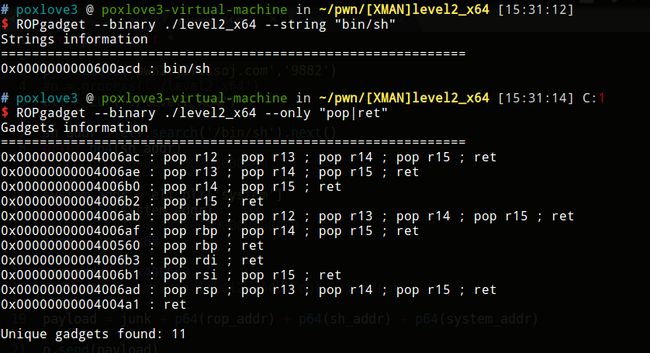

1.题目信息BUUCTF在线评测2.解题分析2.1ida发现使用了system函数进行输出2.2gdb无法进行调试root@pwn_test1604:/ctf/work/5#lslevel2_x64level2_x64.id0level2_x64.id1level2_x64.id2level2_x64.namlevel2_x64.tilroot@pwn_test1604:/ctf/work/5#g

- JarvisOj [XMAN]level-1

chenmuxin

思路WP同样的使用ida打开,由main函数开始,调用了vulner_function,也同样建立了buf字符串buf到ret的偏移为(0x4-(-0x88),一共为0x92。main2.pngvuler.pngbuff.pngbuff-r.png但同样的,read函数向buf中输入的数据最大可为0x100。同样属于栈溢出,但该题并没有为我们提供callsteam函数,因此需要我们自行写,但因为p

- CTF-WEB-babyphp #assert#git泄露

Watanuki

babyphp——61dctf{8e_careful_when_us1ng_ass4rt}描述:http://web.jarvisoj.com:32798/昨儿做梦的时候我在梦里写了这个网站,印象中我用了这些东西:PHP,GIT,Bootstrap分析:猜测是git文件泄露但是不知道怎么找!扫描了一下目录看到http://web.jarvisoj.com:32798/.git,自己是肯定搞不定的还

- buuctf ---- getshell集合(未完)

@See you later

pwn安全

buuctf-----jarvisoj_tell_me_something运行程序得使用64IDA查看程序可以看到存在溢出漏洞查看字符串,发现flag.txt存在后门函数,该函数的含义是输出flag思路:改变retaddr为good_game函数的地址。编写expfrompwnimport*io=remote("node4.buuoj.cn",29817)bin_addr=0x400620payl

- (jarvisoj)(pwn)guestbook2/level6_x64

PLpa、

unlink

guestbook2和level6_x64真的是一摸一样的,两个题目除了提示文字不同,其他的漏洞根本一样,鉴于jarvisoj中的pwn服务器比pwn2服务器要稳定一点,所以这里就写guestbook2。前言:这里,我提供两种方法解题,一种是利用unlink的任意地址读写功能泄露libc基址,一种是用unsortedbin和useafterfree来泄露libc基址,两种方法都行。漏洞分析:不管你

- BUUCTF jarvisoj_level2 题解

塵XI

网络安全python

BUUCTFjarvisoj_level2题解用checksec检查文件安全属性使用IDA反汇编程序使用pwntools编写exp用checksec检查文件安全属性 可以看到是32位程序,栈上开启了不可执行保护,但是没有栈检测标志,推测需要进行缓冲区溢出。使用IDA反汇编程序 从反汇编后的代码可以看出read()这个函数对buf进行写入时存在缓冲区溢出,IDA会告诉我们buf数组与ebp在栈上

- jarvisoj_level2【BUUCTF】

Mokapeng

CTF训练PWNPWN安全linux

发现开启了NX栈不可执行,则很有可能是ret2libc类型题目,IDA查看:int__cdeclmain(intargc,constchar**argv,constchar**envp){vulnerable_function();system("echo'HelloWorld!'");return0;}ssize_tvulnerable_function(){charbuf;//[esp+0h]

- BUUCTF---jarvisoj_level4

12Shen

linux自动驾驶python

环境:WSL2,ubuntu16.04,python2checksec文件:将文件拖入ida溢出点:和level3不同的是read函数之前没有调用write函数,因此要泄露libc的基地址需要用read函数,利用write函数将read函数在got表中的地址泄露出来payload=(0x88+0x04)*'a'+p32(write_plt)+p32(main_addr)+p(1)+p32(read

- BUUCTF jarvisoj_level3_x64 & jarvisoj_level4

Red-Leaves

Pwnlinux学习python网络

1.jarvisoj_level3_x641.1Checksec64位ELF开启了NX,其余全部关闭。IDAPro静态调试除了改成了64位似乎都没什么区别,gdb动态调试1.2ROPgadget拿pop_rdipop_rsi1.3构造PoCfrompwnimport*fromLibcSearcherimportLibcSearcher#fromLibcSearcherXimport*#使用Libc

- BUUCTF刷题之路-jarvisoj_level01

call就不要ret

pwnCTFpythonc++

直接IDA打开看主函数如下:跟进这个vulnerable_function函数:看到个read函数,而且能输入的最大字节数为512字节。而buf我们看到是128字节的限度,那应该是存在栈溢出的问题。而且我们直接看到有个后门函数,和前面几题的套路如出一辙。:接下来我们验证开启了哪些保护:还是熟悉的味道,直接构造exp:frompwnimport*sh=remote('node4.buuoj.cn',

- BUUCTF jarvisoj_level3

Red-Leaves

Pwnlinux学习python

1.ChecksecIDAPro静态调试栈溢出漏洞,ret2libcgdb动态调试切入点从泄露write函数入手PoC如下:frompwnimport*#fromLibcSearcherimportLibcSearcherfromLibcSearcherXimport*#使用LibcSearcher的原因是使用上面那个脚本不会出现结果,只会有3个Libc,并且这3个全部是无效的。LibcSearc

- [BUUCTF]PWN——jarvisoj_level1

Angel~Yan

BUUCTF刷题记录PWN

jarvisoj_level1附件步骤:例行检查,32位程序,没有开任何保护本地运行一下程序,看看大概的情况,可以看到输出了一个地址32位ida载入,习惯性的检索程序里的字符串,没有发现可以直接利用的gates,main函数开始看程序function函数参数buf存在明显的溢出漏洞,程序还将buf参数的地址给了我们由于没有开启nx,所以我们可以先通过read读入shellcode,然后利用溢出漏洞

- [buuctf]jarvisoj_level0

逆向萌新

PWN#buuctfpython安全其他

目录解题思路:查保护:找逻辑:写脚本(环境python3pwntools库):解题思路:查保护:还是先查保护,查到有NX保护,NX保护是禁止在栈里面执行。找逻辑:所以我们要把栈溢出之后跳转到敏感的位置,64位,拖入ida寻找字符串。这两个,后面是有用的,先进入/bin/sh这个个字符串里,这个字符串可以直接跳转到命令行去,那么我就让他跳转到.text:000000000040059A,发现跳过去,

- [buuctf]jarvisoj_level2

逆向萌新

PWN#buuctf安全

[buuctf]jarvisoj_level2解题思路脚本解题思路先checksec一下,发现就开了一个NX32位的,直接拖入ida中,运行一下,对照看ida。之后看见了第一句话。之后你输入的全给buf中,大小100h,之后跳回去,输出helloword,大概逻辑知道了,先看看源程序中,有没有/bin/sh这类,在地址0804A024有/bin/sh,之后找plt表,08048320这里调用了sy

- BUUCTF jarvisoj_level2_x64

y6y6y666

BUUCTF安全

小白做题笔记,不建议阅读。这道题还好吧。绕过NXmain函数直接调用漏洞函数这里有溢出(idashift+f12)我们尝试找下bin/sh0000000000600A90/bin/shsystem函数的地址也可以看00000000004004C0exp因为有栈对齐所以需要ret,因为是64位传参所以需要poprdifrompwnimport*debug=0ifdebug:p=process('./

- BUUCTF jarvisoj_level0

不会解pwn的泽

PWNpwn

先checksec,仅开启了NX保护运行一下放入ida中查看main函数没有什么关键信息,双击vulnerable_function()在这里我们看到了漏洞buf定义了80个字节,而我们可以输入更多的数据接着找找后门函数这道题很简单,已经把后门给我们展示出来了记住后门函数的地址0x400596做完以上步骤我们就有思路了:覆盖buf的80个字节因为是64位的文件,然后再加8个字节来覆盖ebp最后加上

- buuctf ---- jarvisoj_level(全)

@See you later

pwn安全pwn

buuctf-----jarvisoj_level0运行一下程序使用64位的IDA查看程序查看vulner_function函数发现buf存在溢出漏洞,buf是0x80,read了0x200存在栈溢出漏洞发现后门函数system("/bin/sh"),解题思路:修改read函数的retaddress为后门函数的地址。编写expfrompwnimport*io=remote("node4.buuoj

- buuctf jarvisoj_level0

真岛忍

栈溢出,然后覆盖返回地址为system的地址。frompwnimport*fromLibcSearcherimport*context.os='linux'context.arch='amd64'context.log_level='debug'ru=lambdax:io.recvuntil(x)rl=lambda:io.recvline()sla=lambdax,y:io.sendlineaft

- BUUCTF-jarvisoj_level3_x64

Rt1Text

BUUCTFpwnpython安全linux

checksecIDA很简单的程序,栈溢出没有system(bin/sh)很明显了64位的ret2libc3EXP老规矩的脚本frompwnimport*#start#r=process("../buu/jarvisoj_level3_x64")r=remote("node4.buuoj.cn",29734)elf=ELF("./33level3")libc=ELF("./libc-2.23-64

- BUUCTF-jarvisoj_level3

Rt1Text

BUUCTFpwnlinux安全

checksecIDAmain很明显的溢出点再没有其它有用的信息,而且本题没有system,bin/sh既然如此,解决思路就有了,泄露libc,32位的ret2libc3EXPfrompwnimport*#startr=remote("node4.buuoj.cn",25236)#r=process("../buu/jarvisoj_level3")elf=ELF("./29level3")lib

- [BUUCTF]PWN------jarvisoj_level0

HAIANAWEI

pwn

jarvisoj_level0例行检查,64bit,开启NX保护。nc一下,出现了Helloworld,接着让我们输入,没有有用的信息。‘用IDA打开,看到了/bin/sh双击跟进,Ctrl+x查看被什么调用,找到了后门,所以shell_addr=0x400596查看主函数,寻找输入点。可以看到buf的大小是0x80,但它读取时只读了0x20,可以溢出,覆盖返回地址为后门地址既可expflag

- 【BUUCTF】jarvisoj_level0

图灵·飞︿( ̄︶ ̄)︿

PWN--刷题ubuntulinux

【解题步骤】1.checkseclevel0只开启一个NX,不影响栈溢出来瞅瞅level0里面有啥2.IDA进行反编译,得到汇编代码,再转换成C语言代码找到了callsystem后门函数3.如何构建payload【方法一】调用后门函数callsystem()【方法二】直接调用system函数查看汇编代码,就可以找到system函数

- BUUCTF jarvisoj_level0 1

bug小空

#pwnctf网络安全pwn

目录一、分析二、EXP三、本地打不通?远程能打通?一、分析查看文件信息关键信息64位程序栈不可执行IDA64反汇编进入第一个函数栈溢出shift+F12查找字符串点进去发现是一个后门函数二、EXPfrompwnimport*context.arch='amd64'#p=process("/tmp/pwn/level0")p=remote("node4.buuoj.cn",28644)elf=ELF

- buuctf PWN jarvisoj_level2

半两八金

CTF算法web安全安全linuxjvm

int__cdeclmain(intargc,constchar**argv,constchar**envp){vulnerable_function();system("echo'HelloWorld!'");return0;}ssize_tvulnerable_function(){charbuf[136];//[esp+0h][ebp-88h]BYREFsystem("echoInput:"

- ARM pwn 入门 (2)

C0Lin

PWN学习笔记学习pwn安全

上一篇文章中笔者对ARM架构的寄存器和指令集做了简单的介绍,本文就来首杀ARMpwn题。buuoj第139题jarvisoj_typo这一题是静态编译的程序,对于ARM可执行文件,在x86架构的虚拟机上可以使用qemu-arm...来执行。我们首先来执行看一下这个程序有什么输出。在程序一开始输出了一段字符串,我们可以在IDA中用Shift+F12来查看elf文件中所有硬编码的字符串:然后根据交叉引

- jarvisoj_level5

YameMres

Buuoj刷题安全

jarvisoj_level5Arch:amd64-64-littleRELRO:NoRELROStack:NocanaryfoundNX:NXenabledPIE:NoPIE(0x3fe000)64位,只开了NXssize_tvulnerable_function(){charbuf[128];//[rsp+0h][rbp-80h]BYREFwrite(1,"Input:\n",7uLL);re

- 持续更新 BUUCTF——PWN(一)

weixinzjh

RE&PWN安全ctfpwn

文章目录前言test_your_ncripwarmup_csaw_2016ciscn_2019_n_1pwn1_sctf_2016jarvisoj_level0[第五空间2019决赛]PWN5ciscn_2019_c_1ciscn_2019_n_8jarvisoj_level2bjdctf_2020_babystack[OGeek2019]babyropget_started_3dsctf_201

- jarvisoj_level6_x64

YameMres

Buuoj刷题安全

jarvisoj_level6_x64Arch:amd64-64-littleRELRO:PartialRELROStack:CanaryfoundNX:NXenabledPIE:NoPIE(0x3ff000)64位,没开pie在程序开始的时候,建了一个chunk,用于存放申请chunk的指针,size和flag值(检测用)intADD(){__int64v0;//raxinti;//[rsp+C

- Java实现的简单双向Map,支持重复Value

superlxw1234

java双向map

关键字:Java双向Map、DualHashBidiMap

有个需求,需要根据即时修改Map结构中的Value值,比如,将Map中所有value=V1的记录改成value=V2,key保持不变。

数据量比较大,遍历Map性能太差,这就需要根据Value先找到Key,然后去修改。

即:既要根据Key找Value,又要根据Value

- PL/SQL触发器基础及例子

百合不是茶

oracle数据库触发器PL/SQL编程

触发器的简介;

触发器的定义就是说某个条件成立的时候,触发器里面所定义的语句就会被自动的执行。因此触发器不需要人为的去调用,也不能调用。触发器和过程函数类似 过程函数必须要调用,

一个表中最多只能有12个触发器类型的,触发器和过程函数相似 触发器不需要调用直接执行,

触发时间:指明触发器何时执行,该值可取:

before:表示在数据库动作之前触发

- [时空与探索]穿越时空的一些问题

comsci

问题

我们还没有进行过任何数学形式上的证明,仅仅是一个猜想.....

这个猜想就是; 任何有质量的物体(哪怕只有一微克)都不可能穿越时空,该物体强行穿越时空的时候,物体的质量会与时空粒子产生反应,物体会变成暗物质,也就是说,任何物体穿越时空会变成暗物质..(暗物质就我的理

- easy ui datagrid上移下移一行

商人shang

js上移下移easyuidatagrid

/**

* 向上移动一行

*

* @param dg

* @param row

*/

function moveupRow(dg, row) {

var datagrid = $(dg);

var index = datagrid.datagrid("getRowIndex", row);

if (isFirstRow(dg, row)) {

- Java反射

oloz

反射

本人菜鸟,今天恰好有时间,写写博客,总结复习一下java反射方面的知识,欢迎大家探讨交流学习指教

首先看看java中的Class

package demo;

public class ClassTest {

/*先了解java中的Class*/

public static void main(String[] args) {

//任何一个类都

- springMVC 使用JSR-303 Validation验证

杨白白

springmvc

JSR-303是一个数据验证的规范,但是spring并没有对其进行实现,Hibernate Validator是实现了这一规范的,通过此这个实现来讲SpringMVC对JSR-303的支持。

JSR-303的校验是基于注解的,首先要把这些注解标记在需要验证的实体类的属性上或是其对应的get方法上。

登录需要验证类

public class Login {

@NotEmpty

- log4j

香水浓

log4j

log4j.rootCategory=DEBUG, STDOUT, DAILYFILE, HTML, DATABASE

#log4j.rootCategory=DEBUG, STDOUT, DAILYFILE, ROLLINGFILE, HTML

#console

log4j.appender.STDOUT=org.apache.log4j.ConsoleAppender

log4

- 使用ajax和history.pushState无刷新改变页面URL

agevs

jquery框架Ajaxhtml5chrome

表现

如果你使用chrome或者firefox等浏览器访问本博客、github.com、plus.google.com等网站时,细心的你会发现页面之间的点击是通过ajax异步请求的,同时页面的URL发生了了改变。并且能够很好的支持浏览器前进和后退。

是什么有这么强大的功能呢?

HTML5里引用了新的API,history.pushState和history.replaceState,就是通过

- centos中文乱码

AILIKES

centosOSssh

一、CentOS系统访问 g.cn ,发现中文乱码。

于是用以前的方式:yum -y install fonts-chinese

CentOS系统安装后,还是不能显示中文字体。我使用 gedit 编辑源码,其中文注释也为乱码。

后来,终于找到以下方法可以解决,需要两个中文支持的包:

fonts-chinese-3.02-12.

- 触发器

baalwolf

触发器

触发器(trigger):监视某种情况,并触发某种操作。

触发器创建语法四要素:1.监视地点(table) 2.监视事件(insert/update/delete) 3.触发时间(after/before) 4.触发事件(insert/update/delete)

语法:

create trigger triggerName

after/before

- JS正则表达式的i m g

bijian1013

JavaScript正则表达式

g:表示全局(global)模式,即模式将被应用于所有字符串,而非在发现第一个匹配项时立即停止。 i:表示不区分大小写(case-insensitive)模式,即在确定匹配项时忽略模式与字符串的大小写。 m:表示

- HTML5模式和Hashbang模式

bijian1013

JavaScriptAngularJSHashbang模式HTML5模式

我们可以用$locationProvider来配置$location服务(可以采用注入的方式,就像AngularJS中其他所有东西一样)。这里provider的两个参数很有意思,介绍如下。

html5Mode

一个布尔值,标识$location服务是否运行在HTML5模式下。

ha

- [Maven学习笔记六]Maven生命周期

bit1129

maven

从mvn test的输出开始说起

当我们在user-core中执行mvn test时,执行的输出如下:

/software/devsoftware/jdk1.7.0_55/bin/java -Dmaven.home=/software/devsoftware/apache-maven-3.2.1 -Dclassworlds.conf=/software/devs

- 【Hadoop七】基于Yarn的Hadoop Map Reduce容错

bit1129

hadoop

运行于Yarn的Map Reduce作业,可能发生失败的点包括

Task Failure

Application Master Failure

Node Manager Failure

Resource Manager Failure

1. Task Failure

任务执行过程中产生的异常和JVM的意外终止会汇报给Application Master。僵死的任务也会被A

- 记一次数据推送的异常解决端口解决

ronin47

记一次数据推送的异常解决

需求:从db获取数据然后推送到B

程序开发完成,上jboss,刚开始报了很多错,逐一解决,可最后显示连接不到数据库。机房的同事说可以ping 通。

自已画了个图,逐一排除,把linux 防火墙 和 setenforce 设置最低。

service iptables stop

- 巧用视错觉-UI更有趣

brotherlamp

UIui视频ui教程ui自学ui资料

我们每个人在生活中都曾感受过视错觉(optical illusion)的魅力。

视错觉现象是双眼跟我们开的一个玩笑,而我们往往还心甘情愿地接受我们看到的假象。其实不止如此,视觉错现象的背后还有一个重要的科学原理——格式塔原理。

格式塔原理解释了人们如何以视觉方式感觉物体,以及图像的结构,视角,大小等要素是如何影响我们的视觉的。

在下面这篇文章中,我们首先会简单介绍一下格式塔原理中的基本概念,

- 线段树-poj1177-N个矩形求边长(离散化+扫描线)

bylijinnan

数据结构算法线段树

package com.ljn.base;

import java.util.Arrays;

import java.util.Comparator;

import java.util.Set;

import java.util.TreeSet;

/**

* POJ 1177 (线段树+离散化+扫描线),题目链接为http://poj.org/problem?id=1177

- HTTP协议详解

chicony

http协议

引言

- Scala设计模式

chenchao051

设计模式scala

Scala设计模式

我的话: 在国外网站上看到一篇文章,里面详细描述了很多设计模式,并且用Java及Scala两种语言描述,清晰的让我们看到各种常规的设计模式,在Scala中是如何在语言特性层面直接支持的。基于文章很nice,我利用今天的空闲时间将其翻译,希望大家能一起学习,讨论。翻译

- 安装mysql

daizj

mysql安装

安装mysql

(1)删除linux上已经安装的mysql相关库信息。rpm -e xxxxxxx --nodeps (强制删除)

执行命令rpm -qa |grep mysql 检查是否删除干净

(2)执行命令 rpm -i MySQL-server-5.5.31-2.el

- HTTP状态码大全

dcj3sjt126com

http状态码

完整的 HTTP 1.1规范说明书来自于RFC 2616,你可以在http://www.talentdigger.cn/home/link.php?url=d3d3LnJmYy1lZGl0b3Iub3JnLw%3D%3D在线查阅。HTTP 1.1的状态码被标记为新特性,因为许多浏览器只支持 HTTP 1.0。你应只把状态码发送给支持 HTTP 1.1的客户端,支持协议版本可以通过调用request

- asihttprequest上传图片

dcj3sjt126com

ASIHTTPRequest

NSURL *url =@"yourURL";

ASIFormDataRequest*currentRequest =[ASIFormDataRequest requestWithURL:url];

[currentRequest setPostFormat:ASIMultipartFormDataPostFormat];[currentRequest se

- C语言中,关键字static的作用

e200702084

C++cC#

在C语言中,关键字static有三个明显的作用:

1)在函数体,局部的static变量。生存期为程序的整个生命周期,(它存活多长时间);作用域却在函数体内(它在什么地方能被访问(空间))。

一个被声明为静态的变量在这一函数被调用过程中维持其值不变。因为它分配在静态存储区,函数调用结束后并不释放单元,但是在其它的作用域的无法访问。当再次调用这个函数时,这个局部的静态变量还存活,而且用在它的访

- win7/8使用curl

geeksun

win7

1. WIN7/8下要使用curl,需要下载curl-7.20.0-win64-ssl-sspi.zip和Win64OpenSSL_Light-1_0_2d.exe。 下载地址:

http://curl.haxx.se/download.html 请选择不带SSL的版本,否则还需要安装SSL的支持包 2. 可以给Windows增加c

- Creating a Shared Repository; Users Sharing The Repository

hongtoushizi

git

转载自:

http://www.gitguys.com/topics/creating-a-shared-repository-users-sharing-the-repository/ Commands discussed in this section:

git init –bare

git clone

git remote

git pull

git p

- Java实现字符串反转的8种或9种方法

Josh_Persistence

异或反转递归反转二分交换反转java字符串反转栈反转

注:对于第7种使用异或的方式来实现字符串的反转,如果不太看得明白的,可以参照另一篇博客:

http://josh-persistence.iteye.com/blog/2205768

/**

*

*/

package com.wsheng.aggregator.algorithm.string;

import java.util.Stack;

/**

- 代码实现任意容量倒水问题

home198979

PHP算法倒水

形象化设计模式实战 HELLO!架构 redis命令源码解析

倒水问题:有两个杯子,一个A升,一个B升,水有无限多,现要求利用这两杯子装C

- Druid datasource

zhb8015

druid

推荐大家使用数据库连接池 DruidDataSource. http://code.alibabatech.com/wiki/display/Druid/DruidDataSource DruidDataSource经过阿里巴巴数百个应用一年多生产环境运行验证,稳定可靠。 它最重要的特点是:监控、扩展和性能。 下载和Maven配置看这里: http

- 两种启动监听器ApplicationListener和ServletContextListener

spjich

javaspring框架

引言:有时候需要在项目初始化的时候进行一系列工作,比如初始化一个线程池,初始化配置文件,初始化缓存等等,这时候就需要用到启动监听器,下面分别介绍一下两种常用的项目启动监听器

ServletContextListener

特点: 依赖于sevlet容器,需要配置web.xml

使用方法:

public class StartListener implements

- JavaScript Rounding Methods of the Math object

何不笑

JavaScriptMath

The next group of methods has to do with rounding decimal values into integers. Three methods — Math.ceil(), Math.floor(), and Math.round() — handle rounding in differen