在上篇文章中,我们学习了自定义权限与授权;关于自定义权限的作用,我们还没有深入解释。本文将用自定义权限实现一种抵抗彩虹攻击的方法,来帮助大家理解。

什么是彩虹攻击

彩虹攻击是啥?使用彩虹表来破解密码的时候就叫彩红攻击。简而言之,可以将彩虹表视为一个带有预先计算的散列和计算它们的密码的大型字典。

彩虹表和其他字典之间的区别仅仅在于如何存储条目的方法。Rainbow表针对散列和密码进行了优化,从而在保持良好查找速度的同时实现了极大的空间优化。但实质上,它只是一本字典。

说白了,彩虹攻击本质上还是一个个去试验的暴力破解方法。如果简单、暴力破解,可能计算个几十上百年也计算不出私钥;而彩虹攻击通过彩虹表算法,可以将性能提高不少。

那我们如何应对彩虹攻击呢?也很简单,增加密钥的随机性。我们用cleos工具生成的就可以达到这个目的;不过还有更强的办法,增加多个key。还记得上一篇中,我们自定义权限时,用了两个key吗?这次我们也用两个key,并修改我们的owner许可权限,这样,我们的`owner``权限只有在同时拥有两对私钥的情况下才能开启,这相对于一个key来说,安全性增加了一倍。

应对实战举例

下面,我们来演示。我们对之前用到的tester账户进行安全加固,给owner许可配置两个key,每个key的权重都是1,threshold设置为2。这两个key我们还是用上一节中bob和carl用的key,你发现了吧,一个key可以被多个账户的多个许可使用;不过当你在主网使用时,应该尽量一个key只对应一个许可权限。

先解锁我们之前创建的三个钱包:default,bobwallet, carlwallet。

~ cleos wallet unlock

password: Unlocked: default

cleos wallet unlock -n bobwallet

password: Unlocked: bobwallet

~ cleos wallet unlock -n carlwallet

password: Unlocked: carlwallet

~ cleos wallet list

Wallets:

[

"bobwallet *",

"carlwallet *",

"default *"

]

为什么要解锁这三个钱包呢?先看我们设置许可的命令,我再解释:

cleos set account permission tester owner '{"threshold": 2, "keys":[

{"key": "EOS7ufpQne6oXmanxvdoadmPkmfCT9rmtncML1tLRb7emgMrHgMBL",

"weight":1},

{"key":"EOS8UTyktNUn4afScvYqMJ9JumGA27X7qmwgYpscwDoEHeFVYjDgb",

"weight":1}

]}' -p tester@owner

你看,这里我们需要tester@owner权限,它对应的key在default钱包里,而在JSON中引用到的key,则分别在bobwallet和carwallet钱包,这就是我们需要提前解锁这三个钱包的原因。注意,你在实际用的时候,没有必要把这两个key分开放在不同钱包。反正都是你自己的key,都放在默认钱包里就好。这里分开放置,只是为了便于演示。

这个命令的格式是:

cleos set account permission < authority-desc> -p account@permission

对应上面的我们用的命令,你会发现,我们没有指定owner许可,而owner没有父许可,所以我们留空了。我们使用的是-p tester@owner来设置owner许可,是因为,只有owner许可本身才有权力设置owner许可,如果使用-p tester@active,则会提示权限不够。

注意,上面我们设置的JSON中,那两个key的顺序是有要求的,必须要字典序升序排序。关于什么是字典序,可以百度一下,比较简单。

验证下结果

我们检查一下我们的tester权限:

~ cleos get account tester

permissions:

owner 2: 1 EOS7ufpQne6oXmanxvdoadmPkmfCT9rmtncML1tLRb7emgMrHgMBL, 1 EOS8UTyktNUn4afScvYqMJ9JumGA27X7qmwgYpscwDoEHeFVYjDgb

active 1: 1 EOS83sN8bfKGk3jTBezN41UN7LfXSVFa1w3YQcGApE67J26t3HLcr

trans 2: 2 bob@active, 2 carl@owner,

vote 4: 3 EOS7LVbDSU3hMewm8F2sxXUNDFPCUmqNvpYJe4TCg58GJ9UW8bo3M, 1 EOS83sN8bfKGk3jTBezN41UN7LfXSVFa1w3YQcGApE67J26t3HLcr

注意看owner的许可权限部分,说明我们上面的命令执行的很成功。

真的更安全了吗?

还记得彩虹攻击吗?假设黑客破解了我们其中一个key,例如是bobwallet钱包里的那个key吧。那么我们来模拟这种情况,把其他的钱包都锁住,只解锁bobwallet,我们来看看能否使用owner权限做一些操作,比如修改active许可权限对应的key:

~ cleos wallet lock -n default

Locked: default

~ cleos wallet lock -n carlwallet

Locked: carlwallet

~ cleos wallet keys

[

"EOS7ufpQne6oXmanxvdoadmPkmfCT9rmtncML1tLRb7emgMrHgMBL"

]

~ cleos set account permission tester active EOS83sN8bfKGk3jTBezN41UN7LfXSVFa1w3YQcGApE67J26t3HLcr owner -p tester@owner

Error 3090003: Provided keys, permissions, and delays do not satisfy declared authorizations

Ensure that you have the related private keys inside your wallet and your wallet is unlocked.

注意我们只用的是-p tester@owner权限。你看到提示了吧,它提示说权限不足。也就是说,黑客只破解一个key是无法获得你的owner权限的。这相比较于只有一个key的owner来说,大大提高了安全性。

而我们自己是有两个key的,我们打开carlwallet,cleos就能找到我们的两个key了,我们试试:

~ cleos wallet unlock -n carlwallet

password: Unlocked: carlwallet

~ cleos set account permission tester active EOS83sN8bfKGk3jTBezN41UN7LfXSVFa1w3YQcGApE67J26t3HLcr owner -p tester@owner

executed transaction: 599109ff45535cfe7fedd96e41b258a810ba8abfb7e9f65008dd4a52bbdb7d29 176 bytes 2100 us

# eosio <= eosio::updateauth {"account":"tester","permission":"active","parent":"owner","auth":{"threshold":1,"keys":[{"key":"EOS...

发现了吧?解锁carlwallet之后,就可以成功。

其实我们实际在用的时候,没必要搞两个钱包,只需要把两个key放在一个钱包里就可以。即key放在哪个钱包,没有任何关系;只要cleos能够找到key,就能签名交易。当然了,钱包要好好保管,不能泄漏了自己的钱包密码和钱包文件。

写在最后

你可能会疑惑:“如果钱包密码被破解了呢?”

这个不用担心,只要你的钱包文件没有泄漏给别人,别人拿到了你的钱包密码也没用。那钱包的位置在哪里呢?在macOS上是这里:

~ ls eosio-wallet

bobwallet.wallet config.ini test.wallet carlwallet.wallet default.wallet

默认在~/eosio-wallet文件夹下,如你所见,它是直接以我们的钱包名字来命名一个个.wallet文件。这些文件是人类可以读的,也就是文本文件,看下里面的内容,以default钱包为例:

~ cat eosio-wallet/default.wallet

{

"cipher_keys": "5053a49abc4caf7fe894b0f0aaf966a24e08cb2abf40fa46f855e672a83f596250d814dc59581cff970d2f236e5b5e81e068222884708ff3946b627b50fc0921cea1933431e60e8ce87a4d1feff33ccfbbdab23f308d7103d02d9d908e47aae5f15d9480f6b44d05fd10f390d6555b649060914e6e3994e833ea05431b191eabede916ea32d0ef133b437382d663a41919fc441f5c2c89da123fc58a696c6e9cc12ab51fc100e74df695da5304e8d2479a34e4ab66edf934f7d9a295f099b373ca5321cdd7831520a2d7f387aca28a52"

}

这些都是什么呢?这些都是就是你在default钱包里存储的keys,不过它是加密后的,加密密钥就是你钱包的密码。钱包本身是不存在钱包密码的,所以如果你想从钱包获取私钥,就一定要记清楚你的钱包密码。

其实最主要的还是你存在钱包里面的私钥。为了保存私钥,你有两种选择:

- 把私钥都导入钱包,备份钱包,记住钱包密码。这样只需要记住一个密码和备份一个文件即可,不管有多少私钥都不要紧。

- 把所有的私钥都备份,记住每个私钥。

这两种选择都行,当私钥比较多,采用第一种方法会省心一点。当然,为了怕自己丢失了钱包密码,你同时采用两种方法也行,不过,千万不要把这些信息泄漏给第三者。

关于采用多个key来授权许可权限,我再啰嗦两句:

key是一个公钥和私钥对,公钥是公开的,别人可以用公钥反推你的私钥,不过数学上已经保证了这个计算量巨大,几乎不可能,而彩虹攻击算法则可以一定程度上加快破解速度,使得破解“几乎不可能”变成了“微乎其微的可能”,所以我们才需要多搞一个甚至几个key,给我们的账户多重保护。

不过,这些key你必须要好好保存下来;丢失了任何一个,你自己也将失去相应的许可权限。

主网上如何使用

不知道你有没有这样的疑问:“这些设置权限的方法使用的都是cleos命令,在本地测试用我会了,那在主网上面怎么使用呢?”

其实主网上面也是一样的,cleos默认连接的是我们的自测节点,通过JSON-RPC与我们自己的nodeos服务通信,如果要在主网上面使用,连接主网上的某个BP就可以了,有哪些BP提供了JSON-RPC的服务呢?

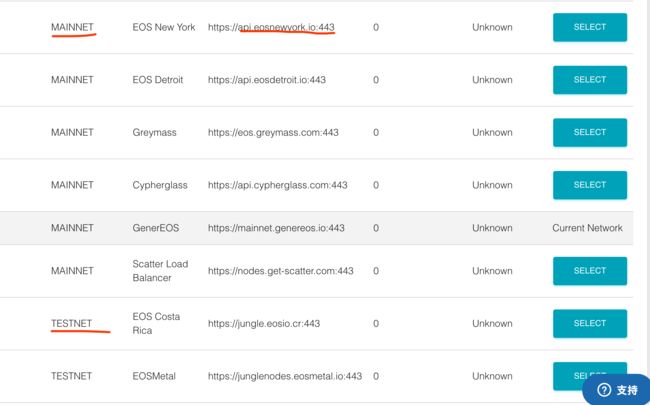

可以参考这个地址提供的信息:https://eostoolkit.io/networks,你会看到类似下面的信息:

你应该发现了,这里不仅提供主网的JSON-RPC地址,还提供了测试网络的地址。怎么使用呢?其实很简单,只需要在每个原来的命令上加个参数--url=xxx就可以了,比如cleos get account xxxxxxxxxxxx这个命令,我们如果连接https://api.eosnewyork.io:443的话,就是这样的:

~ cleos --url=https://api.eosnewyork.io:443 get account xxxxxxxxxxxx

permissions:

owner 1: 1 EOS52gpRqAPfggYHLXbMuC4TSQd8WWWo94KrMq4umgUcjM62Y2dWF

active 1: 1 EOS52gpRqAPfggYHLXbMuC4TSQd8WWWo94KrMq4umgUcjM62Y2dWF

连接测试服务节点也一样,都只是url不同而已。

好了,今天到此为止。

简介:不羁,一名程序员;专研EOS技术,玩转EOS智能合约开发。

微信公众号:know_it_well

知识星球地址:https://t.zsxq.com/QvbuzFM