来源:http://bbs.ichunqiu.com/thread-9533-1-1.html?from=ch

社区:i春秋

时间:2016年8月7号晚

作者:Binghe

#前奏传送门

传送门1:渗透纪实之母校官网-part 1

传送门2:连载 - part 2 - 渗透纪实之母校官网

#前言

对于传送门2,我表示很无语,相当不顺利,我兜了一圈 还是没能取得与主站能联通的主机

后来静了静,喝了一杯82年的专属乐事,咱还得继续!

#开始测试

由于目标处于内网C段就不看了更别说什么msf啥的现在的目的就是搞他同一个公网ip下的web站延续内网渗透

在目标站的主页站内系统泄露了内网ip为192.168.0.100,我们的目标就是与之连通的内网机器

此次旁注目标也是个学校

主页文章区域等等各种测试没有结果后来找到一个二级目录

既然没有验证码,burpsuite爆破得密码进去

有文件上传功能添加素材部分过滤asp过滤为as很好解决二次突破文件后缀名改为.asaspp上传就ok

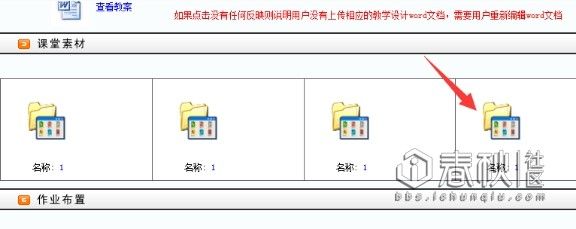

但是无论是抓包还是看属性都不能找不到他的相对路径下图圈起来的地方是我传的一个一句话图片木马

通过那里可以看见我们的一句话木马被解析了但是没有路径怎么菜刀连接上去?

我纳闷了半天后来又喝了一杯82年乐事想到既然上面的一句话都解析了那咱们直接上传个asp大马如何?原理上应该在那个地方出现大马,上传个土司大马果不其然内置的大马

这里其实已经拿到shell感觉好奇妙

后来down了下这套系统研究了下也可以这样拿shell

选择一个已经存在的可以访问的教案修改之添加素材木马回到主页查看教案详细内容可看到教案素材

点击最后的素材就跳转到木马地址

MS10080没有补丁

进去后感觉这一个段子的服务器都是一个机房的系统杀软服务。。都一样

看上图我就差不多明白这对我其实并没有什么卵用与目标不在同网关且ping不通

内网随便看一下

有个学校的监控摄像头哎呀可惜了现在是假期看不到妹子!

继续下一个目标也是个兄弟学校程序是

这个版本的thinkphp算是比较新2.1之前是有命令执行漏洞的

再次是一个二级目录稍微正规点的学校网站都存在二级目录的办公系统

把所有二级目录的登录界面用burp跑了个遍运气还行进去一个

上传文件是没问题的但是遇到了和上次一样的问题无论是抓包还是看属性都找不着路径点击上传的文件哪怕是个图片都会下载

这就令人费解后来我就猜目录各种猜还是不行

后来摸索了进5个小时差点把站“D”死了终于特么的找到方法了:

直接上传个附件大马aspx不过滤文件管理重命名为binghe然后右上角搜索binghe

搜到了

这时候点他还是不行

这时候点上面工具栏的“列表”切换个视图

然后

点击他我

们可爱的大马就弹弹弹出来了

exp上去system

net被禁用继承system来api添加不行的system权限拿不下服务器的案例非常多

360一套上个kill360的exp来kill之

重启再添加并无卵用

后来翻目录找到这个

[AppleScript]纯文本查看复制代码

?

连接上去这样

[AppleScript]纯文本查看复制代码

?

exec master..xp_cmdshell 'whoami'

SQL Server阻止了对组件‘xp_cmdshell’的过程’sys.xp_cmdshell’的访问,请参阅SQL Server联机丛书中的“外围应用配置器”。

启用配置选项‘show advanced options’从0更改为1

[AppleScript]纯文本查看复制代码

?

01

02

03

04

05

06

07

08

09

10

11sp_configure 'showadvanced options',1

reconfigure

go

sp_configure 'xp_cmdshell',1

reconfigure

go

再执行这个system权限应该更完善说是不一样的system

的确是这样

事实是这样 仍然与目标不通

再次的然并卵不同网关ping都ping不通的玩意

也存在监控这是哪个学校怎么看着有点像我的学校啊!一个人没有

我都懒得看了我们只能再次放弃继续下一个目标

这个很厉害,叫什么**清华中学,清华啊

拿到shell提了服务器上去之后忘了注销第二天卡了登录不上去shell也连接不上500错误

无法复现过程还剩下几张与基友讨论时的截图大略说一下思路

这次是直接一个内部的图书管理平台没有逻辑漏洞爆破用户名和密码显然不合理

有注册点注册完毕后需要管理审核。。

看到了找回密码于是用找回密码功能然而找回密码需要提供图书员工号。。我们并不知道号码啊。。

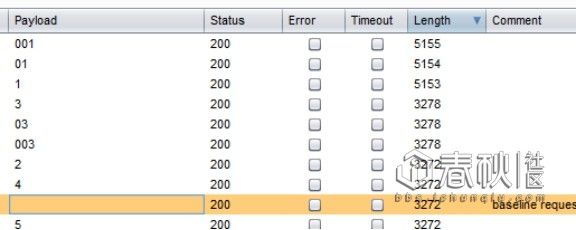

于是用burp的intruder枚举1-4位的纯数字开始payload

可以得到001 01 1 ….

用号码1找回密码需要回答验证问题问题是admin我擦这是问题吗?想必你是怕忘了直接把问题设成答案填入admin成功找回密码

登录之上传一个图书但是抓不到路径

来到主页最新图书板块找到刚刚上传的图书点击“阅读”成功取得shell

看到这里我的心就凉了半截ping不通我们的目标还是上服务器看看吧

哎这样的话让我怎么玩这个网关到底是怎么分配的192.168.1.1到底在哪里?

看来都是一套系统都带监控的。。。

又在网关的段子扫了一圈发现了好多学校的监控啊,没错也找了我学校的监控。但是web服务不在上面,很可惜。

玩到这里我已经开学了还玩个毛!

学生狗去过狗的生活了基友们再叙!

同外网ip的站已经拿的差不多但基本对我们的目标无用。

在学校里,我还是不甘心啊,于是乎想到了社工。

我由学校网站上的编辑落款可以推测出,网站管理员就是我的计算机老师,那么等机会。

天公作美,某天计算机课,老师说并没什么要讲的,几个女同学嚷嚷着让老师开网络给我们玩一会,老师拗不过几个萌妹子,于是开了网络,大家都上网玩了,于是乎,我想到一个猥琐的思路。我先把电脑关机,悄悄的蹲到桌子下,轻轻地把电源拉松,于是电脑再也开不了机,我举手让老师过来,:‘老师,我的电脑查着资料就自动关机了,开不开机了,咋办?‘,老师看看了,也没弄清原因,我就说,老师要不你先看看,我去用你的电脑查下资料可以吗,我是笑着说的,老师没有拒绝,于是呼,我打开老师电脑的第一步,先进入IE--工具--internet选项--浏览历史记录--设置--查看文件打包了里面所有cookie文件,并传到网盘备用。

为了以防万一,我用老师的电脑浏览器打开学校后台,没错,自动保存了密码,只是加了星号,我们看不见而已

这个好办审查元素,把密码输入框的type属性由password改为text,我便看到了明文密码,

没花1秒我就记住了密码,没几分钟就要下课,我也没登录,假装查了下资料,下课就回去了

等我回到家,第一时间登陆了网站后台,发现编辑器不可用,不能上传,后来用虚拟机的03系统的IE6的浏览器,果然好使,可以上传,但是依然无法通过截断获得shell,文件命名很死。

前面我们有爆出config.asp,于是乎在网站信息插了个一句话,,

最后,激动人心的时候到了,时隔半年,我们终于拿下。

补图

如此完结。

结语:功夫不负有心人,渗透的精髓在于不断尝试!

本