一次简单但又完整的先拿shell后提权的经历

前一段时间看到了易趣购物网站爆出了注入漏洞,注入的关键字是关键字:

inurl:Price.asp?anid=,结合系统本身的后台数据库备份生成目录可以自定义漏洞,轻松可以通过备份xxx.asp的目录,然后上传后缀为jpg的一句话木马,菜刀连之即可得到shell。

但是如果是这样我也不会再写此文,在这些购物网站中,数据最重要的当属减肥丰胸等等网站数据,而且这些网站在优化seo时,肯定设置的关键字也是减肥丰胸之类,那么中文标题之中必有此关键字,那我的想法就产生了,我的新的注入关键字产生了nurl:Price.asp?anid= intitle:减肥。

啊d扫描注入点,找到一个注入点http://www.xxx.com/Price.asp?anid=xxx,拿去跑表段字段即可,不过也得注意表段是特有的Cnhww。我一般在渗透的时候,也会用jsky和御剑检测站点,在我查看御剑的结果时发现了一个让我欣喜的结果http://www.xxx.com/shell.asp,明白的一看便知是先人后门,打开发现是一个小马,

(原有小马一被我清除,此图是后来补的),复制大马代码保存,即得到shell。

扫描端口发现,网站开启了

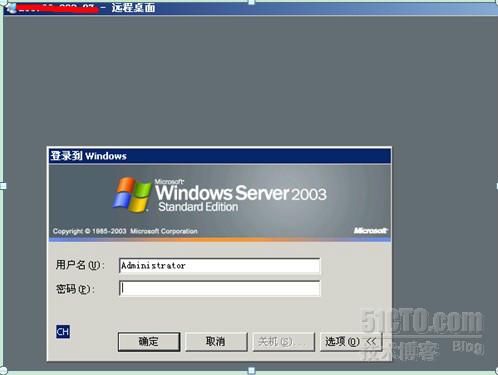

连接3389端口发现可以连接,

尝试简单的命令猜解失败后,决定重新利用shell。

查看服务器所支持的组件:

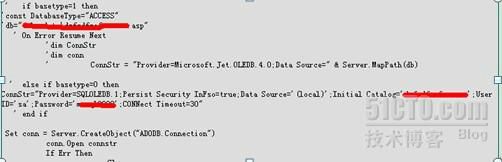

发现可以支持fso和wscript.shell,欣喜往外,ipconfig,net user都支持,查看了当前的账户,有一个默认的administrator管理账户。但是net user admin admin /add,没任何反应,net user发现并没有添加账户成功,这里很纳闷,决定换思路。把网站翻了个遍,发现了一个数据库的链接文件。

通过代码可知,这里数据库使用了acess和mssql两个,mssql数据库连接账号和密码都已知晓,何不利用数据库连接器试一试,然后兴奋的分别用了MSSQL连接器、SQLTools、SQL查询分析器分离版本,但皆以失败而告终,都拒绝连接不上,看来是防火墙对1433端口做了从外到内的限制,悲哀。。。

就在这个时候,忽然想起来,啊d等软件在mssql数据库sa权限下,皆有列目录和执行dos的权限,何不试试,然后用啊d执行命令net user admin admin /add & net localgroup administrators admin /add,但是好久都没回显,很卡的样子,就又换了hdsi,一举成功。

注意这里建立admin是为了方便检测新否已经建立账户,要做一个好的后门,是要做克隆账户的。

心情愉悦的3389连之,为了防止管理员net user查到新建的账户,我建立了隐藏账户,即是admin$,这种账户在cmd中时发现不了的,但是查询用户组还是一览无遗。我当时没在意觉得没什么,然后速度在日志查看器中删除了所有日志,(这个我也不想,不过好似没法删除单一的登陆记录,请大牛指点指点),正在这时,忽然事件查看器中多了一条登录审核信息,我一看管理员来了,吓得我急忙注销电脑,灰溜溜的跑了。。。。

大约过了1个小时吧,我又重新登录,账号还在,管理员确实很马虎额,不过自己可不能再大意了,遂决定建立克隆账户。

然后就用shell上传aio.exe文件,竟然失败,然后用菜刀上传也是失败,真是无语。看来是权限不够,忽然想到3389现在不是支持复制粘贴吗?忽然觉得思路就是被逼出来的,

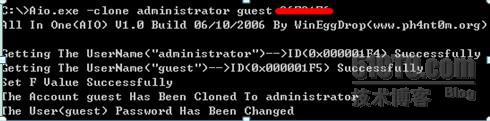

再然后在连接3389时,在选项中选择本地资源,然后再勾选磁盘驱动器,确定即可建立本机和远程服务器的磁盘映射。上传上了aio.exe, ,然后在cmd命令,将光标调制到aio.exe目录下,输入Aio.exe -Clone Administrator Guest test即是用guest克隆Administrator.密码是test,

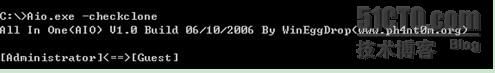

检测克隆帐户是否成功: Aio.exe -CheckClone

net user和查看用户组都看不到克隆账户,注销重新登录服务器,用guset登录,顺利进入系统,进去即发现360提示我的aio.exe是病毒…好在当时上传时候没禁用,这里算是侥幸了,免杀才是王道。透过这里我们发现,克隆的账户不光隐藏的很深,而且你会发现用户组中自己正在使用的guest账户依然是禁止状态(有红叉显示),最重要的是进入系统的界面、权限和adminitrator完全一样,只是密码不一样罢了。这种克隆账户的方法目前是最好的方法,但是也不是说无懈可击,可以通过注册表的查阅账户的sid来辨别。

转入正题,速度找到了mssql的目录,找到了数据库,压缩成rar格式,复制打算粘贴到本地,但是电脑卡住了,尝试了好几次皆是如此,网速和pc都不行额,一想可以通过网站下载,遂将数据库文件放到网站某目录中,但是怪异的事情发生了,在url中显示不存在,用菜刀连接网站,也不显示存在此文件,通过shell发现了此文件,但是点击不让下载,说是缺少对象,晕死。

难道在这最重要的时刻要坑爹?脑子不停的旋转,忽的想起可以利用磁盘映射,立即打开我的电脑,在下面打开映射的我的本地硬盘,在两个窗口之间,通过拖曳的方法,终于文件传送启动了,5分钟后,数据库落到了我的硬盘之上。

至此所有的渗透结束了,整个过程其实很简单,但是好多细节要是不注意,就很可能拿不服务器的,真是应了前人说的那句,细心决定渗透成败,而且渗透中的运气也是至关重要。

本文出自 “greetwin” 博客,请务必保留此出处http://greetwin.blog.51cto.com/6238812/1069803