近年来,中国互联网出海已成燎原之势,游戏出海,网络先行。但是,DDoS ***却始终是环绕在出海游戏企业头顶的噩梦。

近期,UCloud安全中心就接到一例关于DDoS勒索***的求助,最终经过完备的云上安全防护,成功逼退***。

不交“赎金”就打爆!

2019年12月下旬,某游戏公司突然遭到70G流量的DDoS***,并基于前期购买的UCloud高防服务抵抗住了这一波***。游戏公司负责人G先生本以为这就是一次小打小闹,***方应该已经知难而退。

没有料到的是,这仅仅是一次***的前奏曲。

当天晚上,G先生便收到了来自***组织的勒索消息。***方声称来自A记,A记是一个臭名昭著的国际***组织,从2018年起便陆续被各大安全厂商曝光DDoS勒索的行径。

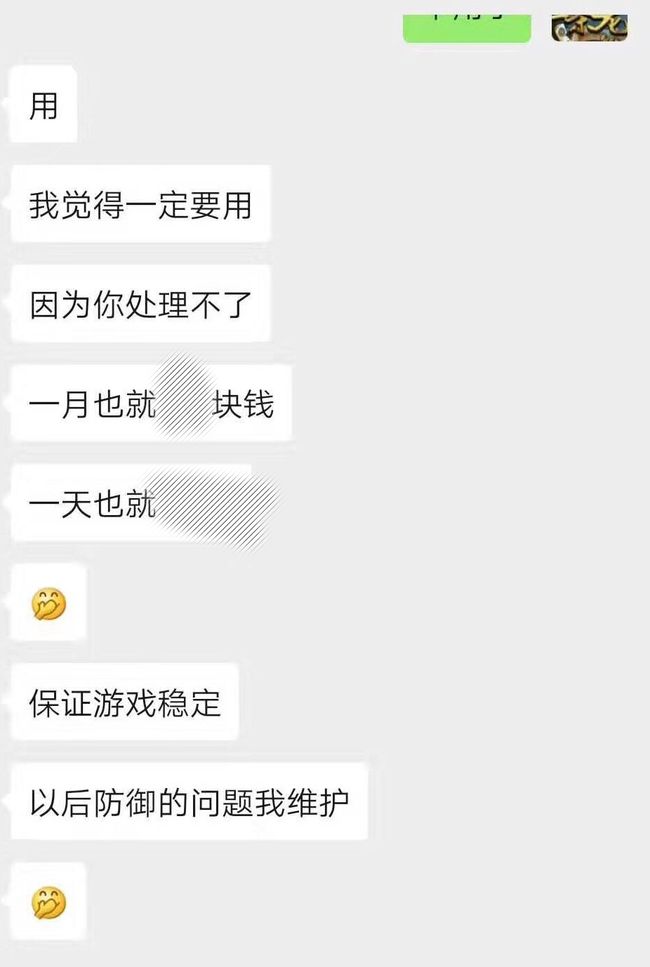

图:***勒索的沟通截图

在G先生与***的沟通过程中,***声称第一次的70G DDoS***只是一个引子,如若G先生不妥协,将持续发动更大规模的***。

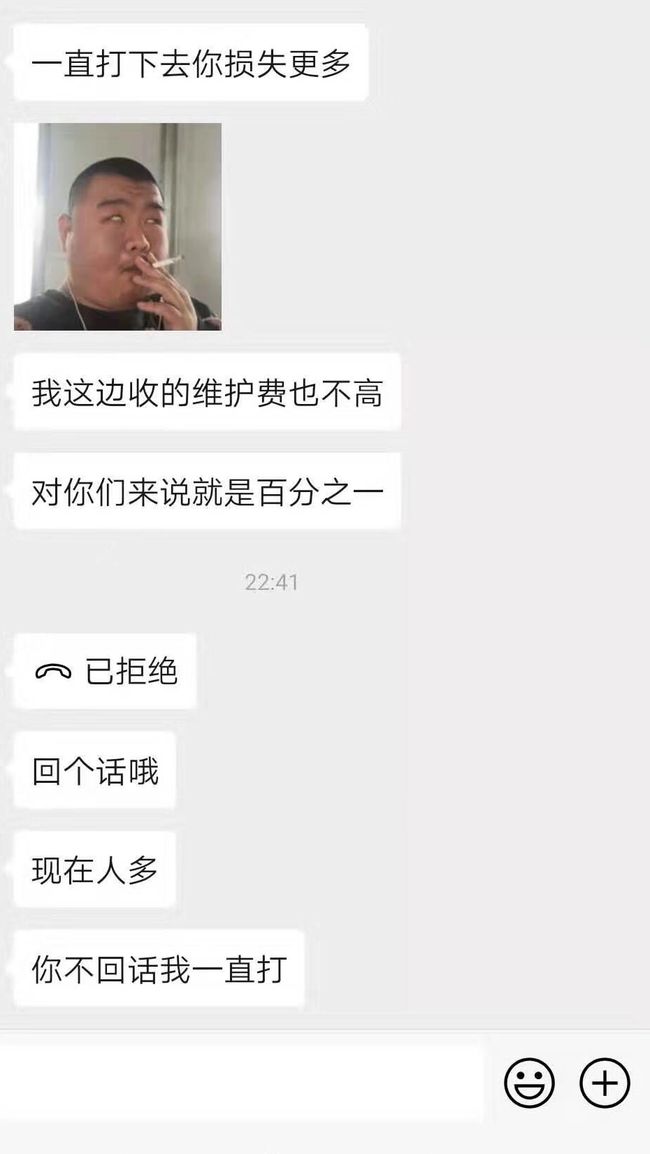

这也是A记***组织一贯的***套路,通常先进行小规模***试探,并威胁企业支付“赎金”,如果被拒便会发起更为猛烈的大流量***,以此胁迫企业就范。可以看出来,***应该已有多次勒索成功经历,似乎笃定了这次G先生也会妥协,言辞之间非常狂妄嚣张。

图:***态度非常狂妄

妥协 or 拒绝?

可能有很多人不太理解,为什么***组织会有勒索成功的经历,以下稍作说明。

DDoS***与其他******的区别在于,DDoS没有太多花样,不像钓鱼链接、后门等需要伪装潜伏的***手段,DDoS***非常简单粗暴,就是以***量取胜。

这也便导致了2个问题:

1、防御成本远远高于***成本;

2、大流量***下出海游戏企业难以抵御。

什么意思呢?对于游戏企业来讲,网络稳定性至关重要,访问中断几小时或者几天,便足够毁掉一个企业。正因如此,不少***瞄准了受害者的心理,出海游戏企业便成为了DDoS受害的重灾区。此外,当发生上百G甚至更高的大流量***时,通常需要多集群防护与足够的带宽资源,这也对提供抗DDoS服务的安全企业提出了较高的要求。

由于缺钱缺资源、***紧迫性又非常高,不少企业出于“花钱买平安”的心态,便会屈服于***的勒索之下。

此时,摆在G先生面前也是同样一个问题:妥协 or 拒绝?

毫无疑问,G先生果断拒绝。

成功化解300G大流量***

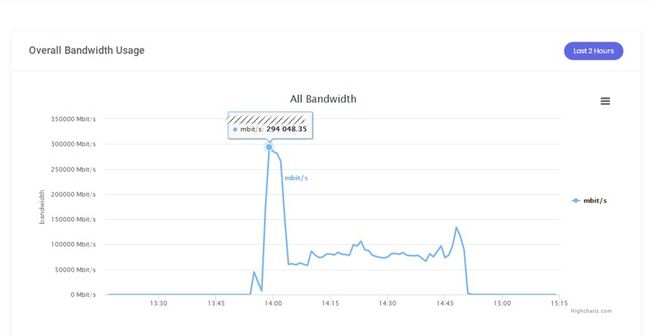

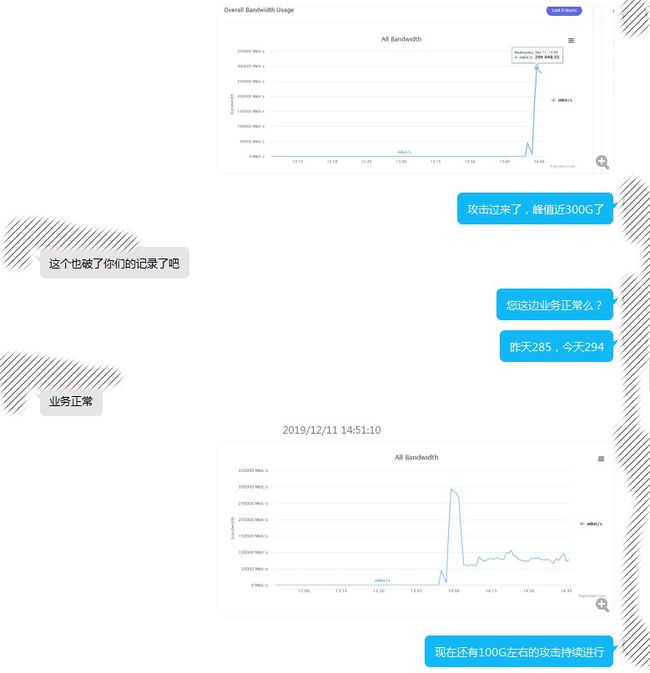

***与G先生谈崩以后,恼羞成怒,摈弃之前小规模的试探,在当天下午2点钟左右便开始发动猛烈的攻势。如下图,***流量瞬时达到了近300G的峰值!

图:***流量监控图

可能有读者无法直观体会300G大流量***的威力,来看近期发生的一个案例:2月28日,加密货币交易所 OKEx 先是遭到300G流量***,致使网络宕机1分钟左右,之后又遭到400G流量***,直接导致 OKEx 暂停相关交易40分钟。

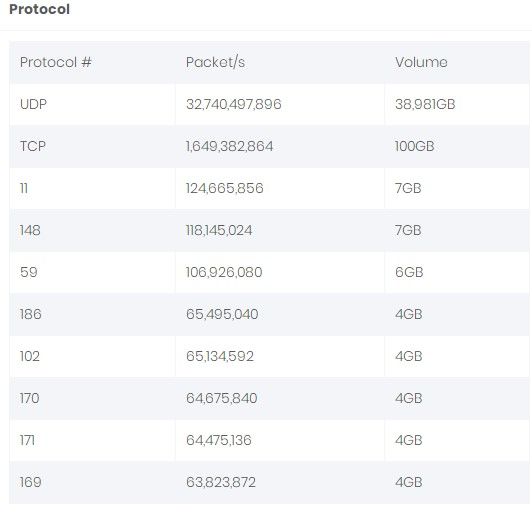

在本次针对游戏企业的***过程中,除了超大流量外,***还发动了多种***手段,先是DNS反射与LDAP反射齐飞,接着又陆续发动TCP SYN Flood、ACK Flood以及各种IP层报文的混合***……总***时长持续73分钟,累计***流量39PB。

图:各类***手段数据统计

可以看到,***几乎拿出了所有看家本领。但是,在UCloud的协助布防下,这次***对用户网络丝毫无影响,在此期间,游戏业务正常稳定运行。

图:与用户确认业务是否受影响

在游戏公司遭受第一波小规模DDoS***时,UCloud安全中心便已介入了解该事件。在了解到勒索情况后,由于无法预估***具体的***数字,UCloud和用户沟通后建议采用弹性防护措施布防,并先后采取高防IP分配、特殊转发规则配置、精细化防护策略添加等手段,实现隐藏用户源站IP的效果。

当***开始***时,所有的***量及***手段全部被转移至UCloud云端高防IP站点,该高防站点设置***上限为1T,可轻松实现300G的***量抵御。最终,成功逼退A记***组织。

******手段分析

此次事件并不是个例,在UCloud安全中心的监测历史中,DDoS***的发生频率非常高,我们也帮助用户做了不少防御。

我们注意到,***的***手段在不断进化,除了常规的的Syn Flood***、CC***等,近几年更为流行的是反射放大型***,也是本次***过程中***使用较多的一类手段:***者只需要付出少量的代价,即可对需要***的目标产生巨大的流量,对网络带宽资源、连接资源和计算机资源造成巨大的压力。

常规DDoS***的缺点是耗时长且隐蔽度不够,***很可能出现伤敌一千、自损八百的情况,而反射放大型***则充分实现了四两拨千斤的效果。

图:反射放大***示意

以DNS反射放大型***原理为例,网络上有大量的开放DNS解析服务器,它们会响应来自任何地址的解析请求。通常发出很小的解析请求长度后,便会收到大量的结果,尤其是查询某一域名所有类型的DNS记录时,返回的数据量就更大了。***者利用被控制的机器发起伪造的解析请求,然后将放大数倍的解析结果返回给被***目标,以此达成反射放大***的目的。

公有云抗DDoS指南

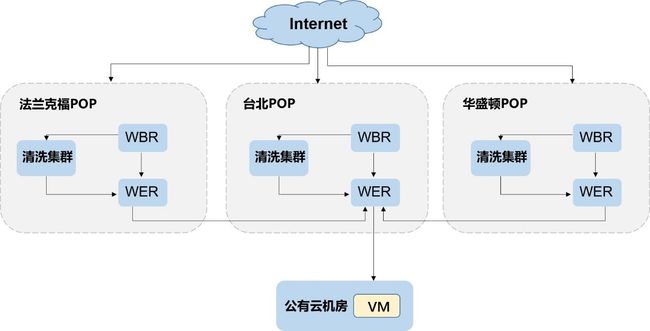

针对公有云 DDoS 防护问题,除了常规的高防服务以外,我们还自研了 Anycast 全球清洗技术,充分利用 UCloud 覆盖全球多地域节点的 BGP 宣告能力及节点间的专线资源,帮助海外公有云用户实现 DDoS 的无忧防护。

Anycast 清洗技术主要针对部分海外业务场景中网络复杂、基础设施保障不稳定的情况,如下图,基于强大的检测集群、清洗集群及上联带宽资源,AnycastClean 可从横向扩充清洗节点的角度完成大流量 DDoS 清洗。

图:***流量被引至法兰克福/华盛顿/台北节点分散清洗

同时 Anycast 清洗能力不设上限,集合海外多个地域节点的清洗能力,可帮助用户全力进行抗***保障。换句话讲,AnycastClean 能够将海量集中的***源分散至多处 UCloud 海外节点,将原本巨大的***流一一化解,从而达到以柔克刚的效果

结语

在面临***DDoS***和恶意勒索时,相信没有一个公司愿意屈服。事实上这是一场决心和能力的博弈,如果有坚强的决心,加上完善的技术手段、足够的资源和运营经验来应对,来自外部的***是可以化解的。UCloud作为业界领先的云服务商,也一直在完善我们的能力,为客户的业务提供全方位的防护。