arp

位于网络层

作用:基于目标ip地址来找到目标mac的一种方案

arp绑定

优点:1.避免广播

2.实现安全的一种机制

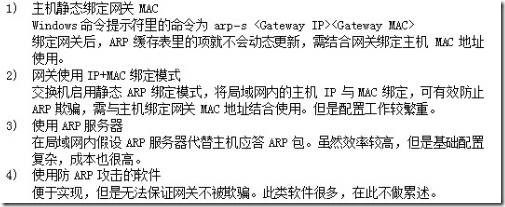

ARP欺骗的防御措施

静态绑定

原理:arp不安全的根本原因是采用了没有检验机制的动态学习,那么干脆不要它,直接使用静态设置的方式就行。

对arp欺骗的检测与控制

1.抓包分析

使用抓包工具在局域网内抓取arp的应答包,并对应答的部分进行分析,若mac地址不是米的真实mac地址,就说明有arp欺骗存在,这个mac地址很可能就是进行arp欺骗的主机的mac地址。

2.三次层交换机上查询arp缓存表

登陆局域网上连上三层交换机并查看arp缓存表,如果表中存在一个mac地址对应多个ip地址的状况,表明存在arp欺骗***,这个mac地址就是***者的mac地址。这个方法的优点是可以远程操作,并且可以用相应脚本自动分析,缺点是需要管理权限卖不适合普通用户。

控制方法

端口隔离

通过端口隔离,用户可以将需要进行控制的端口加入到一个隔离组中,实现隔离组中的端口之间二层、三层数据的隔离,既增强了网络的安全性,也为用户提供了灵活的组网方案。

vlan安全

端口隔离是为了实现报文之间的二层隔离,可以将不同的端口加入不同的VLAN,但会浪费有限的VLAN资源。采用端口隔离特性,可以实现同一VLAN内端口之间的隔离。用户只需要将端口加入到隔离组中,就可以实现隔离组内端口之间二层数据的隔离。端口隔离功能为用户提供了更安全、更灵活的组网方案。

目前有些设备只支持一个隔离组(以下简称单隔离组),由系统自动创建隔离组1,用户不可删除该隔离组或创建其它的隔离组。有些设备支持多个隔离组(以下简称多隔离组),用户可以手工配置。不同设备支持的隔离组数不同,请以设备实际情况为准。

隔离组内可以加入的端口数量没有限制。

端口隔离特性与端口所属的VLAN无关。对于属于不同VLAN的端口,只有同一个隔离组的普通端口到上行端口的二层报文可以单向通过,其它情况的端口二层数据是相互隔离的。对于属于同一VLAN的端口,隔离组内、外端口的二层数据互通的情况,又可以分为以下两种:

1.支持上行端口的设备。

2.不支持上行端口的设备,隔离组内的端口和隔离组外端口二层流量双向互通

dot1x认证

dot1x,即ieee 802.1x,基于端口的访问控制协议(port based network accesscontrol protocol),它对认证方式和认证体系结构进行了优化,解决了传统pppoe和web/portal 认证方式带来的问题,更适合在宽带以太网中使用。

ieee 802.1x 协议的体系结构包括三个重要的部分:客户端(supplicant system)、认证系统(authenticator system)和认证服务器(authentication server system)。

1. 客户端系统一般为一个用户终端系统,该终端系统通常要安装一个客户端软件,用户通过启动这个客户端软件发起ieee802.1x 协议的认证过程。为支持基于端口的接入控制,客户端系统需支持扩展认证协议(eapol:extensible authentication protocol over lan)。

2. 认证系统通常为支持ieee802.1x 协议的网络设备,如交换机。该设备对应于不同用户的端口(可以是物理端口,也可以是用户设备的mac 地址、vlan、ip 等)有两个逻辑端口:受控(controlled port)端口和不受控端口(uncontrolled port)

(1) 不受控端口始终处于双向连通状态,主要用来传递eapol 协议帧,可保证客户端始终可以发出或接受认证。

(2) 受控端口只有在认证通过的状态下才打开,用于传递网络资源和服务。受控端口可配置为双向受控、仅输入受控两种方式,以适应不同的应用环境。如果用户未通过认证,则受控端口处于未认证状态,则用户无法访问认证系统提供的服务。

ieee 802.1x 协议中的“可控端口”与“非可控端口”是逻辑上的理解,设备内部并不存在这样的物理开关。对于每个用户而言,ieee 802.1x 协议均为其建立一条逻辑的认证通道,该逻辑通道其他用户无法使用,不存在端口打开后被其他用户利用的问题。

3. 认证服务器通常为radius 服务器,该服务器可以存储有关用户的信息,比如用户所属的vlan、car 参数、优先级、用户的访问控制列表等等。当用户通过认证后,认证服务器会把用户的相关信息传递给认证系统,由认证系统构建动态的访问控制列表,用户的后续流量就将接受上述参数的监管。认证服务器和radius 服务器之间通过radius 协议进行通信。

802.1X 基于端口的访问控制

为了阻止非法用户对局域网的接入,保障网络的安全性,基于端口的访问控制协议802.1X无论在有线LAN或WLAN中都得到了广泛应用。例如华硕最新的GigaX2024/2048等新一代交换机产品不仅仅支持802.1X 的Local、RADIUS 验证方式,而且支持802.1X 的Dynamic VLAN 的接入,即在VLAN和802.1X 的基础上,持有某用户账号的用户无论在网络内的何处接入,都会超越原有802.1Q 下基于端口VLAN 的限制,始终接入与此账号指定的VLAN组内,这一功能不仅为网络内的移动用户对资源的应用提供了灵活便利,同时又保障了网络资源应用的安全性;另外,GigaX2024/2048 交换机还支持802.1X的Guest VLAN功能,即在802.1X的应用中,如果端口指定了Guest VLAN项,此端口下的接入用户如果认证失败或根本无用户账号的话,会成为Guest VLAN 组的成员,可以享用此组内的相应网络资源,这一种功能同样可为网络应用的某一些群体开放最低限度的资源,并为整个网络提供了一个最外围的接入安全。

ipsec

IPsec有两种模式 —— 传输模式和隧道模式。传输模式只对IP分组应用IPsec协议,对IP报头不进行任何修改,它只能应用于主机对主机的IPsec虚拟专用网×××中。隧道模式中IPsec将原有的IP分组封装成带有新的IP报头的IPsec分组,这样原有的IP分组就被有效地隐藏起来了。

IPsec协议中有两点是我们所关心的:鉴定报头AH(Authentication Header)和封装安全载荷ESP(Encapsulation Security Payload)。

鉴定报头AH可与很多各不相同的安全认证算法一起工作。它要校验源地址和目的地址这些标明发送设备的字段是否在路由过程中被改变过,如果校验没通过,分组就会被抛弃。通过这种方式AH就为数据的完整性和原始性提供了鉴定,对IP报文提供鉴别信息和强大的完整性保护。如果鉴别算法以及密钥采用非对称密码体制如RSA,则还可提供无法否认的数字签名。AH通过对IP报文增加鉴别信息来提供完整性保护,此鉴别信息是通过计算整个IP报文,包括IP报头、其他报头和用户数据中的所有信息而得到的,AH鉴别信息通常总是出现在IP报头之后。

封装安全载荷(ESP)包头提供数据载荷的完整性和IP数据的可靠性。数据载荷的完整性保证了用户数据没有被恶意网客破坏,可靠性保证使用密码技术的安全。对IPv4和IPv6,ESP包头都列在其它IP包头后面。ESP编码只有在不被任何IP包头扰乱的情况下才能正确发送包。ESP协议非常灵活,可以在多种加密算法下工作,可选择算法包括Triple-DES、AES、RC5、IDEA、CAST、BLOWFISH和RC4。

ESP是通过对数据进行加密来提供数据的私密性和完整性保护的,从而避免数据在传输过程中的泄密和非法篡改。根据用户的安全需求,ESP机制可用于只对用户数据加密或对整个IP报文进行加密。

IP层的安全机制需要密钥管理协议。有几种密钥管理系统可用于IPSec的安全机制AH和ESP中,包括人工密钥分配、自动密钥分配。IETF已经开发出Internet标准密钥管理协议(ISAKMP:Internet Security Association and Key Management Protocol),实现Internet网上安全的自动密钥分配。

访问控制列表acl

ACL可以限制网络流量、提高网络性能。例如,ACL可以根据数据包的协议,指定数据包的优先级。

ACL提供对通信流量的控制手段。例如,ACL可以限定或简化路由更新信息的长度,从而限制通过路由器某一网段的通信流量。

ACL是提供网络安全访问的基本手段。ACL允许主机A访问人力资源网络,而拒绝主机B访问。

ACL可以在路由器端口处决定哪种类型的通信流量被转发或被阻塞。例如,用户可以允许E-mail通信流量被路由,拒绝所有的Telnet通信流量。