一.配置IKE协商:在IPSEC中,IKE被用来自动协商SA和密钥

1-配置IKE(用于密钥管理—默认在CISCO-IOS软件中是激活的)

conf t

crypto isakmp enable

2-建立IKE协商策略(在一个设备上可能有许多策略,因为每一个×××连接可能有不同的安全系数:例如,上海分公司可能有高级安全的设置,如使用3DES为负载加密,使用SHA-1确保认证和完整性。而广州分公司可能仅开通MD5认证和完整性检查,而没有负载加密)

conf t

crypto isakmp policy priority

(priority是IKE策略的编号(1-10000取值),编号低越高)

3-配置IKE协商参数

conf t

crypto isakmp policy priority

(这个命令完成后将进入IKE配置模式,可配置IKE协商的各种参数)

hash md5/sha1

(hash命令被用来设置密钥认证所用的算法,有MD5和SHA-1(比MD5更安全))

encryption des/3des (设置加密所使用的算法,3DES比DES算法更不容易破解)

authenticaiton pre-share (此命令会告诉路由器要使用预先共享的密钥)

lifetime senconds (定义SA的生存时间,若超时,SA将被重新协商)

4-设置共享密钥和对端地址

conf t

crypto isakmp key keystring address peer-address

(SA是单向的,此命令是用来设置预先共享的密码和对端的IPADD 。在设置密码时,×××链路2端的密码必须匹配)

二.配置IPSEC相关参数

1-指定Crypto访问列表(ACL必须是互为镜象的。例如路由器A加密了所有流向B的TCP流量,则B也要做对A的)

Conf t

Access-list ---------标准或扩展

Access-list 101 permit ip host 192.168.10.38 host 192.168.10.66

则38发66的报文全部加密

2-配置IPSEC传输模式(定义用于×××隧道的认证类型,完整性,负载加密)

Conf t

Crypto ipsec transform-set benetset ah-md5-hmac esp-des esp-md5-hma

传输设置的名称 AH验证参数 ESP加密参数 ESP验证参数

AH验证参数:ah-md5-hmac, ah-sha-hmac

ESP加密参数:esp-des,esp-3des,esp-null

ESP验证参数:esp-md5-hma,esp-sha-hmac

三.配置端口的应用(现在已经有了所有构造×××隧道需要的信息,下面需要将她们整和在一起应用到一个接口上,完成此功能用crypto map命令)

1-设置crypto map

A-创建crypto map

Conf t

crypto map map-name seq-num ipsec-isakmp

seq-num:此map的优先级别:越小越高(1-65535)

ipsec-isakmp:IPSEC连接将采用IKE自动协商

B-配置crypto map

Conf t

crypto map map-name seq-num ipsec-isakmp

match add access-list-num

set peer ip add(set peer指定了map所 ***链路对端的IP ADD,此IP ADD应该同前面在IKE中配置的对端IP ADD相同)

set transform-set name(name就是前面crypto ipsec transform-set配置的名称)

2-应用crypto map到端口(到这里,与×××相关的参数都已经配置完毕。下面只需要将配置好的crypto应用到对应的接口上,×××就可生效了)

Conf t

Int ---

Crypto map map-name

四.IPSEC配置的检查

Show crypto isakmp policy 可查看配置的IKE策略,编号多少,加密算法,认证算法

Show crypto ipsec transform-set

Show crypto ipsec sa 显示当前安全联盟使用的设置

Show crypto map 显示所有配置在路由上的crypto map

----------------------------------------------------------------

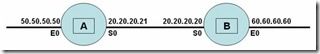

×××实验

A:

Conf t

Int e0

Ip add 50.50.50.50 255.b255.255.0

No shut

Int s0

Ip add 20.20.20.21 255.255.255.0

No shut

Clockrate 64000

Exit

Ip route 0.0.0.0 0.0.0.0 20.20.20.20

B:

Conf t

Int e0

Ip add 60.60.60.60 255.255.255.0

No shut

Int s0

Ip add 20.20.20.20 255.255.255.0

No shut

Clockrate 64000

Exit

Ip route 0.0.0.0 0.0.0.0 20.20.20.21

-------------------------可以全网ping通

1-配置IKE协商:Show crypto isakmp policy

A:

Conf t

Crypto isakmp policy 1

Hash md5

Authentication pre-share

Crypto isakmp key benet-password address 20.20.20.20

B:

Conf t

Crypto isakmp policy 1

Hash md5

Authentication pre-share

Crypto isakmp key benet-password address 20.20.20.21

2-配置IPSEC相关参数:show run

A:

Conf t

Crypto ipsec transform-set benetset ah-md5-hmac esp-des

Access-list 101 permit ip 50.50.50.0 0.0.0.255 60.60.60.0 0.0.0.255

B:

Conf t

Crypto ipsec transform-set benetset ah-md5-hmac esp-des

Access-list 101 permit ip 60.60.60.0 0.0.0.255 50.50.50.0 0.0.0.255

3-配置端口的应用:Show crypto map

A:

conf t

crypto map benetmap 1 ipsec-isakmp(进入配置开始配下面3个参数)

set peer 20.20.20.20

set transform-set benetset

match address 101

int s0

crypto map benetmap

B:

conf t

crypto map benetmap 1 ipsec-isakmp(进入配置开始配下面3个参数)

set peer 20.20.20.21

set transform-set benetset

match address 101

int s0

crypto map benetmap

-------------------使得2边的PC可以互相PING 通