假如我们来到了外网,想要完成跨林边界的证书注册,想向移动工作人员和企业合作伙伴颁发证书,怎么办?天空一声巨响,Web闪亮登场!有了通用的HTTPS协议,我们就能在域和林外的世界做很多事情,通过构建这些Web服务,架起用户和证书颁发机构的桥梁,就可以代为获得证书策略信息以及完成证书的注册。

下面我们来看看实验的资源清单

1. 服务器(1.4GHz主频以上,64位,1.5G内存,60G硬盘)两台,可以是虚拟机

2. Windows Server 2012的安装镜像文件 拷贝以下链接到迅雷或其他下载工具

ed2k://|file|cn_windows_server_2012_x64_dvd_915588.iso|3826081792|6A56281311F9FE6973F66CF36E2F50BE|/

3. 交换机一台

步骤一、完成配置Windows Server 2012 AD DS

Step 1

本实验是建立在域环境下进行的,所以在进行本实验之前,请先完成Lab 1 轻松配置Windows Server 2012 AD DS。

步骤二、完成配置Windows Server 2012 AD CS(颁发机构)

Step 2

请至少完成至Lab 2 循序渐进配置Windows Server 2012 AD CS(颁发机构&联机响应篇)的Step 24。配置联机响应程序对本实验并无影响,有兴趣的同学也可以完成整个Lab 2,再来做Lab 3。

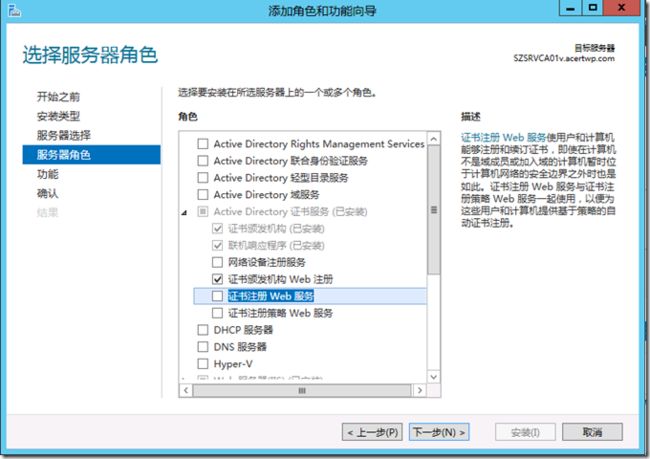

步骤三、安装证书颁发机构 Web 注册

Step 3

打开服务器管理器,点击“添加角色与功能”。

Step 4

选择“基于角色或基于功能的安装”,点击“下一步”。

Step 5

确认是证书服务器(SZSRVCA01v)被选中,点击“下一步”。

Step 6

勾选“证书颁发机构Web注册”,点击两次“下一步”。

Step 7

确认将安装以下服务,点击“安装”。

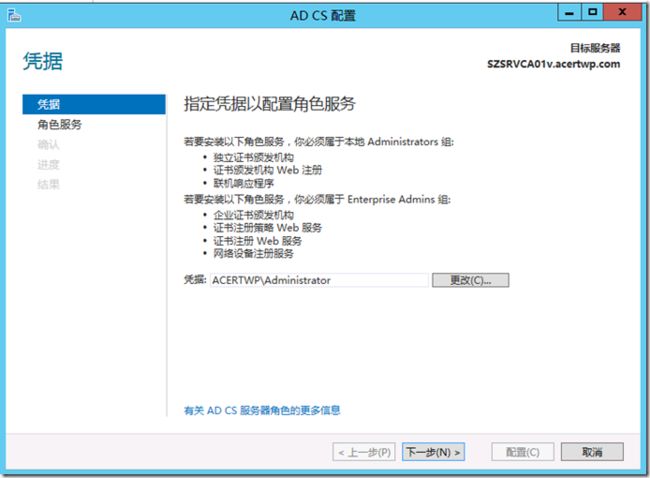

Step 8

等待安装完成后,关闭向导,在任务提醒处进入接下来的配置。指定配置凭据,本地管理员是最低要求。

Step 9

勾选“证书颁发机构Web注册”,点击“下一步”。

Step 10

不需要填入任何参数就自动配置完成了。

步骤四、为证书服务器配置HTTPS绑定

Step 11

打开IIS,展开到SZSRVCA01V,然后双击“服务器证书”。

Step 12

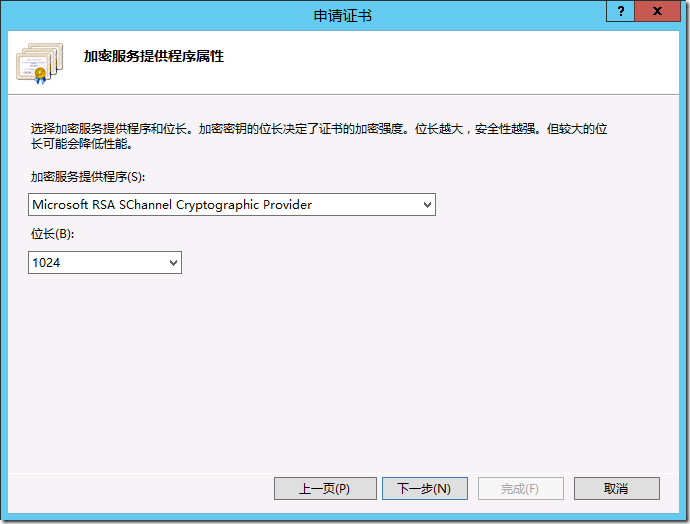

在右边导航栏点击创建证书申请。通用名称填写FQDN。其他按照实际填写。

Step 13

缺省即可,下一步。

Step 14

之前我们填写的内容会生成一个证书申请请求文件,我们可以为它指定一个路径,我习惯放桌面。

Step 15

可以打开看看,是一串字符,待会我们会用到。

Step 16

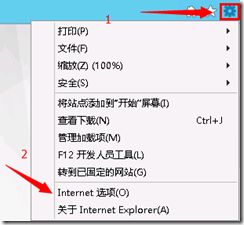

打开IE,点击![]() ,打开“Internet 选项”。

,打开“Internet 选项”。

Step 17

点击“安全”选项卡,确认“本地Intranet”被选中状态,将安全级别降至最低。做完这些后,点击“站点”。

Step 18

点击“高级”,将“http://szsrvca01v.acertwp.com”加入到此区域。“http://szsrvca01v.acertwp.com”是证书服务器的域名。

Step 19

回到IE,连接网址http://szsrvca01v.acertwp.com\certsrv。点击“申请证书”。

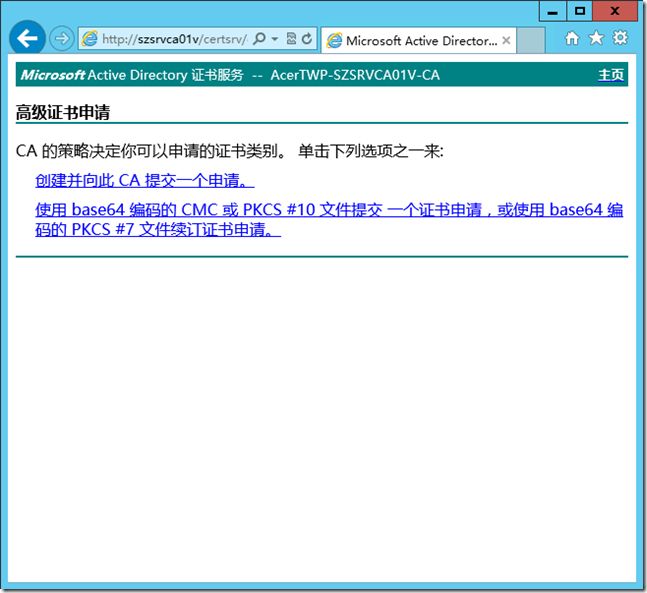

Step 20

点击“提交一个高级证书”。

Step 21

点击“使用 base64 编码的 CMC 或 PKCS #10 文件提交 一个证书申请,或使用 base64 编码的 PKCS #7 文件续订证书申请。”

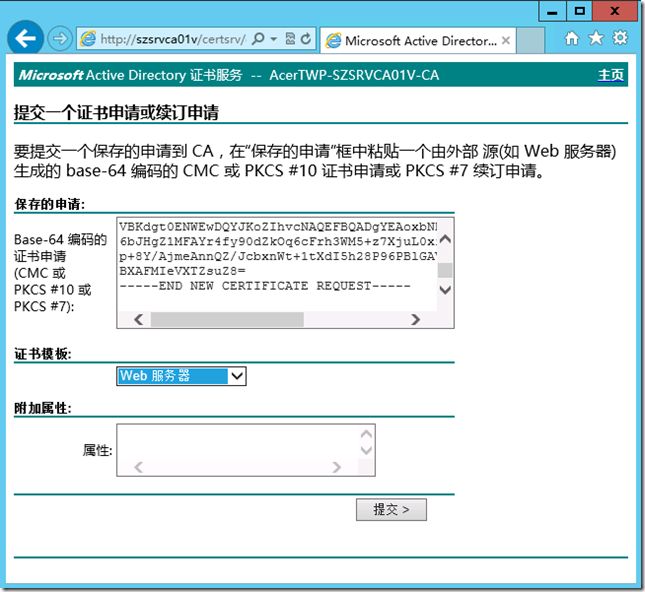

Step 22

这时候,刚才那个证书申请文件就派上用场了,将内容贴至文本框,将证书模板改为“Web服务器”。点击“提交”。

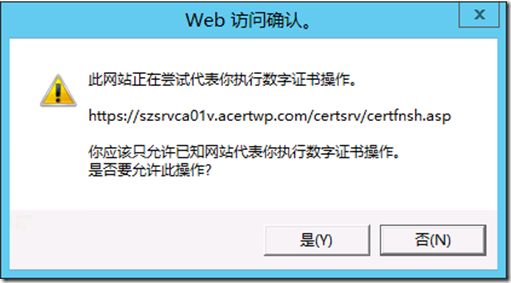

Step 23

因为当前是以域管理员登录的,所以证书直接就发下来了。点击“是”。

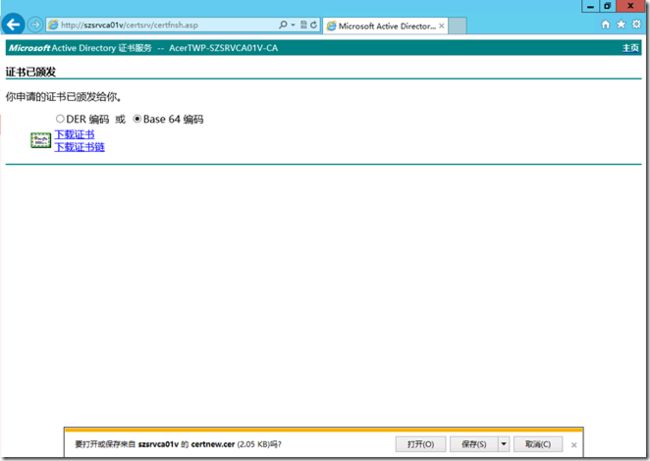

Step 24

勾选“Base 64 编码”,点击“下载证书”,可以选择保存位置,我选择保存到C:\Cert\certnew.cer。

Step 25

回到IIS,在“创建证书申请”的下方点击“完成证书申请”。点击![]() 找到刚保存下来的证书文件,给它取一个名字,点击“确定”。这样证书就被导入服务器了。

找到刚保存下来的证书文件,给它取一个名字,点击“确定”。这样证书就被导入服务器了。

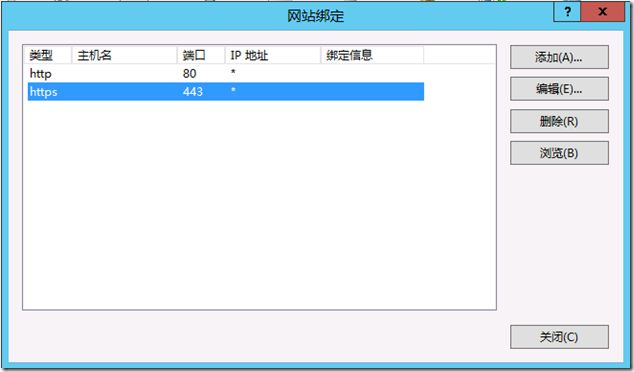

Step 26

还没完,有了证书,我们还需要绑定才能用。展开到Default Web Site。点击右侧导航栏的![]() 按钮。

按钮。

Step 27

点击https,点击“编辑”。

Step 28

在SSL证书下拉菜单中,选中我们刚才申请的证书,点击确定。这样证书就绑定好了,我们可以通过https来访问证书服务器了。可以看到地址栏上多了一把锁,表明客户端和服务器之间的通信已经经过了SSL加密。

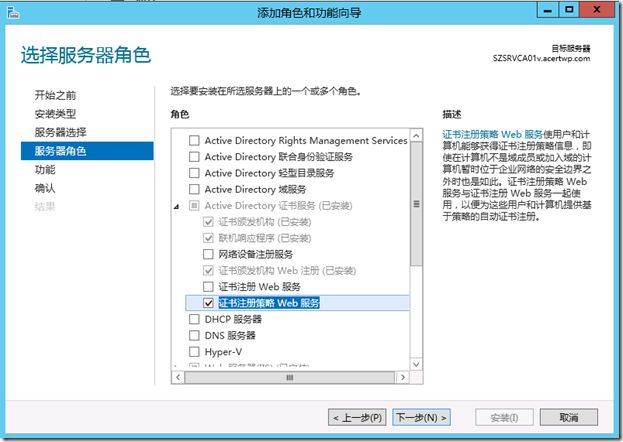

步骤五、安装证书注册策略 Web 服务(CEP)

Step 29

添加角色与功能,前三页跟之前一致,勾选“证书注册策略Web服务”。点击两次“下一步”。

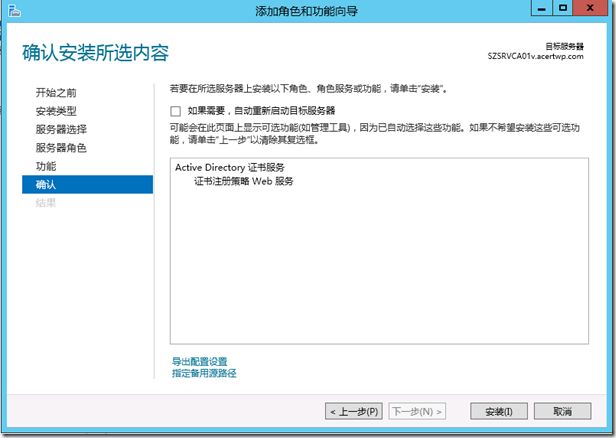

Step 30

点击“安装”。

Step 31

点击“配置目标服务器上的Active Directory证书服务”。

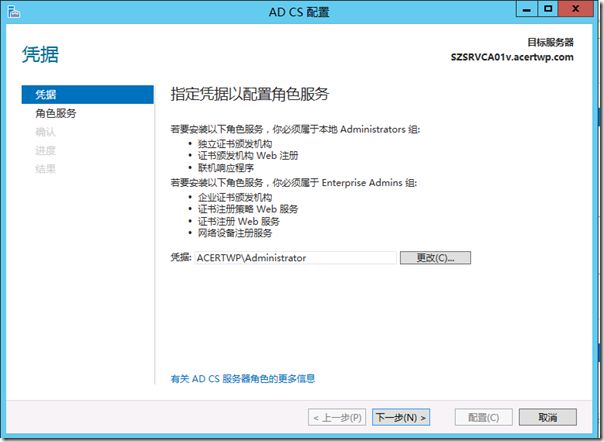

Step 32

指定一个隶属于Enterprise Admins组的用户来进行配置。

Step 33

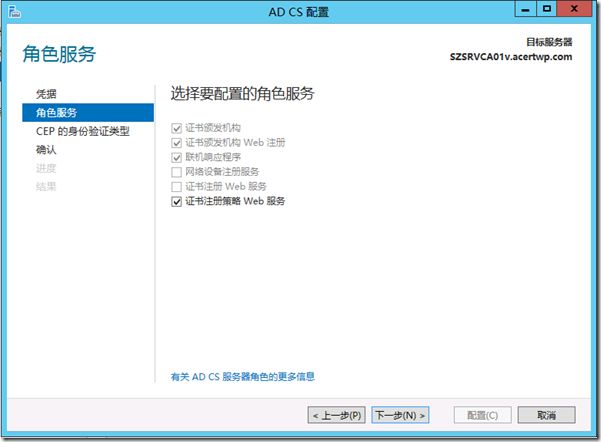

勾选“证书注册策略Web服务”。

Step 34

如果希望基于启用基于密钥的续订,请勾选“用户名和密码”,那又是另外一个故事了,有兴趣的可以尝试一下。这里我不需要启用基于密钥的续订,所以勾选“Windows集成身份验证”就好。

Step 35

点![]() 就开始自动配置了。

就开始自动配置了。

Step 36

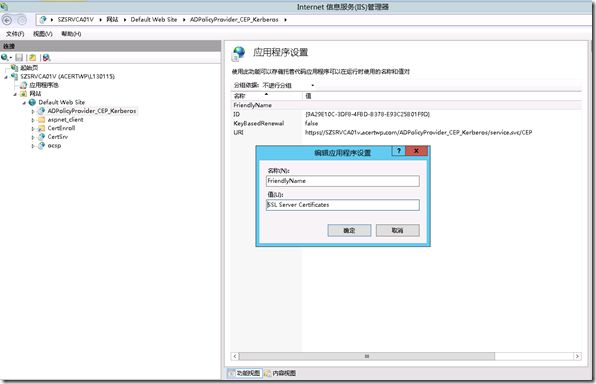

配置成功。关闭向导,打开IIS。双击“应用程序设置”。双击FriendlyName,输入SSL Server Certificates。(貌似随便输个自己能记住的名字都可以。。。)

Step 37

双击URI,这是我们访问策略的网址,拷贝出来放在记事本里,待用。

步骤六、安装证书注册Web服务(CES)

Step 38

安装角色与功能都跟之前一样,勾选“证书注册Web服务”。两次“下一步”,然后点“安装”。

Step 39

完成后,点击“配置目标服务器上的Active Directory证书服务”。

Step 40

指定一个Enterprise Admins组的账户来进行配置。

Step 41

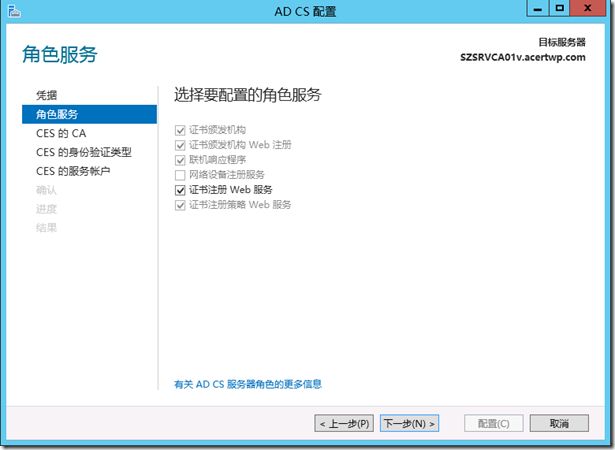

勾选“证书注册Web服务”。

Step 42

指定CA,清除“为仅续订模式配置证书注册Web服务”,点击“下一步”。

Step 43

勾选“Windows 集成身份验证”。

Step 44

需要服务账户了,肿么办呢,去DC上建立一个用户(svccaces),然后回到证书服务器,在提升的权限模式下打开Powershell,执行以下命令:

Net localgroup IIS_IUSRS acertwp\svccaces /Add

这条命令的意思就是将acertwp\svccaces这个用户加入到szsrvca01v的IIS_IUSRS组内。也可以通过“本地用户与组”控制台进行这个操作。

Step 45

确认配置无误,就可以点击“配置”了。

Step 46

配置成功。

Step 47

打开证书颁发机构控制台。打开当前CA的属性。

Step 48

切换到“安全”选项卡。点击刚才创建的服务账户“svcvaces”,仅授予其读取的权限,如图。

Step 49

打开DC上的组策略管理,展开至公钥策略,如图。

Step 50

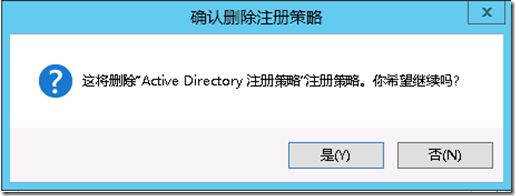

双击“证书服务客户端 - 证书注册策略”,如果未配置,先启用,可以看到缺省有一条Active Directory注册策略,删除它。

Step 51

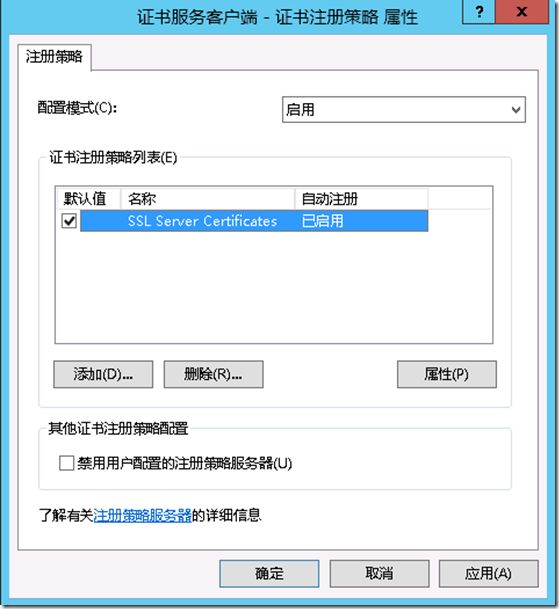

点击“添加”,输入注册策略服务器URI,Step 37中记录的URI终于用上了,拷过来,身份验证类型选“Windows 集成”,然后点击“验证服务器”,如果成功了,就会如下图所示,显示已成功验证。

Step 52

把SSL Server Certificates前面的方框勾上。点击确定,完工。

配置证书是件很麻烦的事情,需要精力和专注。关键是要保持良好的文档记录和操作规范以节省人力开销。如果想做的更加复杂,挑战一下自己,可以参考微软的资料Test Lab Guide: Demonstrating Certificate Key-Based Renewal(测试实验室指南:基于证书密钥的续订)。