SQL map自动注入,利用工具注入

自动注入介绍

sql注入分为手动注入和自动注入,上一篇文章有讲过sql注入的一些门门道道,今天就来谈谈sqlmap自动注入。首先介绍的是一款开源工具sqlmap,sqlmap是国外一个著名的,安全稳定的测试工具,用来进行自动化检测,利用slq注入漏洞来获取数据库服务器的权限,它具有功能强大的检测引擎,针对各种不同类型数据库的安全稳定性测试功能的选项,包括获取数据库中存储的数据,访问操作系统文件甚至可以通过外带数据连接的方式执行操作系统命令。

sqlmap支持mysql,oracle,postgraesql,microsoft sql sever,microsoft access,IBM DB2,sqlite,firebird,sybase和SAP MaxDB等数据库各种安全漏洞检测。

SQLmap工具利用

接下来的演示都在kali内进行,kali自带sqlmao,在kali里面的sqlmao工具有很多参数msqlmap -hh 详细查看,最常用的几个

-u sql注入的url地址

–batch 自动化过程 以为方便 一般都会加上这个参数

-p 指定参数,指定要注入的参数

![]()

这个网址应该是登录的,两个注入点,username和password

-p选择了username这个注入点

首先对网站进行漏洞查找,许多的网站都是有web防火墙的,而且大部分都是有过滤特殊字符和语句,漏洞不是那么容易找的,还是要有耐心,虽然没有什么结果,但是过程还是值得学习

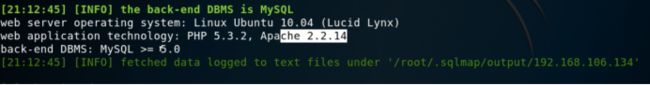

使用slqmap不仅能扫漏洞还可以扫出目标的系统,还有web的引用用的什么程序,最后就是mysql的后端DBMS的版本,扫描出来后他都保存到一个文件里面,使用sqlmao 的时候建议加一个-p指定事情哦秒的一个输出点,不然他默认扫描所有的输出点,会很慢,在扫描出漏洞的时候,可以加上参数来获取我们需要的数据

![]()

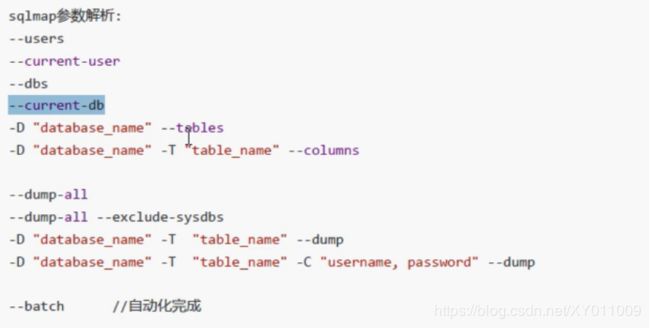

–dbs 是所有库的信息 --current-db获取当前的数据库

–users 获取所有用户 --current-user 获取当前的用户

![]()

前面扫描除了里面有个wordpress的数据库,后面指定这个数据库查看里面的表信息 -D是指定数据库,–tables 表的信息

![]()

扫描出表的信息后,,再查看指定数据库下面指定的表内的列‘ -T 表名 --colums’ --colums是列的意思

![]()

要查看表内的信息就把参数换成给–dump,这样查看表内的信息

![]()

查看信息还可以指定查看列的信息,-c ‘列名’ 列名可以选择多个,逗号分隔

有些时候查看某些信息需要密码,则sqlmap可以提供密码爆破,可以自己选择指定的密码字典,也可以使用sqlmap自带的字典

sqlmap还有一个好处就是他扫描出来得到的信息都会存储在指定位置,以便查看

![]()

如果再次扫描已经扫描过的信息,因为扫描过已经把扫描的信息存入指定位置了,所以二次扫描会很快扫描出来

cookie利用

上面提到的都是关于外部注入,不需要登录直接有注入点,有些网站时需要登录后才能注入,这个注入点就时俗称的内部注入,需要登录后才能正常使用,可是sqlmap并不能帮助我们登录,所以这里需要利用到cookie

每当用户使用登录系统的时候,服务器都会把用户信息保存到一个session里面,登录的人不可能时一个,便于用户信息的区分,服务器会在每个人登录的时候都生成一个 session id,这些用户的信息服务器都需要考session id 来识别,以免混淆。而session id则会被用户的服务器存到cookie里面,每次用户都会使用cookie来访问网站,只要网站内有这个cookie的信息则可以正常使用,不需要再次输入用户账户密码。

以前时直接把用户名和密码保存在cookie里面,后面才发现这样子不安全,所以出现了选择这种方法

cookie并不是永远一样的,他是会国旗的,如果拿到目标cookie,但是目标把网站关了,cookie过期后,这就不能使用这个cookie去登录了

利用cookie来扫描需要登录的网站,如果cookie有多个,尽量多填几个,逗号隔开

![]()

注意!!!

上面的cookie格式是错误的,在cookie填进去的时候需要把冒号给替换成等于号。

![]()

这才是正确填入cookie的方式

![]()

成功扫描后查看所有库的详细信息

![]()

继续利用查看dvwa库下面的表

![]()

c查看dvwa库下面的users表的列

![]()

查看dvwa库下面users表下user和password的信息

.

提权操作

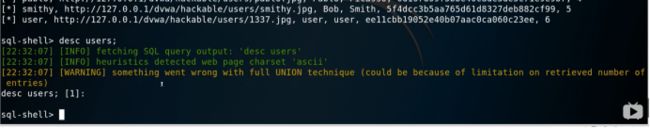

加一个 --sql-shell

![]()

里面并不是所有sql命令都可以使用

.

获取操作系统的权限

![]()

系统里面使用命令

![]()

寻找注入点

如何在网站上寻找这些可能存在有注入的地方

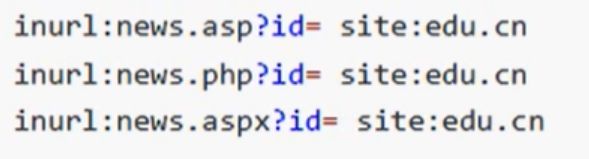

下面介绍几种浏览器的搜索方法

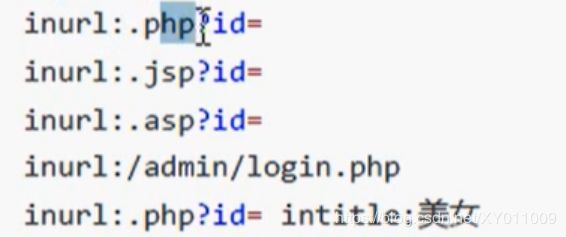

1.通过Google搜索可能存在注入的页面

搜索框内输入下面语句

2.通过百度搜索可能存在注入的页面

MySQL注入就到这里。。。