计算机密码学基础知识

目录

基本概念(Cryptology)

数学基础

古典密码

分组密码

流密码

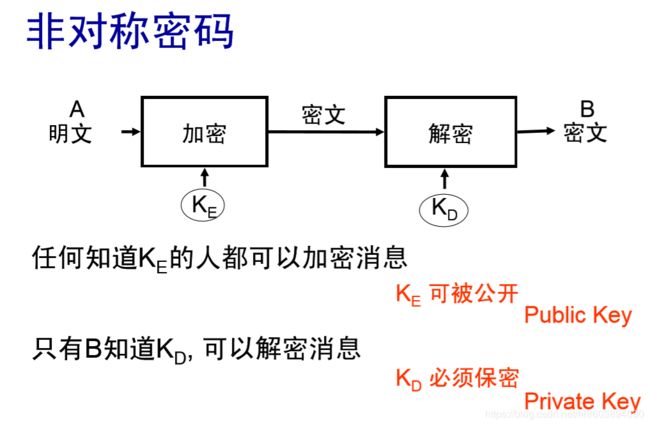

非对称密码

Hash函数

数字签名

基本概念(Cryptology)

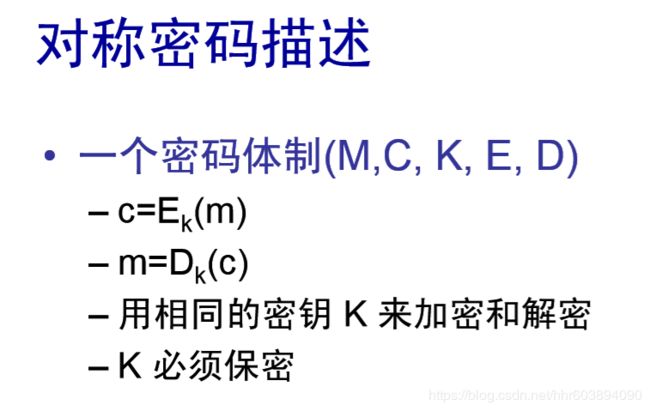

一个密码系统是整个安全系统的一部分,由五部分组成(M,C,K,E,D):

1、明文空间M:全体明文的集合,明文(Plaintext):伪装前的原始数据。

2、密文空间C:全体密文的集合,密文(Ciphertext):伪装后的数据。

3、密钥空间K:全体密钥的集合,K = < Ke,Kd >,密钥(Key):加密和解密分别在加密密钥和解密密钥的控制下进行。

4、加密算法集合E,加密变换,ek:M→C,加密(Encryption):伪装的过程。

5、解密算法集合D,解密变换,dk:C→M,解密(Decryption):去掉密文的伪装恢复出明文的过程。

加密算法需满足两条准则之一,满足两个准则的加密算法称为计算上安全。

1、破译密文的代价超过被加密信息的价值。

2、破译密文所花的时间超过信息的有用期。

信息安全的四个要求、目标:

1、机密性:确保信息在发信方和收信方之间传递,而不会被不可信的第三方知道。

2、完整性:保证所接收的消息未经复制、插入、篡改、重排或重放,即保证接收的消息和所发出的消息完全一样,对已毁坏的数据进行恢复。

3、认证性:确保接收者能够确认消息发送者的身份没有经过篡改。

4、不可否认性:用于防止通信双方中的某一方对所传输消 息的否认,消息发出后,接收者能够证明这一消息的确是由通信的另一方发出,消息被接收后,发出者能够证明这一消息的确已被通信的另一方接收。

5、可用性:是指授权主体在需要信息时能及时得到服务的能力。

数学基础

素数与合数定义:整数p是一个素数, 如果它只能被±p,±1整除。素数的个数是无限的,全体素数的集合记为P。如果整数n不是素数,则它是一个合数。

模n同余定义:若a mod n= b mod n,则称整数a和b模n同余。

求最大公因子GCD的Euclidean算法(辗转相除法):

Step 1: r0 =a and r1 =b;

Step 2: r0 =q1r1+r2; r1 =q2r2+r3; …… ;rn-2 = qn-1rn-1+rn; until rn=0 and rn-1 ≠ 0;

Step 3: rn-1 = gcd(a,b)。

中国剩余定理(Chinese Remainder Theorem, CRT):

设 n1, n2, …, nk 为两两互素的正整数,gcd(ni,nj)=1(ij),a1,a2, …,ak为整数,则同余方程组::

x = a1 mod n1

x = a2 mod n2

……

x = ak mod nk

有模n=n1n2…nk的惟一解x。

特性:在模n(=n1n2…nk)下可将非常大的数x由一组小数(a1,a2,…,ak)表达 x → (a1,a2,…,ak)。

中国古代命题:“韩信点兵”、“孙子定理”、求一术(沈括)“鬼谷算”(周密)、“隔墻算”(周密)、“剪管术”(杨辉)、“秦王暗点兵”、“物不知数”。中国剩余定理:孙子剩余定理、物不知数、数论的重要命题。

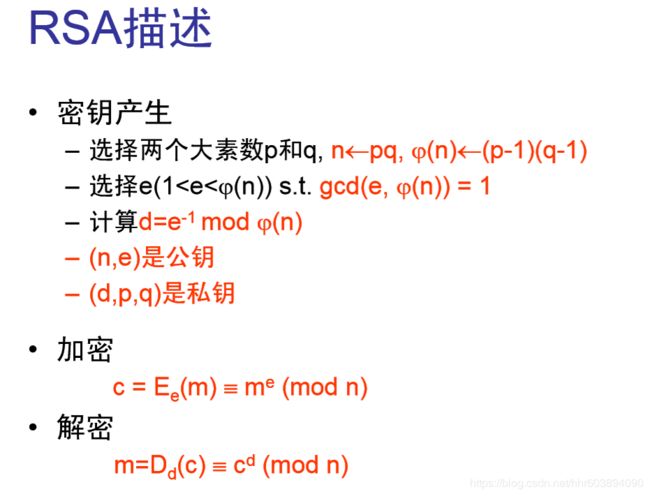

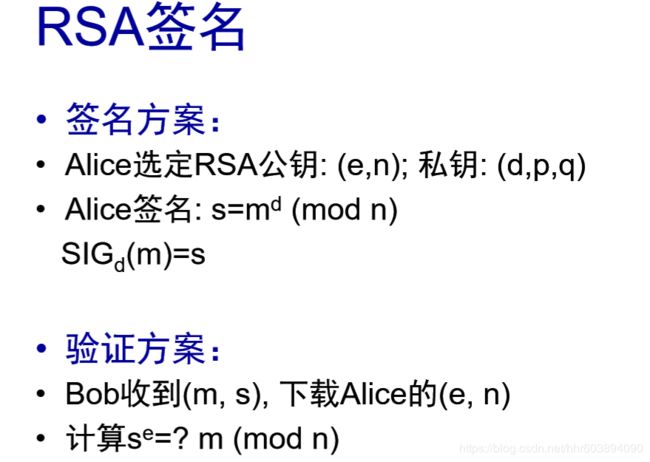

费马小定理:设p是素数,由于对任意的a(0 密码可由密钥的数量分为对称或私钥、非对称或公钥。 古典密码是对称密码。包括代替密码(单表代替密码、多表代替密码、多名代替密码)、置换密码。 对称密码体系要求:发信者和收信者必须共享相同的密钥,需要安全信道来分配密钥,发信者和收信者必须事先有所联系。 DES缺点:56bits密钥太短 (穷举密钥攻击) 、软件实现效率低、3-DES对于小的分组实现速度慢。 AES:128bits。 性质:数学性质较好(OTP绝对保密、伪随机有很长的研究历史)、加密速度很快(基于 “⊕”)、密钥流只能用一次(已知明文攻击、PRNG的周期应该足够长)、应用很广(Network、DVD、移动通信)。 签名者事后不能抵赖自己的签名;任何其他人不能伪造签名;数字签名可由第三方验证,从而能够解决通信双方的争议。 数字签名应满足以下要求:①签名的产生必须使用发方独有的一些信息以防伪造和否认。 ②签名的产生应较为容易。 ③签名的识别和验证应较为容易。 ④对已知的数字签名构造一新的消息或对已知的消息构造一假冒的数字签名在计算上都是不可行的。古典密码

分组密码

流密码

非对称密码

Hash函数

数字签名