mqtt mosquitto TLS安全连接,单向和双向认证

这是一个简单的TLS的过程,服务器和客户端从CA证书中心取得CA证书,服务器生成自己的私钥和证书,客户端用ca证书对服务器的证书进行验证,验证通过说明服务器是合法的,如果验证不过则不与服务器通信。验证通过之后使用一对公钥和密钥进行加解密通信,中间的报文都是加密的。

MQTT使用TLS安全连接步骤:

1、生成CA私钥文件

#mkdir Myca

#cd Myca

# openssl genrsa -des3 -out ca.key 2048

#ls -l

-rwxrwxrwx 1 root root 1743 9月 5 00:08 ca.key

可以看到生成了ca的密钥文件。

参数解释:

genrsa 表示生成RSA私钥

-des3 表示密钥文件使用DES3加密,如果没有这个选项表示不加密密钥文件。

-out 制定输出文件的名字(.key)

2048 表示密钥长度。

2、生成CA证书

#openssl req -new -x509 -days 3650 -key ca.key -out ca.crt

# ls -l

-rwxrwxrwx 1 root root 1367 9月 6 00:58 ca.crt

rwxrwxrwx 1 root root 1679 9月 6 00:58 ca.key

参数解释:

req: 请求生成证书认证

-new: 生成一个新的证书. 它会提示填充证书的一些参数.

-x509: 签发X.509格式证书 .

-days: 指定证书的有效期限,单位天.

-key: 指定生成证书的私钥文件.

-out: 指定生成的证书文件名(.crt).

3、生成server的私钥

#openssl genrsa -out server.key 2048

#ls -l

-rwxrwxrwx 1 root root 1367 9月 6 00:58 ca.crt

-rwxrwxrwx 1 root root 1679 9月 6 00:58 ca.key

-rwxrwxrwx 1 root root 1679 9月 6 01:02 server.key ------生成的 server.key

4、生成server端请求文件(.csr)

#openssl req -new -out server.csr -key server.key

Country Name (2 letter code) [AU]:CN

State or Province Name (full name) [Some-State]:bj

Locality Name (eg, city) []:bj

Organization Name (eg, company) [Internet Widgits Pty Ltd]:aaa

Organizational Unit Name (eg, section) []:bbb

Common Name (e.g. server FQDN or YOUR name) []:192.168.1.102

Email Address []:[email protected]

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

5、生成服务端的证书

#openssl x509 -req -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt -days 3600

这时候在证书目录下有下面文件

-rwxrwxrwx 1 root root 1367 9月 6 00:58 ca.crt

-rwxrwxrwx 1 root root 1679 9月 6 00:58 ca.key

-rwxrwxrwx 1 root root 17 9月 6 01:10 ca.srl

-rwxrwxrwx 1 root root 1249 9月 6 01:10 server.crt

-rwxrwxrwx 1 root root 1029 9月 6 01:08 server.csr

-rwxrwxrwx 1 root root 1679 9月 6 01:02 server.key

6、修改mosquitto.conf文件

port 1884 -----设置TLS端口 为1884

cafile /myca/ca.crt -------- 证书文件

certfile /myca/server.crt ------------服务器证书文件

keyfile /myca/server.key ------------服务器私钥文件

------------------------------------------------------------------------

生成 client.crt 和生成 server.crt 的步骤一模一样。如下:

openssl genrsa -out client.key 2048 ---->生成client.key

openssl req -new -out client.csr -key client.key ---->生成请求文件

openssl x509 -req -in client.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out client.crt -days 3600 ---->生成client.crt(客户端证书)

双向认证的时候,客户端也需要提供证书。

在配置文件的时候 需要增加三项,意思是需要客户端也提供证书。

port 1884 -----设置TLS端口 为1884

cafile /myca/ca.crt -------- 证书文件

certfile /myca/server.crt ------------服务器证书文件

keyfile /myca/server.key ------------服务器私钥文件

//增加的三项,具体意思看文档

allow_anonymous true

require_certificate true

use_identity_as_username true

------------------------------------------------------------------------------------------------------------------------

注意在 mosquitto 配置文件中 可以同时打开双向认证 和 单项认证 ,配置文件如下:

port 1886 //1886的端口是双向认证的,客户端需要提供自己的client.crt证书,ca.crt, client.key

cafile /ca/ca.crt

certfile /ca/server.crt

keyfile /ca/server.key

allow_anonymous true

require_certificate true

use_identity_as_username true

----------------------------------------------------------------------------------------------------------------------

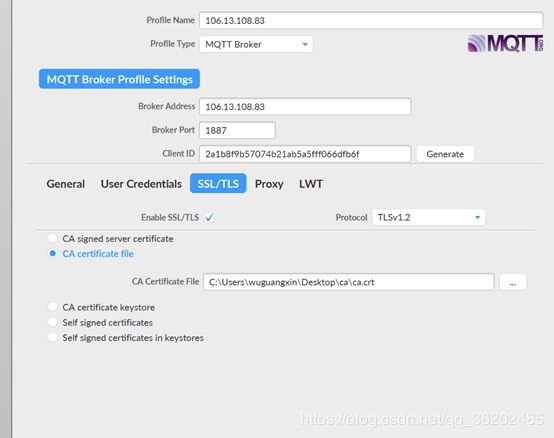

listener 1887 //1887端口是单向认证的 ,客户端只需要提供 ca.crt证书就可以了

cafile /ca/ca.crt

certfile /ca/server.crt

keyfile /ca/server.key

-----------------------------------------------------------------------------------------------------------

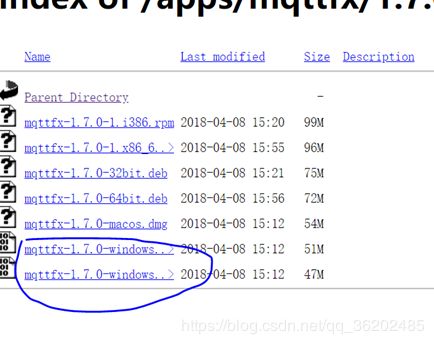

下面是测试结果 ,工具是mqttfx,下载地址:http://www.jensd.de/apps/mqttfx。

32和64位自行选择:

如果说的有问题的地方欢迎大家纠正 ,QQ:2318240836