入侵防御(IPS)技术

入侵防御简介

IPS定义:

IPS(Intrusion Prevention System)入侵防御系统,是一种安全机制,通过分析网络流量,检测入侵(包括缓冲区溢出攻击、木马、蠕虫等),并通过一定的响应方式,实时地中止入侵行为,保护企业信息系统和网络架构免受侵害。

入侵防御的优势:

入侵防御是种既能发现又能阻止入侵行为的新安全防御技术。通过检测发现网络入侵后,能自动丢弃入侵报文或者阻断攻击源,从而从根本上避免攻击行为。入侵防御的主要优势有如下几点:

- 实时阻断攻击:设备采用直路方式部署在网络中,能够在检测到入侵时,实时对入侵活动和攻击性网络流量进行拦截,把其对网络的入侵降到最低。

- 深层防护:由于新型的攻击都隐藏在TCP/IP协议的应用层里,入侵防御能检测报文应用层的内容,还可以对网络数据流重组进行协议分析和检测,并根据攻击类型、策略等来确定哪些流量应该被拦截。

- 全方位防护:入侵防御可以提供针对蠕虫、病毒、木马、僵尸网络、间谍软件、广告软件、CGI(Common Gateway Interface)攻击、跨站脚本攻击、注入攻击、目录遍历、信息泄露、远程文件包含攻击、溢出攻击、代码执行、拒绝服务、扫描工具、后门等攻击的防护措施,全方位防御各种攻击,保护网络安全。

- 内外兼防:入侵防御不但可以防止来自于企业外部的攻击,还可以防止发自于企业内部的攻击。系统对经过的流量都可以进行检测,既可以对服务器进行防护,也可以对客户端进行防护。

- 不断升级,精准防护:入侵防御特征库会持续的更新,以保持最高水平的安全性。

与传动IDS的不同:

IDS(Intrusion Detection System)入侵检测系统。

总体上说,IDS对那些异常的、可能是入侵行为的数据进行检测和报警,告知使用者网络中的实时状况,并提供相应的解决、处理方法,是一种侧重于风险管理的安全功能。而入侵防御对那些被明确判断为攻击行为,会对网络、数据造成危害的恶意行为进行检测,并实时终止,降低或是减免使用者对异常状况的处理资源开销,是一种侧重于风险控制的安全功能。

入侵防御技术在传统IDS的基础上增加了强大的防御功能:

-

传统IDS很难对基于应用层的攻击进行预防和阻止。入侵防御设备能够有效防御应用层攻击。

而由于重要数据夹杂在过多的一般性数据中,IDS很容易忽视真正的攻击,误报和漏报率居高不下,日志和告警过多。而入侵防御功能则可以对报文层层剥离,进行协议识别和报文解析,对解析后的报文分类并进行专业的特征匹配,保证了检测的精确性。

-

IDS设备只能被动检测保护目标遭到何种攻击。为阻止进一步攻击行为,它只能通过响应机制报告给FW,由FW来阻断攻击。

入侵防御是一种主动积极的入侵防范阻止系统。检测到攻击企图时会自动将攻击包丢掉或将攻击源阻断,有效地实现了主动防御功能。

入侵防御工作原理

入侵防御实现机制:

-

重组应用数据

进入IPS前,会先对IP分片报文重组和TCP流重组,确保应用层数据的连续性,有效检测逃避入侵检测的攻击行为。

-

协议识别和协议解析

进入IPS前,根据内容识别出多种应用层协议。识别出应用层协议偶,根据具体协议进行精细的解码并深入提取报文特征进行入侵检测。

-

特征匹配

将解析后的报文特征和签名进行匹配,如果命中了签名则进行相应。

-

响应处理

完成检测后会根据管理员配置的动作对匹配到的签名进行响应处理。

签名:

入侵防御签名用来描述网络中攻击行为的特征,通过将数据流和入侵防御签名进行比较来检测和防范攻击。

入侵防御签名分为两类:

-

预定义签名

预定义签名是入侵防御特征库中包含的签名。用户需要购买License才能获得入侵防御特征库,在License生效期间,用户可以从华为安全能力中心平台获取最新的特征库,然后对本地的特征库进行升级。预定义签名的内容是固定的,不能创建、修改或删除。

每个预定义签名都有缺省的动作,分为:

- 放行:指对命中签名的报文放行,不记录日志。

- 告警:指对命中签名的报文放行,但记录日志。

- 阻断:指丢弃命中签名的报文,阻断该报文所在的数据流,并记录日志。

-

自定义签名

自定义签名的动作分为阻断和告警。

自定义签名和预定义签名没有优先级,当流量同时命中自定义签名和预定义签名时,最终动作以最为严格的签名为准。

签名过滤器:

由于设备升级特征库后会存在大量签名,而这些签名是没有进行分类的,且有些签名所包含的特征本网络中不存在,需要设置签名过滤器对其进行管理,并过滤出去。

签名过滤器是满足指定过滤条件的集合。签名过滤器的过滤条件包括:签名的类别、对象、协议、严重性、操作系统等。只有同时满足所有过滤条件的签名才能加入签名过滤器中。一个过滤条件中如果配置多个值,多个值之间是“或”的关系,只要匹配任意一个值,就认为匹配了这个条件。

签名过滤器的动作分为:

- 阻断:丢弃命中签名的报文,并记录日志。

- 告警:对命中签名的报文放行,但记录日志。

- 采用签名的缺省动作,实际动作以签名的缺省动作为准。

签名过滤器的动作优先级高于签名缺省动作,当签名过滤器的动作不采用签名缺省动作时,以签名过滤器设置的动作为准。

各签名过滤器之间存在优先关系(按照配置顺序,先配置的优先)。

例外签名:

由于签名过滤器会批量过滤出签名,且通常为了方便管理会设置为统一的动作。如果管理员需要将某些签名设置为与签名过滤器不同的动作时,可将这些签名引入到例外签名中,并单独配置动作。

例外签名的动作分为:

-

阻断

-

告警

-

放行

-

添加黑名单:是指丢弃命中签名的报文,阻断报文所在的数据流,记录日志,并可将报文的源地址或目的地址添加至黑名单。

黑名单老化时间可配置,缺省为5分钟。

例外签名的动作优先级高于签名过滤器。

入侵防御对数据流的处理:

入侵防御配置文件包含多个签名过滤器和多个例外签名。

当数据流命中的安全策略中包含入侵防御配置文件时,设备将数据流送到入侵防御模块,并依次匹配入侵防御配置文件引用的签名。

签名的实际动作由由缺省动作、签名过滤器动作和例外签名配置的动作共同决定。

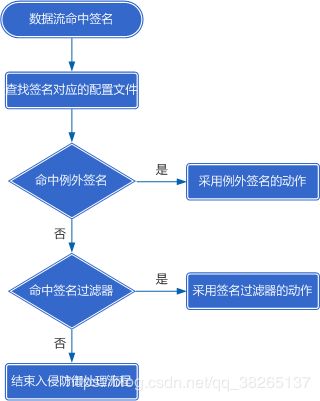

数据流命中签名后,入侵防御对数据流处理流程如下:

- 查找签名对应的配置文件

- 判断是否命中例外签名,如果命中采用例外签名的动作。

- 判断是否命中签名过滤器,如果命中采用签名过滤器的动作。

- 采用签名的缺省动作。

当数据流命中多个签名,对该数据流的处理方式如下:

- 如果这些签名的实际动作都为告警时,最终动作为告警。

- 如果这些签名中至少有一个签名的实际动作为阻断时,最终动作为阻断。

当数据流命中了多个签名过滤器时,设备会按照优先级最高的签名过滤器的动作来处理。

检查方向:

当配置引用了入侵防御配置文件的安全策略时,安全策略的方向是会话发起的方向,而非攻击流量的方向。

入侵检测配置思路

- 入侵防御功能需要入侵防御License支持。License未激活时,功能可以配置,但不生效。

- 入侵防御特征库升级需要入侵防御License支持。License加载完成后,需要手动加载入侵防御特征库。

- 入侵防御特征库升级之后,如果原有预定义签名在新的特征库中已经不存在,则该签名涉及的所有配置信息将不会生效。

- License过期或者去激活后,用户可以继续使用设备已有的入侵防御特征库和自定义签名,但是不能对入侵防御特征库进行升级。

IPS配置思路

- 申请并激活Licens,加载升级IPS

- IPS的配置,配置IPS模板,IPS签名过滤器等。

- 安全策略调用

- 编译提交

IPS拍错思路:

- 是否授权,是否为最新的入侵防御库

- 配置文件中是否配置例外签名

- 安全策略是否调用配置文件

- 配置安全策略后是否提交编译。

参考文档:华为HedEx文档