渗透测试之主动信息收集(一)

主动信息收集

直接与目标系统交互通信

无法避免留下访问的痕迹

使用受控的第三方电脑进行探测

做好被封杀的准备

使用噪声迷惑目标,淹没真实的探测流量

扫描

发送不同的探测,根据返回结果判断目标状态

发现:识别活着的主机

潜在的被攻击目标

输入一个IP地址列表

2,3,4层发现

发现—–二层发现

优点:扫描速度快,可靠

缺点:不可路由

ARP协议

抓包

二层发现:

1,arping:发送arp请求

arping 1.1.1.1 -c 1

-c:指定发送包的数量

arping 1.1.1.1 -d :-d,发现重复的Ip地址,即不同的主机使用相同的ip地址,可以发现arp欺骗

arping -c 1 1.1.1.1 | grep “bytes from” | cut -d ” ” -f 5 | cut -d “(” -f 2 | cut -d “)” -f 1

使用脚本攻击:arping1.sh eth0 >addrs

arping2.sh addrs

2,namp:可以支持多网段的扫描,速度快,可以显示更多的信息

nmap 1.1.1.1-254 -sn

-sn:ping扫描scan

nmap -iL iplist.txt -sn :使用脚本扫描

3,Netdiscover:

专用于二层发现,发送ARP请求,根据回包来探测

可用于无线和交换网络环境

主动和被动探测

主动:netdiscover -I eth0 -r 1.1.1.0/24

netdiscover -I iplist.txt:指定地址列表,每一行一个IP地址

被动侦听:把网卡制成混杂模式,响应速度会比主动探测慢一些:直接输入:netdiscover -p

主动arp容易触发报警

4,Scapy:作为python库进行调用

也可以作为单独的工具使用

抓包,分析,创建,修改,注入网络流量

在命令行输入:scapy即可打开,如果报错,安装软件:apt-get install python-gnuplot

Scapy集成了多种函数,

ARP() :表示ARP函数,直接回车即可调用该函数

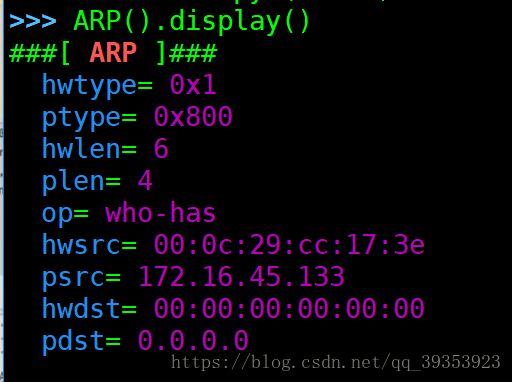

ARP().display():显示调用ARP函数里面具体的内容

hwtype:硬件类型

ptype:协议类型

hwlen:硬件地址长度

plen:协议地址长度

op:操作.arp的查询包

hwsrc:源MAC地址

psrc:协议源MAC地址

hwdst:目的MAC地址

pdst:协议目标地址

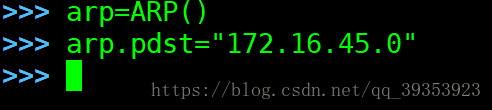

使用将ARP()赋值给arp这个变量

给ARP()这个函数赋予属性字段,设置ARP协议目标地址是172.16.45.0这个网段,也可以是具体的Ip地址

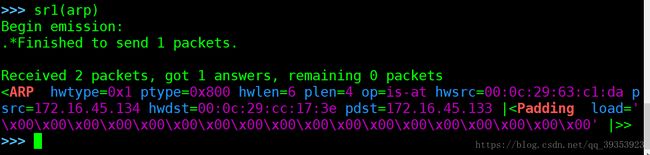

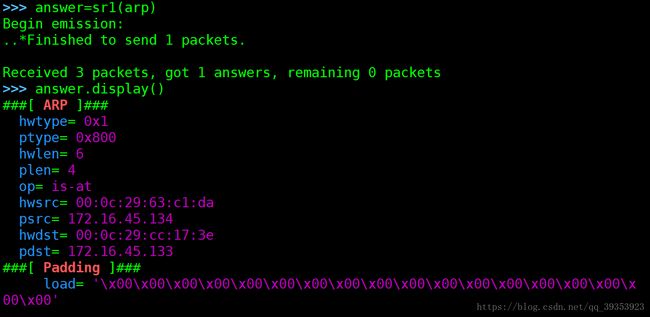

函数sr1()用于发送数据包,括号里面使用所创建的函数 后面的x00去补位,以达到数据包大小规则

后面的x00去补位,以达到数据包大小规则 导入日志(logging)/导入系统命令调用库(subprocess)/导入Scapy库所有内容

导入日志(logging)/导入系统命令调用库(subprocess)/导入Scapy库所有内容

如果命令+参数不为2,报错

将命令后面的第一个参数转换成字符串格式赋值给interface

调用系统命令

split()分割函数

发现—-三层发现:

优点:可路由,速度比较快

缺点:速度比二层慢,经常被边界防火墙过滤

IP,ICMP协议(internet控制管理协议):三层协议

路由追踪:1,trace +你要访问的Ip或者网址,显示其经过的路由,获取到的地址是离其相对近的路由器上网卡的IP

2,ping -R 网址或者IP:也可以进行路由追踪,获取到的地址是离其相对远的路由器上网卡的IP

使用shell脚本对本网段进行目标探测是否存活

#!/bin/bash

#扫描一个地址段的shell脚本

if["$#"-ne 1];then

echo "Usage - ./ping.sh IP Address Network Segment"

echo "Example - ./ping.sh 172.16.45.0/24"

exit

fi

IP_Address_Network_Segment=$1

prefix=$(echo $1 | cut -d "." -f 1-3)

for addr in $(seq 1 254);do

ping -c 1 $prefix.$addr|grep "bytes from"|cut -d ' ' -f 4 | cut -d "." -f 1 &

done