DHCP 协议

DHCP

- DHCP 原理

- DHCP 配置

- DHCP 中继

- DHCP 攻击

- DHCP Snooping

- DHCP 实验

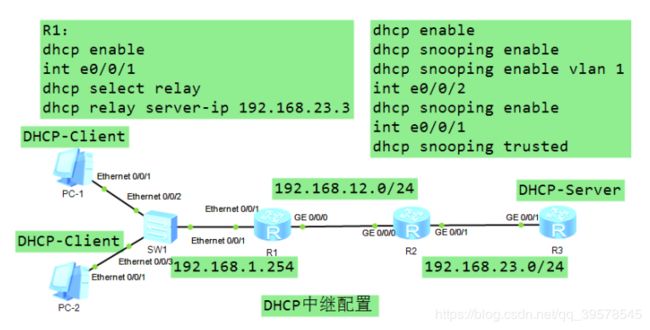

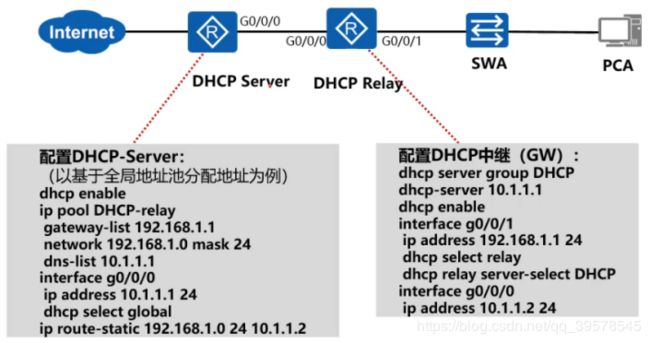

- DHCP 中继配置

- DHCP Snooping

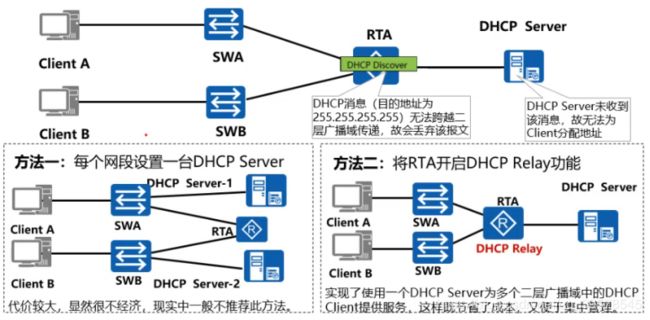

面对网络规模的扩大,DHCP是如何应对? DHCP 中继

面对网络汇总的攻击,DHCP是如何防护? DHCP Snooping

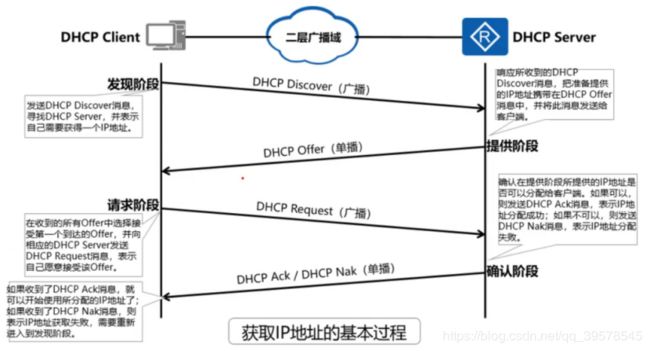

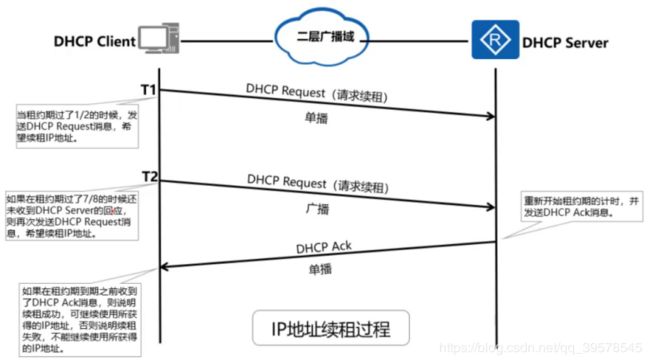

DHCP 原理

DHCP 采用了 Client/Server 模型;DHCP Client 需要从 DHCP Server 那里获得各种网络配置参数,这个过程是通过 DHCP Client 与 DHCP Server 之间交互各种 DHCP 消息来实现的。DHCP 消息是封装在 UDP 报文中的,DHCP Server使用端口号 67 来接收 DHCP 消息,DHCP Client 使用端口号 68 来接收 DHCP消息

这一过程包含了四个阶段:发现阶段、提供阶段、请求阶段、确认阶段

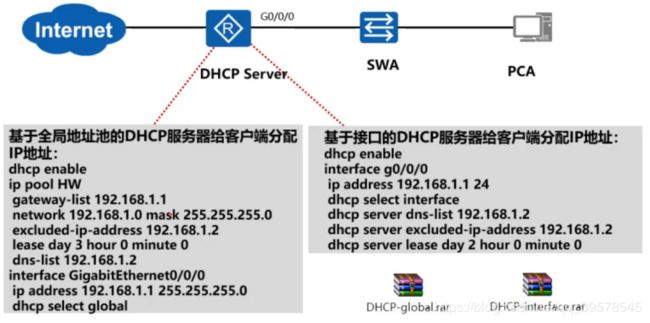

DHCP 配置

DHCP 中继

DHCP Relay 是解决网络中存在用户处于不同网段的情况

DHCP Relay 的基本作用就是专门在 DHCP Client 和 DHCP Server 之间进行DHCP 消息的中转。

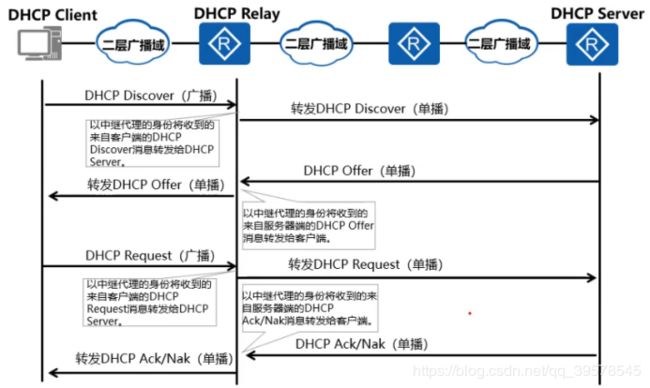

DHCP Relay 基本工作原理

DHCP Relay 基本工作原理

DHCP Relay 要知道DHCP Server在哪 dhcp server ServerIP

DHCP Relay 要知道DHCP Server在哪 dhcp server ServerIP

DHCP Server 要知道DHCP Relay在哪 gateway-list RelayIP

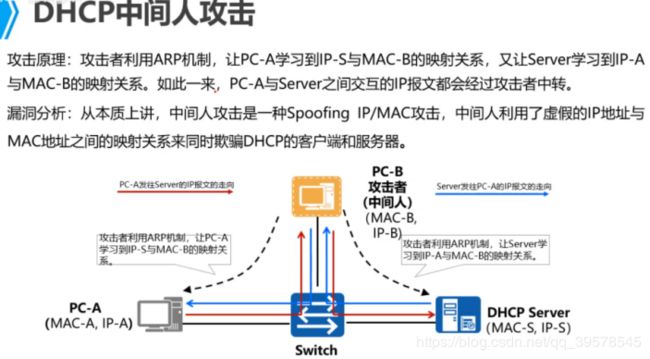

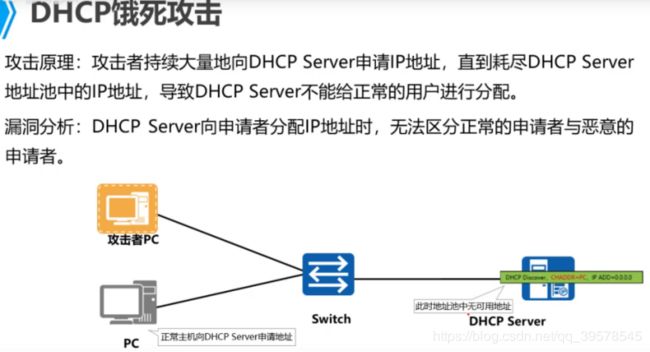

DHCP 攻击

针对DHCP的攻击行为有三种:DHCP饿死攻击,仿冒DHCP Server攻击,DHCP中间人攻击

DHCP饿死攻击

例如,某公司突然出现了大面积用户无法上网的情况,经检查用户终端均未获取到IP地址,且DHCP Server地址池中的地址已经全部被分配出去了,这种情况很有可能就是DHCP受到了饿死攻击而导致的。(大量请求报文)

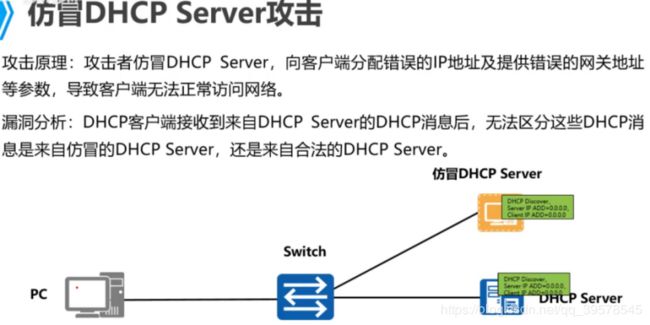

仿冒DHCP Server攻击

客户端会认为谁先到 就用谁的

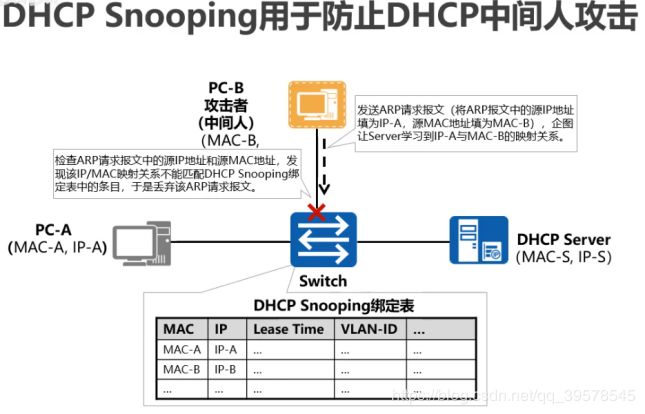

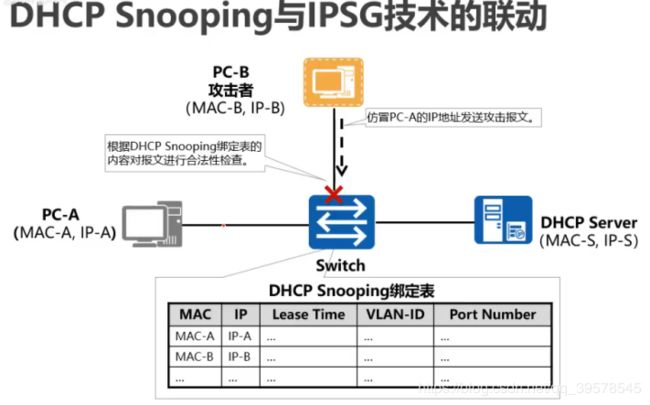

DHCP Snooping

为了增强网络安全,防止DHCP受到攻击,一种称为DHCP Snooping的技术应运而生。DHCP Snooping不是一种标准技术,尚未有统一的标准规范,不同的网络设备制造商在DHCP Snooping的实现上也不尽相同。

DHCP Snooping部署在交换机上,其作用类似于在DHCP客户端与DHCP服务器端之间构筑了一道虚拟的防火墙。

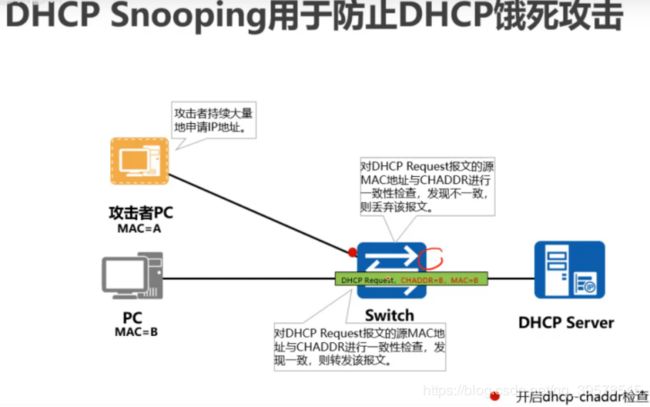

DHCP Snooping用于防止饿死攻击:对DHCP Request报文的源MAC地址与CHADDR进行一致性检查,发现不一致,则丢弃该报文。

CHADDR:Client Hardware Address

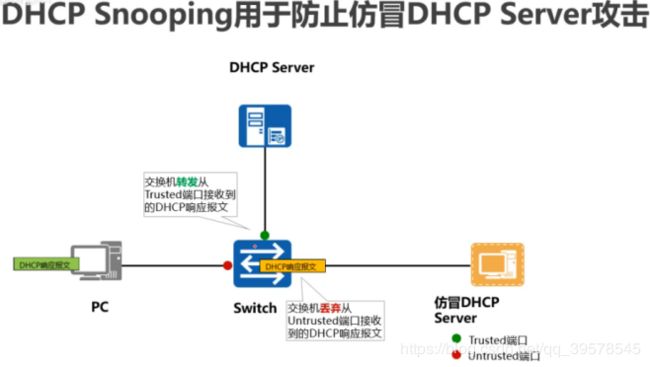

DHCP Snooping用于防止仿冒DHCP Server攻击

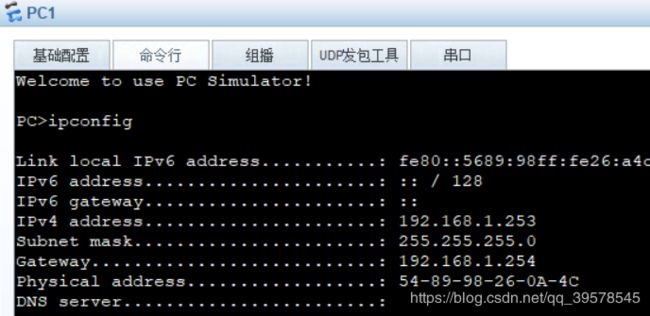

DHCP 实验

DHCP 中继配置

1.基础配置

R1:

interface Ethernet0/0/1

ip address 192.168.1.254 255.255.255.0

interface GigabitEthernet0/0/0

ip address 192.168.12.1 255.255.255.0

R2:

interface GigabitEthernet0/0/0

ip address 192.168.12.2 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 192.168.23.2 255.255.255.0

R3:

interface GigabitEthernet0/0/1

ip address 192.168.23.3 255.255.255.0

2.配置OSPF

R1:

ospf 1 router-id 1.1.1.1

area 0.0.0.0

network 192.168.1.254 0.0.0.0

network 192.168.12.1 0.0.0.0

R2:

ospf 1 router-id 2.2.2.2

area 0.0.0.0

network 192.168.12.2 0.0.0.0

network 192.168.23.2 0.0.0.0

R3:

ospf 1 router-id 2.2.2.2

area 0.0.0.0

network 192.168.12.2 0.0.0.0

network 192.168.23.2 0.0.0.0

3.DHCP配置

R3: DHCP Server

dhcp enable

ip pool dhcp

gateway-list 192.168.1.254

network 192.168.1.0 mask 255.255.255.0

int g0/0/1 注意网关和网段要同一个子网

dhcp select global

R1: DHCP的中继

dhcp enable

int e0/0/1

dhcp select relay

dhcp relay server-ip 192.168.23.3

如果要用server-select就要+服务器的名,这里直接用服务器的IP地址

[R1-Ethernet0/0/1]dhcp relay ?

release Release

server-ip Dhcp server-ip

server-select Server_select

DHCP Snooping

拓展需求

配置:

①使能DHCP Snooping功能 (前提是要使能DHCP)

②(配置接口的信任状态,以保证客户端从合法的服务器获取IP地址)

配置接口的信任状态:将连接DHCP Server的接口状态配置为“Trusted”

③使能ARP与DHCP Snooping的联动功能,保证DHCP用户在异常下线时实时更新绑定表

④使能根据DHCP Snooping绑定生成接口的静态MAC表项功能,以防止非DHCP用户攻击

⑤使能对DHCP报文进行绑定表匹配检查的功能,防止仿冒DHCP报文攻击

⑥配置DHCP报文上的DHCP报文处理单元的最大允许速率,防止DHCP报文泛洪攻击

⑦配置允许接入的最大用户数以及使能检测DHCP Request

SW1:

1、使能DHCP Snooping,两种开启方式

在 VLAN 1 中开启

dhcp snooping enable vlan 1 因为接口是默认属于VLAN 1的

或者在连接用户侧接口开启

int e0/0/2

dhcp snooping enable

int e0/0/3

dhcp snooping enable

2、配置接口的信任状态:将客户端连接 DHCP Server 的接口状态配置为“Trusted”

int e0/0/1

dhcp snooping trusted

3、使能 ARP 与 DHCPSnooping 的联动功能。

arp dhcp-snooping-detect enable

4、在用户侧接口进行配置。 E0/0/1 , E0/0/2

interface e0/0/1

dhcp snooping sticky-mac

interface e0/0/1

dhcp snooping sticky-mac

5、使能对 DHCP 报文进行绑定表匹配检查的功能。

int e0/0/1

dhcp snooping check dhcp-request enable

6、配置 DHCP 报文上送 DHCP 报文处理单元的最大允许速率为 10pps。

dhcp snooping check dhcp-rate enable

dhcp snooping check dhcp-rate 10

7、配置接口允许接入的最大用户数。

int e0/0/1

dhcp snooping max-user-number 2

查看接口下的DHCP Snooping运行信息。display dhcp snooping interface e0/0/1

补充DHCP Server的select interface、global:

[Router-Vlanif1] dhcp select interface

这个意思是使用接口的ip作为网 例如你vlanif的ip是192.168.100.1 那么下面下面的pc获取的就是192.168.100.254 网关就是192.168.100.1

[Router-Vlanif1]dhcp select global

这个是dhcp选择全局地址池,这个你要定义dhcp pool,具体的网关啥的需要你自己配置